Kaspersky rivela un nuovo metodo per rilevare lo spyware su iPhone

I ricercatori di Kaspersky hanno svelato un nuovo metodo per rilevare spyware iPhone sofisticati come Pegasus, o nuove minacce simili come Reign e Predator

Sharp: la formazione in sicurezza informatica nelle PMI europee è debole

Oltre metà delle PMI europee non ha programmi di formazione aggiornati per contrastare i principali rischi informatici, secondo Sharp Europe

Veeam: cyber-attacchi prima causa di interruzione delle attività aziendali

Il Veeam Data Protection Trends Report 2024 rivela che il 92% delle organizzazioni aumenterà la spesa per la protezione dei dati

Le prediction di Aruba Networking per il 2024: la fine del firewall standalone

David Hughes, Chief Product and Technology Officer, HPE Aruba Networking, offre una attenta riflessione sul futuro

Olidata lancia Sfera Defence, software house specializzata in cybersecurity

Sfera Defence, realtà specializzata nel campo della cybersecurity e della sanità, ha ufficialmente assunto il ruolo di Software House all'interno del Gruppo Olidata

Cisco annuncia l’intenzione di acquisire Isovalent per definire il futuro della rete e della sicurezza multicloud

Cisco annuncia l'intenzione di acquisire Isovalent, leader nel settore del cloud native networking e della sicurezza open source.

CES 2024, con Project Mockingbird McAfee sfrutta l’AI contro i deepfake

Con "Project Mockingbird", McAfee rivela capacità avanzate di rilevamento dell'intelligenza artificiale che possono consentire ai consumatori di discernere ciò che è vero da ciò che è falso in un'epoca di contenuti maligni e ingannevoli generati dall'intelligenza artificiale

Quantum computing: scenari inquietanti fra sicurezza, geopolitica e sviluppi segreti

Quando sarà necessario riflettere di sicurezza quantum-safe? Quali scenari apre lo sviluppo dei quantum computer per la cybersecurity? Lo abbiamo chiesto ad Alessandro Curioni, IBM Fellow, VP Europe and Africa and Director IBM Research e a Ivano Tavernelli, Global leader for advanced algorithms for quantum simulations, Zurich Research Laboratory di IBM

Kaspersky scopre una vulnerabilità nel system on a chip di Apple

Il team GReAT di Kaspersky: una caratteristica hardware dell’iPhone di Apple fondamentale per il caso Operation Triangulation

Previsioni per il 2024 di Fortinet: i nuovi trend nel futuro del cybercrime

Fortinet: con il Cybercrime-as-a-Service e l’intelligenza artificiale generativa, gli autori delle minacce riescono a perpetrare attacchi in modo sempre più facile

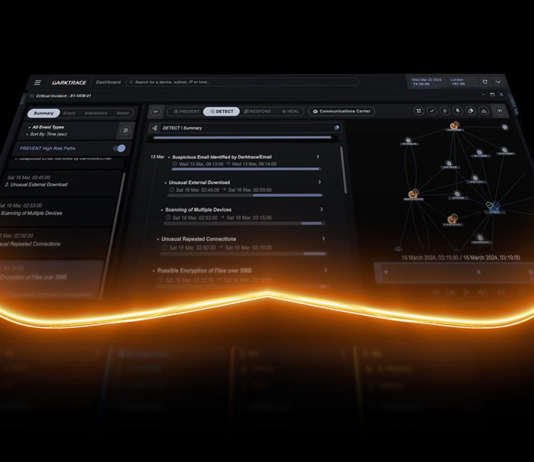

La tecnologia predittiva è la risposta per la cybersecurity al servizio delle aziende

Dove si sta dirigendo il settore della cybersecurity? È una domanda importante, soprattutto se si considera che, secondo Gartner, nel 2023 le organizzazioni spenderanno complessivamente...

CrowdStrike vuole rivoluzionare la DLP tradizionale, con Falcon Data Protection

La piattaforma AI nativa Falcon XDR di CrowdStrike unisce la protezione all’avanguardia per gli endpoint e i dati, con un unico agente leggero

Accenture inaugura a Milano un nuovo Cyber Fusion Center

Il nuovo Cyber Fusion Center di Accenture si aggiunge a quello di Napoli e aiuterà le aziende a proteggersi e difendersi dagli attacchi informatici

AI, driver per i cybercriminali: le previsioni di Acronis per il 2024

Tre esperti d’eccezione di Acronis si confrontano e stilano quelle che sono le previsioni del settore della cybersecurity per i prossimi mesi

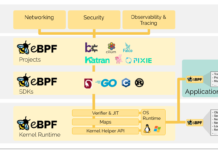

La tecnologia eBPF, cos’è e a che cosa serve

eBPF, acronimo di Extended Berkeley Packet Filter, è una tecnologia che consente di eseguire programmi in un contesto privilegiato come il kernel del sistema operativo

Andrea Bondi, Onfido: le sfide dell’identità digitale sono una priorità per tutti

Soluzione di sicurezza in difesa delle identità digitali, Onfido lavora nell’ombra tutelando la sicurezza dei dati personali e delle aziende

ESET Threat Report: attacchi a tema AI e casi di spyware Android

Il Report sulle minacce di ESET copre il periodo compreso tra giugno e novembre 2023: ha registrato un semestre ricco di incidenti di sicurezza di rilievo

Juniper Networks: previsioni e trend per la sicurezza nel 2024

Un’analisi dei principali trend che caratterizzeranno la cybersecurity nel 2024, a cura di Mike Spanbauer, Field CTO di Juniper Networks

Zyxel Just Connect Live 2023: innovazioni tecnologiche e focus sui partner

Sono stati circa 250 i partner che hanno partecipato all’evento annuale di Zyxel organizzato nella prestigiosa sede del Museo Storico Alfa Romeo di Arese (Mi)

Cybersecurity, tendenze e previsioni 2024 di CrowdStrike per l’Europa

Direttiva NIS2, condivisione dell'intelligence, social engineering e altro: le tendenze della cybersecurity secondo Zeki Turedi, CTO Europe di CrowdStrike

Cisco AI Assistant for Security: tempi duri per i criminali informatici

Si chiama Cisco AI Assistant for Security ed è una nuova funzionalità di Intelligenza Artificiale per Security Cloud - la piattaforma di sicurezza unificata di Cisco

Report Cisco Talos 2023: 12 mesi di minacce informatiche

Secondo il report Cisco Talos 2023, per il secondo anno consecutivo il ransomware continua a essere la principale minaccia per le aziende

Veracode: le previsioni 2024, tra intelligenza artificiale e cybersecurity

Veracode ha raccolto le opinioni dei suoi esperti per prevedere come si evolveranno la cybersecurity e l’uso dell’AI generativa nelle aziende nel 2024

Gen rivela le previsioni sulla cybersecurity per il 2024

Secondo Gen, l’AI sofisticata permetterà il proliferare di minacce altamente personalizzate,

minando la sicurezza sia dei singoli che delle piccole imprese

Google Cloud: Duet AI ora aiuta gli sviluppatori e le operazioni di sicurezza

Google Cloud ha annunciato che Duet AI for Developers e Duet AI in Security Operations sono ora generalmente disponibili (GA)

Veeam: protezione dei dati e recupero da ransomware per Microsoft 365

Veeam aggiunge funzionalità di backup come servizio (BaaS) per Veeam Backup for Microsoft 365, che protegge oltre 18 milioni di utenti Microsoft 365

Cybersecurity 2024: il futuro secondo HWG Sababa

Il punto di vista di Alessio Aceti, CEO di HWG Sababa, su come si evolverà lo scenario in ambito cybersecurity nel 2024

Report Apple: 2,6 miliardi di file personali compromessi negli ultimi due anni

Uno studio commissionato da Apple segnala che le minacce ai dati dei consumatori archiviati su cloud sono drasticamente aumentate

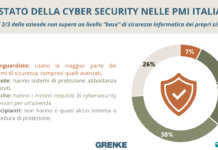

Cybersecurity: le PMI si sentono a posto, ma agiscono male e non si formano

Dalla ricerca di Grenke Italia sulla cybersecurity emerge uno scenario di piccole e medie imprese ancora impreparate di fronte al rischio di attacchi informatici sempre più frequenti

levelQuantum scelta dalla NATO per la sicurezza delle informazioni digitali

La startup incubata da PoliHub levelQuantum è stata l’unica azienda italiana a essere selezionata per il programma di accelerazione della NATO

Fastweb mette l’intelligenza artificiale al servizio della cybersecurity

Con DefenderAI, Fastweb e 7Layers lanciano una piattaforma che mette a disposizione delle PMI un sistema di difesa da grande azienda

Trend Micro: le credenziali di Google, Facebook e Instagram sono le più rubate

Ricerca Trend Micro sui malware che si impossessano delle informazioni: le più desiderate dai cybercriminali sono le credenziali web e i crypto asset

Container: cosa sono e perché è fondamentale proteggerli

I container forniscono un ambiente isolato per eseguire singole applicazioni, semplificando notevolmente la gestione rispetto alle infrastrutture tradizionali. Per la loro rilevanza all'interno delle aziende, è fondamentale approcciare la loro sicurezza in modo informato e approfondito

Rubrik aiuta i clienti a proteggere ulteriormente i dati su Amazon S3

Rubrik estende ulteriormente la difesa dei dati su Amazon S3, consentendo alle aziende di salvaguardare asset mission-critical

Apple rilascia macOS Sonoma 14.1.2 e iOS 17.1.2, con update di sicurezza

Apple ha reso disponibili gli ultimi aggiornamenti dei sistemi operativi di Mac, iPhone e iPad: macOS Sonoma 14.1.2, iOS 17.1.2 e iPadOS 17.1.2

Google apre il suo terzo Safety Engineering Center in Europa

Google rafforza l'impegno per la sicurezza informatica europea con il nuovo centro internazionale per la cybersicurezza a Malaga, in Spagna

Kaspersky: 4 aziende su 10 intendono esternalizzare la cybersecurity

I responsabili aziendali stanno potenziando la sicurezza informatica a seguito di un preoccupante aumento dei cyber-attacchi, secondo Kaspersky

Cefriel partecipa a quattro nuovi progetti europei di cybersecurity

Avviati 4 nuovi progetti di ricerca e innovazione europei a cui Cefriel partecipa per contribuire a rafforzare i processi di cybersicurezza di imprese e PA

Terminali IP sicuri sono determinanti per la sicurezza delle telecomunicazioni

I telefoni IP sono mini computer a tutti gli effetti e hanno privilegi specifici nella rete a cui sono connessi: il timore che terzi non autorizzati ne abusino per spiare e registrare le conversazioni e/o per avere accesso ai dati di connessione è alimentato da minacce reali.

Cybersecurity: le previsioni di Barracuda per il 2024

A poco più di un mese dal nuovo anno, un’analisi degli esperti di Barracuda Networks sui principali trend della sicurezza nel 2024

Proton Drive: il cloud storage privato e crittografato arriva su Mac

Proton ha annunciato che, con il lancio della app per macOS, lo storage cloud crittografato Proton Drive è ora disponibile su tutte le principali piattaforme

MSP: cosa sono, cosa fanno e perché sono fondamentali per le organizzazioni di ogni settore

Gli MSP, o Managed Service Provider, sono realtà che offrono servizi IT gestiti alle imprese, sollevandole dalla gestione della loro infrastruttura IT interna.

Cisco amplia l’ecosistema di Full-Stack Observability con sette nuovi moduli

Cisco ha annunciato l’introduzione all’interno della propria Observability Platform di sette nuovi moduli, realizzati dai partner di sviluppo per espandere l’ecosistema di full-stack observability

CrowdStrike: la cybersecurity AI per le PMI è ora disponibile su Amazon Business

CrowdStrike approda sullo store business-to-business (B2B) di Amazon portando la cybersicurezza IA-nativa alle piccole e medie imprese

SecureGate, una nuova identità globale per SGBox e Cybertrust365

L’operazione rafforza l’immagine del brand SecureGate, ne semplifica l’offerta e lo rende un punto di riferimento unico per tutte le esigenze di cybersecurity delle imprese

HWG Sababa: cybersecurity e formazione, un binomio imprescindibile

Alessio Aceti, CEO di HWG Sababa, spiega perché la formazione sul tema della cybersecurity è un elemento di difesa imprescindibile

Bitdefender presenta la nuova offerta di servizi Bitdefender Offensive

Le funzionalità di Penetration Testing e Red Teaming si aggiungono al portafoglio di servizi Managed Detection and Response di Bitdefender

Synology semplifica il monitoraggio con il lancio di VisualStation VS600HD

La nuova unità compatta massimizza l’efficienza di Synology Surveillance Station, offrendo flessibilità e sicurezza nel gestire telecamere di sorveglianza

Infinidat: con il regolamento DORA, l’UE rafforza la sicurezza del settore finanziario

Il regolamento “DORA”, Digital Operational Resilience Act, sarà vincolante per tutti i Paesi europei da gennaio 2025: il commento di Infinidat

Report Cisco Talos: le applicazioni web nel mirino dei criminali informatici

Il 30% dell’attività svolta nel terzo trimestre del 2023 da Cisco Talos è stato incentrato nell’identificare e fermare gli attacchi informatici alle applicazioni web