Kaspersky Thin Client 2.0: protezione con connettività, prestazioni e design migliorati

Kaspersky presenta la nuova versione del sistema operativo per thin client: connettività migliorata, maggiore velocità e interfaccia user-friendly

Veeam Data Platform ora supporta Oracle Linux Virtualization Manager

Veeam migliora la libertà dei dati per i clienti grazie al nuovo supporto di Oracle Linux Virtualization Manager

Cisco Hypershield rivoluziona la difesa dei data center

Cisco Hypershield è una soluzione rivoluzionaria per la sicurezza IT, proteggendo data center e cloud con tecnologie avanzate, gestendo autonomamente la sicurezza a vari livelli e prevenendo exploit rapidamente

Intervista a Aldo di Mattia, Fortinet: è il manifatturiero il settore più sotto attacco dai cybercriminali

Con Aldo di Mattia di Fortinet discutiamo di cybersecurity, fra Secure security edge access, scenari e il nodo delle competenze

Microsoft Copilot for Security disponibile per le aziende italiane

De Nora, Fincantieri, Intesa Sanpaolo e Rina tra le prime realtà in Italia a sperimentare e integrare Microsoft Copilot for Security nella sicurezza aziendale

Thales: i bot rappresentano ormai quasi la metà di tutto il traffico Internet

Il traffico internet automatizzato e dannoso associato a bot aumenta per il quinto anno consecutivo, secondo l’ultimo report di Thales

Gyala: cybersecurity e sostenibilità sono complementari per una società migliore

Presentato il rapporto su cybersecurity e sostenibilità, realizzato da Fondazione per la Sostenibilità Digitale con il contributo di Gyala

CrowdStrike e Google Cloud estendono la partnership per la cybersecurity

Google Cloud seleziona i moduli di CrowdStrike tra i migliori prodotti su Google Cloud Marketplace

Gemini per Google Cloud: AI generativa per lo sviluppo, la gestione e la sicurezza

In occasione di Next ’24, Google ha condiviso l'arrivo di Gemini for Google Cloud con molte nuove funzionalità di intelligenza artificiale generativa

Cisco Talos: attenti ai siti per la pubblicazione e condivisione di documenti

Pubblicazione e condivisione di documenti a rischio: i nuovi attacchi individuati da Cisco Talos provengono dai siti di Digital Document Publishing

Dedagroup e Fondazione Bruno Kessler partner per la cybersecurity

Dedagroup e Fondazione Bruno Kessler danno vita a un nuovo co-innovation lab dedicato alla cybersecurity per il software di nuova generazione

Fortinet presenta la nuova versione di FortiOS e l’aggiornamento del Fortinet Security Fabric

Fortinet annuncia la nuova versione di FortiOS e l’aggiornamento del Fortinet Security Fabric, per consentire alle imprese di proteggere le proprie reti in modo ancora più efficace

Anthropic scopre una tecnica che aggira i sistemi di sicurezza dell’AI

Anthropic ha individuato e studiato un metodo di jailbreaking che può essere utilizzato per eludere le barriere di sicurezza degli LLM

Cybersecurity, partnership strategica tra CrowdStrike e Rubrik

La combinazione tra la piattaforma AI-native Falcon XDR di CrowdStrike e il Security Cloud di Rubrik offrirà la visibilità e gli insight necessari per proteggere i dati critici

Microsoft Azure rafforza la sicurezza nello sviluppo di applicazioni di AI generativa

Microsoft annuncia l’arrivo di nuovi strumenti in Azure AI per aiutare i clienti a costruire applicazioni di AI generativa più sicure e affidabili

Xnoova consolida la partnership con Sielte, per la mobile security

In una collaborazione tutta italiana, Sielte SpA sceglie la soluzione Ermetix di Xnoova per affrontare con successo le attuali sfide di cybersecurity

L’offerta di servizi Visa si arricchisce con nuovi prodotti basati sull’AI

Nuovi prodotti basati sull’AI si aggiungono alla suite di servizi Visa Protect, tra cui una soluzione all'avanguardia contro le frodi

Check Point potenzia Infinity AI Copilot con Azure OpenAI di Microsoft

Check Point annuncia una nuova collaborazione con Microsoft per potenziare Infinity AI Copilot con il servizio OpenAI di Microsoft Azure

La complessità è nemica della sicurezza. Per i CISO il futuro è nella semplificazione

Nella ricerca di una maggiore sicurezza contro le minacce informatiche, il nuovo punto di riferimento per i CISO (Chief Information Security Officer) sarà sempre più la semplificazione.

CrowdStrike e HCLTech, partnership globale per la cybersecurity

CrowdStrike e HCLTech annunciano una partnership strategica globale per guidare la trasformazione aziendale in ambito cybersecurity

Akamai scopre una grave vulnerabilità in Kubernetes

Akamai ha identificato una grave vulnerabilità in Kubernetes, nota come CVE_2023_5528, con un punteggio CVSS di 7,2

Apple rilascia macOS Sonoma 14.4.1 e indica i fix di sicurezza di iOS 17.4.1

Apple ha reso disponibile l’ultimo aggiornamento del sistema operativo del Mac, macOS Sonoma 14.4.1, con bug fix e contenuti di sicurezza

GitHub suggerisce agli sviluppatori fix di sicurezza per il codice, grazie all’AI

In beta pubblica per i clienti di GitHub Advanced Security, la funzione code scanning autofix aiuta gli sviluppatori a correggere gli avvisi supportati

CrowdStrike e Nvidia migliorano la sicurezza informatica con l’IA generativa

Le aziende uniscono le forze per introdurre applicazioni basate su LLM a livello aziendale, con la piattaforma CrowdStrike Falcon XDR e Nvidia AI Software

Snom: il ruolo della protezione dei dati nelle relazioni di fiducia con clienti e partner

Snom Technology è l’unico produttore di telefoni a ricevere la certificazione LOROP per l’implementazione di tutte le normative sulla protezione dei dati

DSPM, Rubrik presenta la suite che protegge i dati ovunque si trovino

Rubrik Enterprise Proactive Edition (EPE) supporta il Data Security Posture Management (DSPM) per cloud, SaaS e on-premise

Thales: le minacce informatiche continuano ad aumentare in volume e gravità

Secondo Thales, le aziende che hanno subito un attacco ransomware sono aumentate del 27% rispetto all’anno precedente e l'8% di esse ha pagato il riscatto

Acronis ottiene il livello di qualificazione QI2/QC2 e potrà quindi fornire alla Pubblica Amministrazione italiana servizi di hosting per...

La certificazione consente ai clienti e ai Partner responsabili della gestione di workload critici di avvalersi dell’accreditamento ottenuto da Acronis per fornire più servizi, nel rispetto dei criteri stabiliti dalla Determinazione 307/2022 di ACN.

Zscaler acquisisce Avalor, per la cybersecurity potenziata dall’AI e dai dati

Security Risk Management e Operations: per Zscaler, il futuro è rappresentato dai dati e dall'intelligenza artificiale

Check Point migliora la sicurezza delle infrastrutture AI sul cloud

Check Point definisce un nuovo standard per la sicurezza informatica da intelligenza artificiale sul cloud con NVIDIA

Fortinet: formazione gratuita in cybersecurity per colmare lo skill gap

Fortinet entra a far parte dell’iniziativa Cybersecurity Skills Academy della Commissione Europea per colmare il divario di competenze informatiche

Formazione e sicurezza, IBM inaugura a Roma la nuova Cyber Academy

IBM ha inaugurato la nuova Cyber Academy di Roma, un centro dedicato alla consulenza per le organizzazioni pubbliche e private del Paese

Stormshield: PoC di crittografia resistente ai cyberattacchi quantistici

Stormshield annuncia il successo del primo "proof of concept" che incorpora nei suoi firewall algoritmi di crittografia post-quantistica

Check Point: i siti WordPress sono presi di mira da FakeUpdates

Anche a febbraio in Italia e a livello globale si conferma FakeUpdates la principale minaccia che ha preso di mira i siti WordPress, secondo Check Point

Akamai scopre una vulnerabilità di Microsoft Themes

Akamai ha recentemente scoperto una vulnerabilità di spoofing in Microsoft Themes, che è stata assegnata a CVE-2024-21320 con un punteggio CVSS di 6,5

WSO2 ottimizza l’esperienza degli sviluppatori con Identity Server 7.0

WSO2 Identity Server 7.0 espande la produttività degli sviluppatori con una nuova API di autenticazione, un editor visuale con viste affiancate e altro

Veeam: le aziende stanno lasciando i propri container Kubernetes a rischio ransomware

Il punto di vista di Michael Cade, Global Field CTO Cloud-Native Product Strategy, Veeam, sulla sicurezza dei container Kubernetes

Veracode, più sicurezza con l’AI remediation delle falle nel software

Un report rileva una crescita delle vulnerabilità critiche nelle applicazioni aziendali, esponendole a rischi di attacchi. Mancano le risorse, e Veracode arruola l’AI per la remediation delle falle

NetApp combatte il ransomware in tempo reale grazie all’AI

NetApp integra l'AI e e il machine learning direttamente nello storage primario aziendale per combattere il ransomware in tempo reale

Sophos: il ransomware continua a essere la minaccia più grave per le PMI

Il nuovo "Threat Report 2024: Cybercrime on Main Street" di Sophos analizza le cyberminacce che colpiscono le piccole e medie imprese

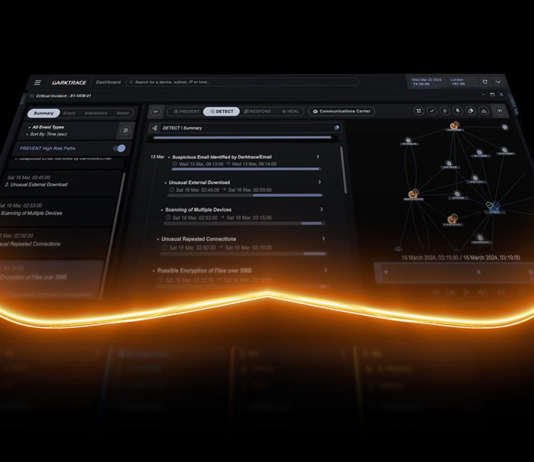

Microsoft Copilot for Security disponibile a livello globale dal 1° aprile

Microsoft Copilot for Security è la prima soluzione di AI generativa progettata per aiutare i professionisti della sicurezza e dell'IT a rilevare le minacce

Exclusive Networks lancia XDefense, nuovo servizio gestito di cybersecurity

Il nuovo servizio di Exclusive Networks, con tecnologia Certego, consente a VAR e system integrator di sfruttare appieno il potenziale dei servizi MDR

Attacchi tramite codici QR: ecco i consigli di Cisco Talos

Secondo Cisco Talos, nel corso del 2023 è stato registrato un aumento significativo di attacchi phishing tramite la scansione di codici QR

Malware: l’Italia è il Paese più colpito in Europa per il terzo anno consecutivo

Secondo il report Trend Micro, gli attacchi continuano a crescere e l’Italia rimane il quarto Paese al mondo e primo in Europa più colpito dai malware

Cybersecurity, 6 applicazioni dell’AI negli attacchi hacker

Delle e-mail di phishing sempre più verosimili e convincenti ai tentativi di accesso agli account automatizzati su larga scala: ecco gli usi dell’AI che aggravano le minacce informatiche secondo Barracuda

Bitdefender lancia GravityZone CSPM+, soluzione di Cloud Security Posture Management

Bitdefender, ha annunciato GravityZone CSPM+, una soluzione di Cloud Security Posture Management (CSPM) per il monitoraggio e la gestione delle configurazioni delle infrastrutture cloud

Cybersecurity, Dell e Crowdstrike ampliano la partnership strategica

Il servizio Dell MDR è disponibile con la piattaforma CrowdStrike Falcon XDR AI-native, e offre la velocità, la competenza e la flessibilità di cui...

La sfida di Group-IB, sempre un passo avanti alle minacce

Controllo capillare del traffico di rete, elevata specializzazione e presenza locale, sono le linee guida della strategia Group-IB contro gli attacchi legati all’IA

F5 annuncia l’acquisizione di Heyhack

F5 ha annunciato di aver aggiunto nuove capacità di security reconnaissance e penetration testing automatizzati nei suoi Distributed Cloud Services. Queste funzionalità, rese possibili...

Dassault Systèmes: le opportunità dell’AI per le piccole imprese

Secondo Dassault Systèmes, l'AI, le competenze di cybersecurity e le piattaforme digitali offrono opportunità alle piccole imprese