Proofpoint Cloud App Security Broker (CASB) sfrutta l’analisi avanzata dei dati per proteggere gli account cloud, sempre più strategici per le aziende. Il punto di vista di Ferdinando Mancini, Director, Southern Europe Sales Engineering, Proofpoint.

È ormai noto a tutti che le piattaforme cloud hanno un ruolo essenziale per le aziende moderne ma, come viene sempre evidenziato dopo ogni nuovo attacco informatico, comportano anche rischi significativi per la sicurezza.

Gli attori delle minacce cercano costantemente di compromettere gli account cloud utilizzando tecniche brute-force, ad esempio tentando di indovinare le password o sfruttando meccanismi di autenticazione deboli, fino a ottenere l’accesso. Queste intromissioni illecite possono poi portare a phishing interno, furto di dati e frodi via email.

Fortunatamente, con una semplice pipeline di dati, è possibile ottenere informazioni preziose sulle tattiche brute-force adottate in tutto il mondo e bloccare nuovi attacchi in tempo reale. Proofpoint Cloud App Security Broker (CASB) utilizza proprio l’analisi dei Big Data per rilevare tali offensive illecite.

La pipeline di dati

Proofpoint Cloud App Security Broker (CASB) protegge le piattaforme cloud di migliaia di aziende in tutto il mondo. Monitoriamo la loro attività e accumuliamo dati su tutti gli accessi ai servizi cloud di Microsoft 365, Google Workspace, Salesforce e altri. Elaboriamo più di 200 milioni di eventi di login al giorno e individuiamo i tentativi di acquisizione di account utilizzando diversi sistemi di rilevamento.

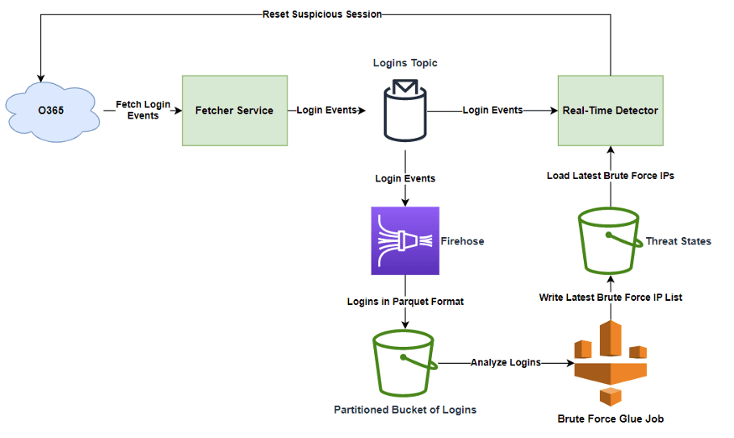

Ecco un esempio da Microsoft 365. Il servizio fetcher raccoglie costantemente le ultime attività di login che si sono verificate all’interno di un account di un cliente. Questi eventi fluiscono successivamente verso l’argomento Login di Apache Kafka. Da questo punto, vengono inviati verso due destinazioni:

- Persistenza: AWS Firehose persiste tutti gli eventi di login in un formato Parquet in S3. Gli oggetti vengono partizionati in S3 in base al timestamp di ingresso: “anno=<anno>/mese=<mese>/giorno=<giorno>/ora=<ora>”. L’efficiente formato a colonna usato da Parquet e la suddivisione degli eventi in base al loro timestamp di ingresso, ci permettono di eseguire query analitiche sui dati che risultano successivamente molto efficienti e convenienti.

- Rilevamento: il servizio di rilevamento in tempo reale cerca di associare ogni evento di accesso a un elenco di IP di brute-force noti, prodotti dal cosiddetto “brute-force glue job” descritto di seguito. Se un IP di accesso corrisponde a uno presente nell’elenco di quelli dannosi, il servizio di rilevamento può inviare all’utente compromesso una richiesta di reimpostazione della password/ripristino della sessione a Microsoft 365.

Le nostre attività anti-brute-force vengono eseguite quotidianamente. Il rilevatore analizza tutti gli eventi di accesso in un determinato arco di tempo, sia i tentativi falliti che gli accessi riusciti. Utilizzando i nostri algoritmi proprietari, crea un elenco aggiornato degli IP utilizzati in tutto il mondo per lanciare questa tipologia di attacchi.

Come si può immaginare, l’analisi di oltre 40 miliardi di eventi di login può essere un processo lento e costoso, ma, poiché abbiamo applicato le migliori best practice, questo lavoro richiede solo pochi minuti e a un costo relativamente basso.

L’output del lavoro viene salvato in S3 e caricato nella memoria del servizio di rilevamento in tempo reale, che lo utilizza per ogni nuovo login acquisito.

La value chain dei dati

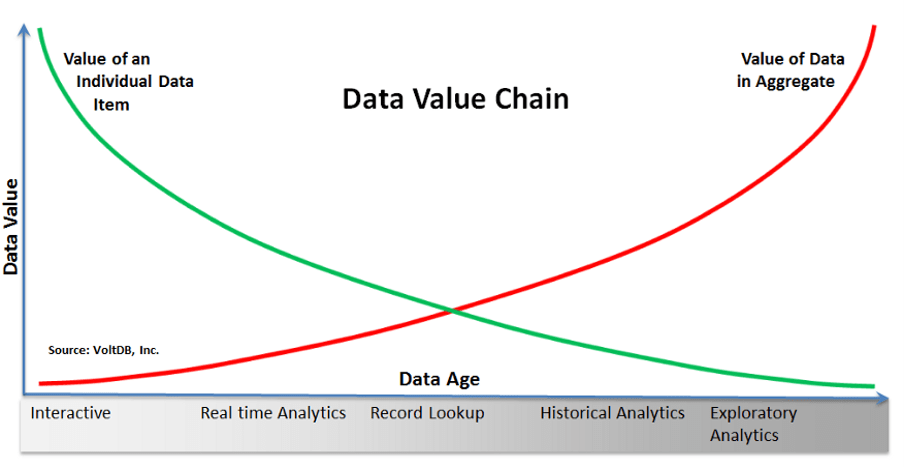

La nostra architettura di rilevamento della brute-force è un esempio perfetto di una value chain di dati in azione. Il valore di un singolo dato – nel nostro caso, un login – è massimo quando viene analizzato in tempo quasi reale. Nel momento in cui un criminale informatico viola l’account di un cliente, la nostra soluzione rileva l’attività entro pochi minuti, il cybercriminale viene espulso dalla sessione istantaneamente, riducendo al minimo i danni potenziali.

Senza questa protezione, l’attaccante potrebbe rapidamente espandere la propria presenza all’interno dell’account della vittima, aumentando le perdite finanziarie. Gli attori malintenzionati più sofisticati creano punti d’ingresso nascosti e possono colpire a tal punto che il ripristino della sessione non è più sufficiente. Ogni secondo perso riduce il valore della protezione e aumenta il danno potenziale. Per questo motivo abbiamo progettato un meccanismo per rispondere il più possibile in tempo reale.

Come abbiamo creato tale elenco di IP? È proprio da qui che si evidenzia il valore dei dati in forma aggregata. I nostri analisti di sicurezza hanno determinato la quantità ottimale di dati necessari per questa tipologia di rilevatore. Quando abbiamo iniziato a raccoglierli, avevamo meno dell’1% della quantità ideale. Giorno dopo giorno, invece, ne abbiamo acquisiti sempre più e, con l’aumento dei valori, il nostro lavoro quotidiano di rilevamento di brute-force produceva risultati sempre migliori, individuando un numero sempre maggiore di IP dannosi, migliorando l’efficacia dell’elenco, raggiungendo il punto di forza, l’apice del valore dei dati aggregati.