Nelle ultime settimane, il team del ricercatore Omer Tsarfati della società di sicurezza It CyberArk, specializzata in privileged access security, nel lavorare a una ricerca associata a Microsoft Azure e Microsoft OAuth 2.0 ha rilevato una vulnerabilità che potrebbe consentire a un malintenzionato di prendere il controllo di un account Microsoft Azure.

Colpendo specifiche applicazioni Microsoft OAuth 2.0, hanno spiegato i ricercatori di CyberArk, questa particolare vulnerabilità consente la creazione di token con le autorizzazioni della vittima. Ciò potrebbe permettere a un cyber-attacker malintenzionato di accedere e controllare l’account di una vittima nonché intraprendere azioni per suo conto. Infatti, la falla rende possibile l’esecuzione di un’azione con i permessi dell’utente il cui account è stato violato, tra cui l’accesso alle risorse Azure.

Il protocollo OAuth, ha affermato Omer Tsarfati, è ben costruito e sicuro, ma un’implementazione errata oppure un utilizzo o una configurazione inadeguati possono avere un enorme impatto negativo.

La nuova generazione del protocollo, OAuth2, consente alle applicazioni di terze parti di acquisire un accesso limitato a un servizio HTTP. L’accesso è richiesto da un client, che può essere un sito web o un’applicazione mobile.

Durante il processo di autorizzazione, prosegue Tsarfati, la società o l’applicazione di terze parti ottiene un token con autorizzazioni specifiche per eseguire azioni per conto dell’utente a cui appartiene il token.

Durante il processo di autorizzazione, prosegue Tsarfati, la società o l’applicazione di terze parti ottiene un token con autorizzazioni specifiche per eseguire azioni per conto dell’utente a cui appartiene il token.

Token OAuth2 con privilegi elevati nella maggior parte dei casi equivalgono ad avere il nome utente e la password per l’account stesso. Inoltre, se un utente malintenzionato o un cyber-attacker ruba un token di questo tipo, in alcuni casi avrà la possibilità di eludere i componenti di sicurezza come il 2FA.

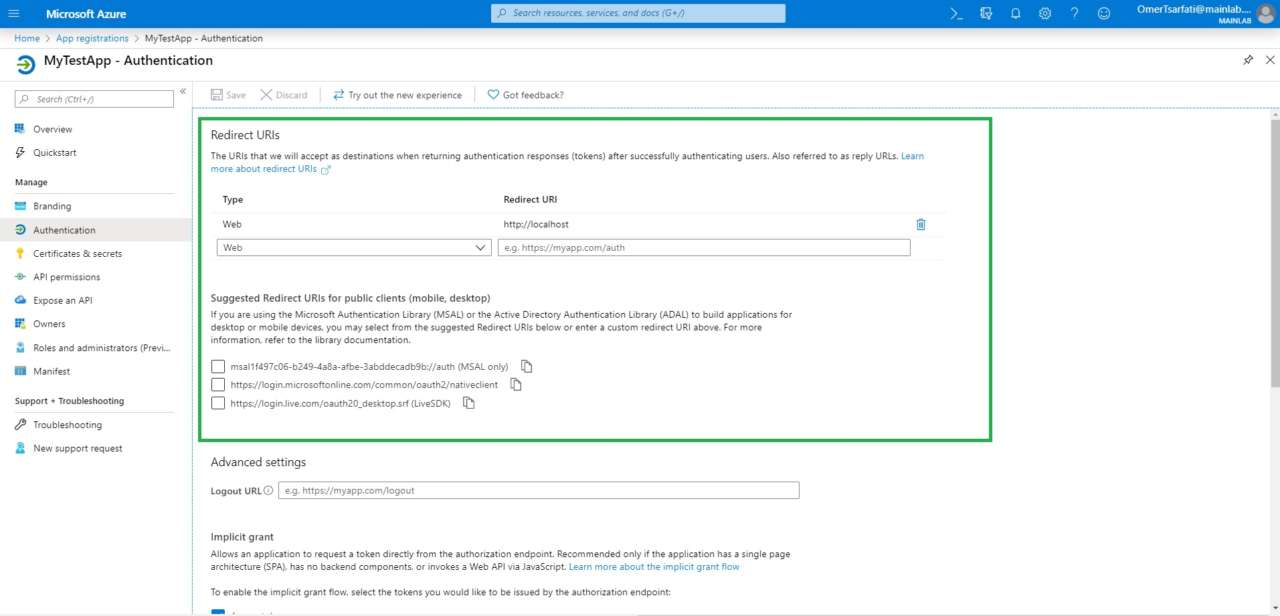

La falla sta in una delle modalità di implementare la richiesta di autorizzazione OAuth 2.0, mediante il redirect a domini e sottodomini che potrebbero essere considerati trusted ma che invece potrebbero essere compromessi.

La ricerca del team, ha spiegato Tsarfati, ha portato a individuare un paio di applicazioni Azure pubblicate da Microsoft che sono vulnerabili a questo tipo di attacco. Se un utente malintenzionato acquisisce il controllo dei domini e degli URL considerati trusted, le applicazioni Microsoft consentono all’utente malintenzionato di indurre le vittime a generare automaticamente token di accesso con le loro autorizzazioni. Tutto ciò che l’attacker deve fare è convincere le vittime a fare clic su un collegamento o visitare un sito web compromesso, cosa che può essere fatta facilmente, con semplici tecniche di social engineering.

La ricerca del team, ha spiegato Tsarfati, ha portato a individuare un paio di applicazioni Azure pubblicate da Microsoft che sono vulnerabili a questo tipo di attacco. Se un utente malintenzionato acquisisce il controllo dei domini e degli URL considerati trusted, le applicazioni Microsoft consentono all’utente malintenzionato di indurre le vittime a generare automaticamente token di accesso con le loro autorizzazioni. Tutto ciò che l’attacker deve fare è convincere le vittime a fare clic su un collegamento o visitare un sito web compromesso, cosa che può essere fatta facilmente, con semplici tecniche di social engineering.

Potenziale vittima dell’attacco è chiunque abbia account Microsoft o Azure. A seguito della segnalazione effettuata da CyberArk a Microsoft, gli URL vulnerabili scoperti sono stati corretti, eliminando il rischio di attacco.

Tuttavia, afferma CyberArk, potrebbero esserci più applicazioni Azure nell’ambiente utilizzato da un’azienda che presentano tale vulnerabilità. Applicazioni che si fidano di URL vulnerabili: pertanto i ricercatori consigliano di controllare le diverse applicazioni ritenute affidabili nel proprio ambiente Azure.

In generale, CyberArk consiglia di assicurarsi che tutti gli URI di redirect trusted configurati nell’applicazione siano di proprietà dell’azienda; di rimuovere i redirect URI non necessari; di assicurarsi che le autorizzazioni richieste dall’applicazione OAuth abbiano privilegi quanto più limitati sia necessario; disabilitare le applicazioni non utilizzate.