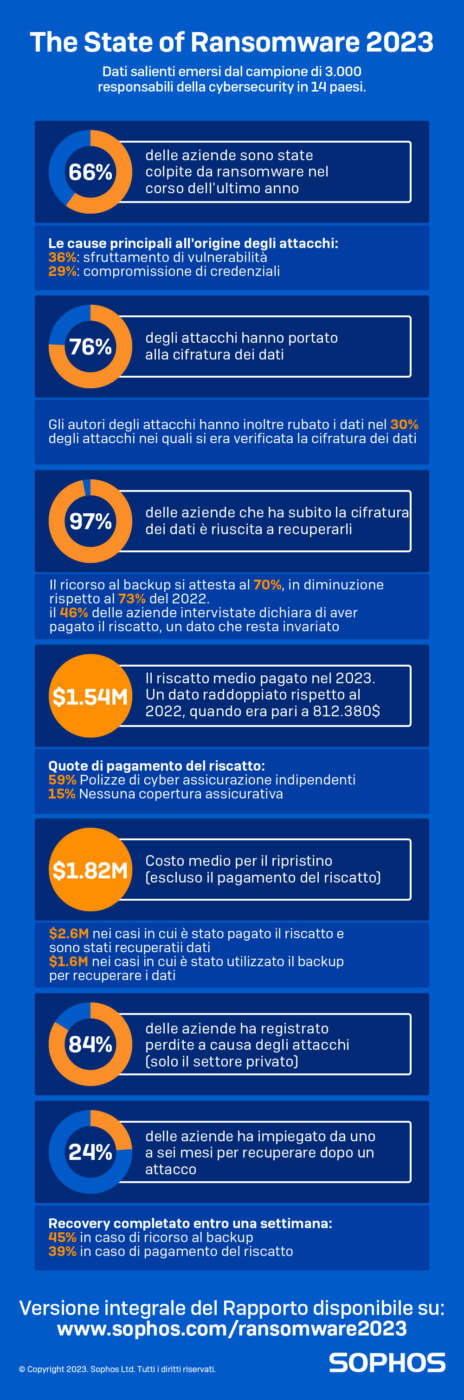

Sophos, società globale specializzata nell’innovazione e nell’erogazione della cybersicurezza as-a-service, ha presentato la nuova edizione del suo “The State of Ransomware Report 2023” che evidenzia come i cybercriminali siano riusciti a cifrare i dati delle loro vittime nel 76% degli attacchi ransomware sferrati contro le aziende prese in esame. Si tratta della percentuale più elevata mai registrata da quando Sophos ha iniziato a pubblicare questo report nel 2020.

Dal Rapporto emerge anche come le aziende che hanno pagato il riscatto abbiano finito con il raddoppiare i costi del ripristino (750.000 dollari in costi di recupero contro i 375.000 dollari delle aziende che hanno ripristinato i dati tramite il loro backup). Inoltre, il pagamento del riscatto implica solitamente tempi di recupero più lunghi: il 45% delle realtà che hanno utilizzato i backup ha recuperato i dati entro una settimana, rispetto al 39% di quelle che hanno pagato il riscatto.

Nel complesso è stato colpito da ransomware il 66% delle aziende intervistate, la stessa percentuale dell’anno scorso. Questo suggerisce che il ritmo degli attacchi sia rimasto stabile nonostante la grande rilevanza di questo fenomeno possa suggerire il contrario.

“Le percentuali di cifratura sono tornate a livelli molto alti dopo una temporanea flessione in occasione della pandemia, il che è un dato preoccupante. Le gang responsabili del ransomware hanno perfezionato le loro metodologie accelerando gli attacchi per ridurre il tempo a disposizione delle loro vittime per cercare di neutralizzare i tentativi di attacco. Quando si accetta di pagare il riscatto per recuperare i dati, i costi salgono notevolmente e la maggior parte delle vittime non riesce a recuperare tutti i file con il semplice acquisto delle chiavi di decifratura, dovendo comunque ricostruire e ripristinare i dati anche dai backup. Pagare il riscatto non solo arricchisce i criminali, ma rallenta anche la reazione di fronte agli incidenti e aumenta i costi di una situazione già di per sé incredibilmente onerosa”, dichiara Chester Wisniewski, field CTO di Sophos.

Analizzando la causa primaria degli attacchi ransomware, il caso più comune è il ricorso a una vulnerabilità (36% dei casi) seguito dalla violazione di credenziali (29% dei casi). Questi dati sono in linea con quelli recentemente emersi dall’analisi di Sophos Everything Everywhere All At Once: The 2023 Active Adversary Report for Business Leaders.

Ecco alcuni dei dati particolarmente interessanti emersi dal report “State of Ransomware 2023”:

- Nel 30% dei casi in cui i dati sono stati cifrati si è verificato anche il furto degli stessi, a indicare che il metodo del “doppio colpo” (cifratura dei dati ed esfiltrazione dei dati) sta diffondendosi sempre più.

- Il settore dell’istruzione ha registrato il livello più alto di attacchi ransomware: è infatti stato colpito il 79% degli istituti di istruzione superiore e l’80% di quelli di grado inferiore all’interno del campione esaminato.

- Il 46% delle aziende intervistate colpite da un attacco ransomware ha pagato il riscatto e le organizzazioni più grandi sono state quelle più disposte a pagare. Più della metà delle aziende con un fatturato di 500 milioni di dollari o più ha pagato il riscatto, con la percentuale più alta registrata da quelle con un fatturato di oltre 5 miliardi di dollari. Ciò potrebbe essere parzialmente dovuto al fatto che le aziende più grandi sono quelle più spesso coperte da una polizza di cyber-assicurazione che copre il pagamento di riscatti.

“Due terzi delle aziende dichiarano di essere cadute vittime di ransomware per il secondo anno di fila, si può ipotizzare che si sia raggiunto il picco del fenomeno. Il segreto per ridurre questa proporzione è quello di investire al massimo nella riduzione del tempo di rilevamento e di risposta all’attacco. La ‘caccia’ alle minacce con l’ausilio di risorse specializzate è estremamente efficace per fermare i criminali, ma occorre che gli allarmi vengano analizzati e che i cybercriminali siano estromessi dai sistemi nell’arco di ore o di giorni, non di settimane o mesi. Analisti esperti sono in grado di riconoscere i segnali di un’intrusione in pochi minuti ed entrare in azione. Questa è probabilmente la differenza tra il terzo di aziende che resta al sicuro e i due terzi che non lo sono. Al giorno d’oggi bisogna restare vigili su base 24×7 se si vuole disporre di difese efficaci”, conclude Wisniewski.

Per difendersi dal ransomware e dai cyberattacchi ad esso correlati, Sophos condivide alcuni accorgimenti da adottare.

Rafforzare ulteriormente gli scudi protettivi con:

- Tool di sicurezza in grado di proteggere dai vettori di attacco più comuni, come la protezione degli endpoint con solide funzionalità anti-exploit per evitare l’abuso delle vulnerabilità, e Zero Trust Network Access (ZTNA) per impedire l’utilizzo di credenziali compromesse.

- Tecnologie adattative che reagiscono automaticamente agli attacchi neutralizzando gli avversari e lasciando tempo per la risposta dei difensori.

- Attività di rilevamento, analisi e gestione delle minacce su base 24/7, siano esse effettuate internamente o in collaborazione con un service provider MDR (Managed Detection and Response) specializzato.

Ottimizzare la preparazione in caso di attacco eseguendo backup regolari, collaudando i ripristini dai backup e mantenendo aggiornato un piano di risposta agli incidenti.

Mantenimento di una buona “igiene di sicurezza” comprensiva di patch puntuali e di verifiche regolari delle configurazioni dei tool di sicurezza.

I dati utilizzati per lo studio The State of Ransomware 2023 provengono da un sondaggio indipendente condotto su 3.000 responsabili IT e della cybersicurezza effettuato tra gennaio e marzo 2023. Gli intervistati appartenevano a 14 Paesi tra Americhe, EMEA e Asia-Pacifico. Le aziende intervistate contano tra 100 e 5.000 dipendenti con un giro d’affari compreso tra meno di 10 milioni a oltre 5 miliardi di dollari.

Per maggiori informazioni è possibile consultare la versione integrale del rapporto The State of Ransomware 2023.

Dati salienti relativi all’Italia

- Nell’ultimo anno il 65% delle aziende italiane è stato colpito da ransomware, un dato in leggero aumento rispetto al 61% rilevato nella ricerca del 2022.

- Le vulnerabilità informatiche sono state la causa principale di attacco: sfruttate nel 30% degli incidenti, mentre le credenziali compromesse sono state la seconda causa di attacco più frequente, nel 28% degli attacchi.

- Il 64% degli attacchi ha portato alla cifratura dei dati, risultato significativamente inferiore alla media globale, che è del 76%, e al 74% riportato dagli intervistati italiani nel sondaggio dello scorso anno.

- I dati sono stati rubati nel 27% degli attacchi in cui questi erano criptati, una percentuale inferiore alla media globale che è del 30%.

- Il 93% delle aziende italiane i cui dati sono stati cifrati ha recuperato i dati, risultato leggermente al di sotto della media globale del 97%.

- Per il ripristino dei dati il backup rimane il metodo più comunemente utilizzato, con il 55% degli intervistati italiani i cui dati sono stati crittografati utilizzando questo approccio. Si tratta di un calo considerevole rispetto al 78% che ha utilizzato i backup nell’indagine del 2022.

- Il 56% delle aziende italiane che ha subito la cifratura dei dati ha pagato il riscatto, un aumento considerevole rispetto al 43% dello scorso anno e superiore alla media globale che è del 47% per il 2023.

- Il 16% delle aziende italiane che ha subito la cifratura dei dati ha utilizzato vari metodi di recupero in parallelo.

- Se si esclude il pagamento del riscatto, la spesa media sostenuta dalle aziende italiane per riprendersi da un attacco ransomware è stata di 2,40 milioni di dollari, compresi i costi di inattività, il tempo dedicato alle persone, il costo dei dispositivi, il costo della rete, le opportunità perse, ecc. Questo dato è superiore al costo medio globale, che pari a 1,82 milioni di dollari.

- Il 75% delle aziende italiane del settore privato colpite da ransomware ha dichiarato che l’attacco ha causato loro una perdita di fatturato, un dato inferiore alla media globale pari all’84%.

- Il 64% delle aziende italiane ha impiegato circa una settimana per il ripristino dopo l’attacco. Il 19% ha impiegato circa un mese, mentre il 16% ha impiegato tra l’uno e i sei mesi.

- Il 86% delle aziende italiane ha dichiarato di aver sottoscritto una cyber assicurazione: di questi il 39% ha una polizza autonoma e il 48% ha una polizza che è parte di una polizza aziendale più ampia.

- Il 92% degli intervistati italiani la cui azienda ha acquistato una polizza assicurativa cyber nell’ultimo anno ha dichiarato che la qualità delle difese ha avuto un impatto diretto sulla posizione assicurativa.

– Il 58% ha dichiarato che ha influito sulla capacità di ottenere copertura.

– Il 48% ha dichiarato che ha influito sul costo della copertura (il premio).

– Il 36% ha dichiarato che ha avuto un impatto in termini di polizza, ad esempio sull’importo totale della copertura o sulla franchigia.