Come afferma Proofpoint, società specializzata in cybersecurity, oggi raramente il ransomware arriva direttamente via e-mail, ma le cybergang preferiscono collaborare con broker di accesso iniziale (Initial Access Broker), entità che operano distribuendo malware in campagne ad alto volume, vendendo poi l’accesso ai sistemi compromessi.

Tuttavia, esistono ancora casi limite in cui i cybercriminali cercano di eliminare l’intermediario e distribuire direttamente il loro ransomware.

Un esempio recente è il ransomware Knight o Knight Lite (una versione ribattezzata del ransomware-as-a-service Cyclops). Lo scorso agosto, i ricercatori Proofpoint hanno osservato diverse campagne, per lo più a basso volume con meno di 500 messaggi – solo in un caso si è andati oltre i 1.000 –, in cui Knight veniva consegnato direttamente via e-mail.

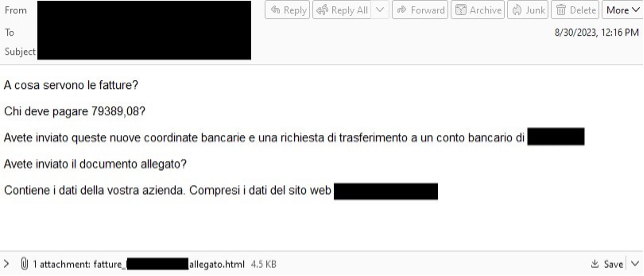

Se queste e-mail si rivolgevano prevalentemente a utenti di lingua inglese, sono state rilevate anche attività rivolte a utenti in Italia e Germania, nelle rispettive lingue.

Le esche e-mail di queste campagne – spiega Proofpoint – includevano messaggi fasulli di un noto sito web di viaggi oltre a temi più tradizionali legati alla fatturazione. Le e-mail contengono un allegato HTML che carica un’interfaccia browser-in-the-browser che simula il sito legittimo, invitando la vittima a cliccarvi e scaricare un file eseguibile .zip o XLL contenente il ransomware.

In alcune campagne successive rivolte specificatamente agli utenti italiani, la catena di attacco è stata modificata per includere un file .zip interstiziale contenente un LNK collegato a uno share WebDAV o un XLL, che installano un downloader, mai individuato prima nei dati Proofpoint, e sul quale i ricercatori stanno effettuando analisi. Quest’ultimo implementa a sua volta il payload di Knight e in tutte le catene di attacco il ransomware inizia a muoversi lateralmente, scansionando gli indirizzi IP privati come precursore della crittografia dei dispositivi in rete.

I file vengono crittografati con un’estensione .knight_l e viene emessa una richiesta di riscatto con somme da 5.000 a 15.000 dollari in Bitcoin. L’attore della minaccia fornisce un link a un sito contenente ulteriori istruzioni e un indirizzo e-mail per notificare l’avvenuto pagamento. Al momento, sottolinea Proofpoint, non ci sono indicazioni che i dati vengano esfiltrati e crittografati.

Il panorama delle minacce è cambiato notevolmente dai tempi delle campagne ad alto volume del ransomware Locky. Con le recenti attività di Knight, i ricercatori di Proofpoint hanno osservato per la prima volta dal 2021 la consegna di ransomware via e-mail in settimane consecutive, utilizzando le stesse caratteristiche.

Ma con il recente blocco di Qbot, una botnet malware su larga scala comunemente utilizzata da molti IAB, gli attaccanti che sfruttano il ransomware potrebbero decidere di riconsiderare i loro metodi di consegna, tornando in qualche modo al passato.