I tempi del Covid-19, già così pesanti per l’emergenza sanitaria e sociale in corso, stanno vivendo anche un picco di minacce digitali.

I cyber criminali fanno infatti leva proprio sull’emergenza del coronavirus Covid-19 per scatenare le loro campagne di malware, truffe e attacchi online, per entrare nei sistemi, prenderne il controllo, rubare i dati.

A lanciare l’allerta sono sia le società di cybersecurity sia le istituzioni.

Una tipologia di attacco emerso in questo periodo di pandemia del coronavirus, è quello cosiddetto watering hole.

L’attacco di tipo watering hole prende il nome dal regno animale: in italiano il significato letterale è “pozza d’acqua” e l’associazione è con la strategia dei predatori che aspettano le loro prede proprio nei pressi delle pozze d’acqua, dove quelle dovranno andare ad abbeverarsi.

Allo stesso modo, in un attacco di tipo watering hole i cyber criminali individuano un sito web o un servizio online che una persona o un gruppo specifico target utilizzano spesso, per poi attaccarlo e infettarlo con malware che a loro volta infetteranno l’utente o gli utenti che lo visitano. A volte, se il bersaglio è la rete di un’azienda o di un’organizzazione, basta infettare una singola postazione per poi consentire al cyber attacker di accedere al network.

Questo tipo di attacco è molto pericoloso perché basta compromettere un sito per esporre potenzialmente al malware o al codice malevolo un vasto gruppo di persone. Inoltre, al contrario del phishing nelle email verso cui ormai tutti gli utenti dovrebbero avere un certo livello di diffidenza di base, sono gli utenti stessi a collegarsi al sito compromesso, che rientra nei loro interessi e che, essendo inconsapevoli dell’attacco, ritengono affidabile.

L’attacco Holy Water

In questo periodo di emergenza coronavirus, molti utenti plausibilmente si collegano a siti di beneficenza o di volontariato. I ricercatori di Kaspersky hanno di recente scoperto proprio una campagna di attacchi di tipo watering hole attiva da maggio 2019 e rivolta agli utenti in Asia.

Secondo Kaspersky, sono stati compromessi più di dieci siti web legati a temi religiosi, programmi di volontariato, beneficenza e altro ancora, allo scopo di innescare un attacco mirato drive-by download, che installa una backdoor sui dispositivi delle vittime. Gli attaccanti, spiega ancora la società di cyber security, hanno utilizzato un set di strumenti innovativi, tra cui la distribuzione di GitHub e l’utilizzo di un codice open source.

Questa campagna, che i ricercatori di Kaspersky hanno denominato Holy Water, prevede l’installazione di watering hole su siti web di personaggi famosi, enti pubblici, associazioni di beneficenza e altre organizzazioni. Visitando un sito web in cui è stato inserito un watering hole, una risorsa precedentemente compromessa caricherà un JavaScript dannoso “offuscato” che avrà l’obiettivo di raccogliere informazioni sul visitatore. Successivamente, un server esterno verifica se un determinato visitatore può essere un potenziale target e, in caso affermativo, il JavaScript caricherà un plugin che attiverà, a sua volta, un attacco di download mostrando un finto pop-up di aggiornamento di Adobe Flash.

L’obiettivo reale è quello di fare eseguire all’utente un aggiornamento attraverso il quale scaricherà il pacchetto di installazione dannoso. In questo modo viene creata una backdoor denominata “Godlike12” che fornisce all’attaccante il pieno accesso da remoto al dispositivo infetto.

Dopo la segnalazione di Kaspersky, avvenuta il 14 febbraio 2020, GitHub ha disattivato il repository interrompendo così la catena di infezione della campagna. Tuttavia, il repository è online da oltre nove mesi e, grazie alla cronologia di GitHub, i ricercatori sono stati in grado di acquisire una panoramica completa dell’attività e degli strumenti utilizzati dall’attaccante. Kaspersky attribuisce l’attacco al lavoro di un team piccolo e innovativo

Maggiori informazioni sulla campagna Holy Water sono disponibili su Securelist.com.

Kaspersky indica anche alcune raccomandazioni per evitare di cadere nella trappola di attacchi mirati rivolti a organizzazioni o persone:

- Innanzitutto, non aggiornare né installare Adobe Flash Player, in quanto il prodotto non è più supportato: molto probabilmente, l’aggiornamento nasconde oggetti dannosi. Se il prodotto è già installato si consiglia di rimuoverlo in quanto la tecnologia è ormai obsoleta.

- Utilizzare una VPN per nascondere l’appartenenza a un gruppo specifico nascondendo l’indirizzo IP reale e la posizione geografica.

- Scegliere una soluzione di sicurezza affidabile per una protezione efficace contro le minacce note e sconosciute; chiaramente la società cita la propria Kaspersky Security Cloud, così come le soluzioni aziendali di threat intelligence, di monitoraggio e protezione degli endpoint, e di rilevamento delle minacce a livello di rete.

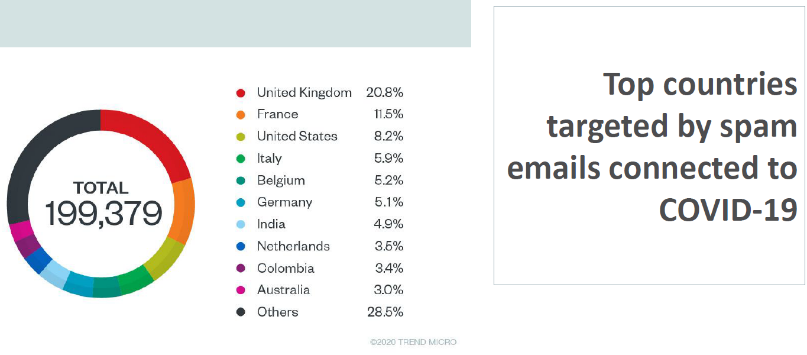

L’Italia è quarta al mondo per spam ricevuto

Anche l’ultima ricerca di Trend Micro mette in luce come i cyber criminali stiano utilizzando la pandemia di Covid-19 come argomento per penetrare le difese di aziende e utenti.

I ricercatori Trend Micro hanno scovato finti siti governativi, fake news per spingere gli utenti a cliccare sul link e soprattutto campagne spam che annunciavano cure o le ultime notizie sul virus, per portare poi a pagine maligne o inoculare minacce nei dispositivi degli utenti.

A oggi, secondo l’analisi di Trend Micro, le campagne spam sono sono state lo strumento più utilizzato dai cybercriminali (65,7% degli attacchi). A seguire i malware (26,8%), gli URL maligni (7,5%) e altri strumenti come le truffe BEC e i ransomaware.

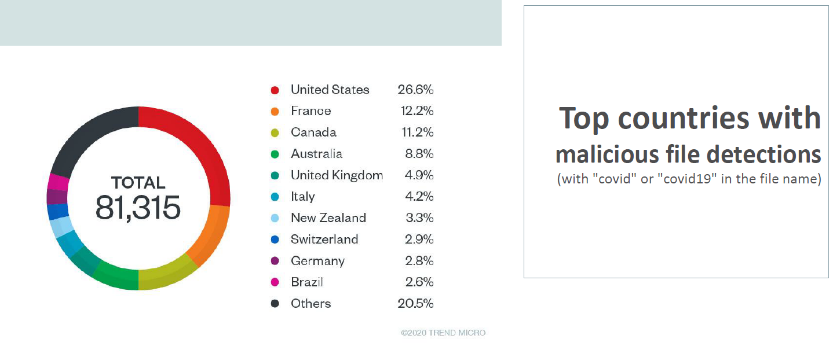

Nella lista dei Paesi più colpiti, l’Italia è quarta a livello globale per spam ricevuto e sesta per numero di file maligni rilevati.

Per difendersi, anche Trend Micro raccomanda di utilizzare una protezione multilivello che copra tutte le parti dell’infrastruttura, in questo caso facendo anche molta attenzione alla protezione degli strumenti legati alla posta elettronica, sia che si tratti di software installati che su cloud.

Ulteriori informazioni sono disponibili sul sito di Trend Micro.

I consigli dell’AgID

Ad avvisarci del boom di attacchi informatici è anche l’AgID, l’Agenzia per l’Italia Digitale, che è l’agenzia tecnica della Presidenza del Consiglio.

L’AgID avverte che, dall’inizio di marzo a oggi, si stanno verificando numerosi tentativi di truffe online attraverso email e PEC e, in alcuni casi, vere e proprie campagne malware che fanno leva sull’emergenza sanitaria in corso.

In particolare, l’AgID ne segnala due. La prima, collegata alla campagna Trickbot, è stata individuata il due marzo e tenta di colpire utenti italiani attraverso una mail a oggetto “Coronavirus: Informazioni importanti su precauzioni“, dove figura come mittente una presunta dottoressa dell’Organizzazione Mondiale della Sanità (OMS). L’email contiene un file allegato che, se scaricato, ha capacità di estrapolare i dati dell’utente, in particolare il nome del Pc, l’IP in locale della macchina e il modello della scheda di rete.

Un’altra campagna, globale, sfrutta il malware Blackwater: l’utente riceve una mail che invita a scaricare un file allegato RAR denominato “Important – COVID-19.rar”. Una volta scaricato il file, si apre un documento Word che riporta informazioni sul coronavirus e, mentre la vittima è concentrata a leggere il documento, viene eseguito un programma che carpisce dati sensibili, bypassando i sistemi di sicurezza.

L’AgID fornisce sette consigli per proteggersi dal malware e dalle truffe online.

- Non installare software sconosciuti o di dubbia provenienza.

- Non scaricare file compressi con estensione ZIP, RAR, TAR, GZ.

- Non cliccare su link che provengono da fonti sconosciute o sono allegati a messaggi sospetti.

- Prima di aprire un documento Word verifica che l’estensione sia DOCX e diffida delle estensioni DOCM o DOC.

- Prima di aprire file Excel verifica che l’estensione sia XLSX e diffida delle estensioni XSLM o XLS.

- Mantieni aggiornati i tuoi software. Versioni molto vecchie, precedenti al 2010, sono più vulnerabili agli attacchi.

- Non inserire mai username e password di lavoro su siti o programmi che non siano i tuoi o dell’amministrazione e dell’azienda per cui lavori.

Per aiutare cittadini e amministrazioni a prevenire eventuali attacchi informatici legati all’emergenza coronavirus, il Cert PA invita anche a segnalare mail sospette al form dedicato.

Per i dipendenti pubblici, il Cert-PA di AgID ha pubblicato un vademecum con 11 raccomandazioni per utilizzare in maniera sicura Pc, tablet e smartphone personali quando lavorano da casa.