Tag: Cybersecurity

Perché proteggere il browser web è essenziale al successo di un’azienda

CyberArk illustra rischi e vulnerabilità dei browser e le azioni da mettere in campo per proteggere l’infrastruttura aziendale nel suo complesso

Report IBM sulla sicurezza: impennata dei costi dei data breach

Secondo il report 2023 di IBM, metà delle organizzazioni violate non vuole aumentare la spesa per la sicurezza nonostante l'aumento dei costi sostenuti

Exprivia, report cybersecurity: record assoluto di attacchi tra aprile e giugno

Il report trimestrale Exprivia registra quasi il doppio dei fenomeni di cybercrime rispetto ai primi mesi dell’anno, il settore Finance tra i più colpiti

Bitdefender: il duplice impatto dell’AI sulla sicurezza informatica

Richard De La Torre di Bitdefender, illustra i lati positivi e quelli negativi dell’intelligenza artificiale per la sicurezza informatica

L’ecosistema di WeAreProject è garanzia di affidabilità e competenza

Cresciuto combinando competenze, tecnologie e territorialità, il Gruppo WeAreProject riesce a trovare la soluzione più adatta a ogni realtà

Cavi sottomarini, un futuro in crescita: il punto di vista di Equinix

Equinix: per soddisfare la crescente domanda di larghezza di banda, avremo bisogno di sistemi di cavi sottomarini più grandi, efficienti e distribuiti

Il cloud di Sangfor ottiene la certificazione CSA Star livello 1

Con la certificazione CSA Star, Sangfor Cloud dispone di un programma di sicurezza attivo e conforme per salvaguardare la protezione dei dati

Mallox e P2PInfect: i ricercatori di Unit 42 identificano due nuove minacce

I ricercatori di Unit 42, il threat intelligence team di Palo Alto Networks, hanno individuato due nuove minacce IT in grado di colpire numerosi target in tutto il mondo

macOS Ventura 13.5: correzioni di errori e sicurezza nel nuovo update del Mac

Apple ha rilasciato macOS Ventura 13.5, il nuovo aggiornamento del sistema operativo del Mac: non ci sono nuove funzioni, ma risoluzioni di problemi e...

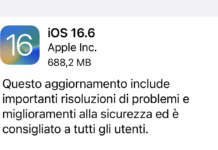

Apple rilascia iOS 16.6: risolve 16 vulnerabilità di iPhone

Apple ha reso disponibili gli aggiornamenti iOS 16.6 e iPadOS 16.6 rispettivamente per iPhone e iPad: molti i contenuti di sicurezza degli update

Nasce ReeVo DevOps, per lo sviluppo di soluzioni software cloud native e sicure

ReeVo S.p.A., provider di servizi cloud e cybersecurity, annuncia la costituzione di ReeVo DevOps S.r.l. di cui avrà la partecipazione di maggioranza

Kaspersky: i cyber-criminali sfruttano una vecchia vulnerabilità di Microsoft Office

Kaspersky scopre una vecchia vulnerabilità di Microsoft Office che sta acquisendo popolarità: aggressori prendono di mira sia gli utenti che le aziende

Nozomi Networks: i data center sono il paradiso dei criminali informatici?

Emanuele Temi, Technical Sales Engineer di Nozomi Networks, spiega come superare le sfide della sicurezza dei sistemi OT/IoT nei data center

Akamai: un’azienda su due non usa controlli per la sicurezza delle API

Un’indagine sulla sicurezza delle API di Akamai rivela che la maggior parte delle aziende non utilizza ancora controlli specifici in questo ambito

Apple rilascia i nuovi aggiornamenti di sicurezza per iOS e macOS

Dopo una prima release e un passo indietro, Apple ha ora messo in distribuzione i nuovi interventi di sicurezza rapidi per iOS e macOS

Cloud: come evitare il blocco e creare ambienti trasferibili, secondo Veeam

Veeam spiega come evitare il blocco dei carichi di lavoro e creare soluzioni cloud che tengano conto della portabilità e che siano adattabili

La sicurezza di Fortinet per l’era del cloud, e non solo

Nuove tecnologie e continui cambi di scenario rendono problematico gestire una sicurezza punto per punto. La soluzione Fortinet passa per una piattaforma trasversale

Come proteggere i secret in ambienti multi-cloud, secondo CyberArk

Paolo Lossa di CyberArk Italia illustra i vantaggi della centralizzazione della gestione dei secret con una soluzione basata su SaaS

Connettività: le aziende italiane chiedono sicurezza, velocità e prestazioni

Un sondaggio condotto da reichelt elektronik su diverse aziende in Europa mette in luce la crescita a macchia d’olio dei protocolli di connettività più veloci

L’evoluzione del malware secondo Palo Alto Networks

I ricercatori di Unit 42 di Palo Alto Networks mettono in luce i principali trend dei malware che impattano sulla cybersecurity

Così Rubrik e Microsoft rafforzano la resilienza aziendale con l’AI generativa

Con l'integrazione tra Rubrik Security Cloud, Microsoft Sentinel e Azure OpenAI Service, le organizzazioni possono accelerare il ripristino informatico

Acronis: i cyber-criminali usano l’AI generativa per creare contenuti dannosi

L'edizione di metà anno del Report Acronis sulle minacce digitali segnala un aumento del 464% degli attacchi e-mail

Trend Micro: cybersecurity e protezione dei dati alla base dell’evoluzione digitale

Le strategie moderne si basano sui dati, ma senza una protezione adeguata i processi possono risultare falsati, avvisa Trend Micro

Akamai analizza il Proxyjacking, una nuova attività dei cyber-criminali

Il SIRT di Akamai ha osservato una nuova campagna di proxyjacking, un nuovo canale di guadagno per i criminali informatici

Axitea collabora con BlackBerry per la sicurezza informatica basata sull’AI

Axitea arricchisce la propria offerta con le soluzioni di cybersecurity Cylance AI di BlackBerry per l'identificazione e la gestione delle minacce ai massimi livelli

CyberArk: la superficie di attacco incentrata sull’identità è in rapida crescita

Secondo CyberArk, il 44% delle aziende italiane non ha adottato misure per rendere più sicura la catena di fornitura del software negli ultimi 12 mesi

Sicurezza della supply chain: le strategie di difesa, secondo Proofpoint

Proofpoint, spiega come riconoscere e prevenire attacchi informatici alla supply chain provenienti da fornitori compromessi

Come utilizzare il Controllo di sicurezza di iOS 16 su iPhone

La funzionalità Controllo di sicurezza di iOS 16 consente di rivedere le informazioni che condividiamo con persone e app su iPhone

Certego: la sicurezza informatica deve diventare adattiva

Certego festeggia 10 anni e affida a Ipsos un’indagine per fare il punto sullo stato dell’arte della criminalità informatica e sulla cybersecurity in Italia

Zscaler estende la potenza della piattaforma Zero Trust Exchange

Zscaler presenta nuovi servizi e funzioni di cybersecurity che estendono ulteriormente la potenza della sua piattaforma di sicurezza cloud

Così Trend Micro vuole rivoluzionare la cyber resilienza con l’AI generativa

Trend Micro presenta Trend Vision One Platform: la piattaforma con capacità XDR e di intelligenza artificiale di ultima generazione

Cisco potenzia sicurezza e produttività con l’AI generativa

Cisco presenta soluzioni di nuova generazione che potenziano la sicurezza e la produttività grazie all'intelligenza artificiale generativa

Così Netskope permette di usare ChatGPT in azienda in modo sicuro

Con una soluzione unica nel suo genere, Netskope consente l’uso aziendale sicuro di ChatGPT e di applicazioni di intelligenza artificiale generativa

Il Summit Axis fa il punto sullo stato attuale della cybersecurity

Axis Cybersecurity Summit: la sicurezza informatica tra nuove tendenze, normative in evoluzione e approccio collaborativo

AI e machine learning: strumenti specifici per problemi specifici

Joshua Goldfarb, Security and Fraud Architect, F5, spiega perché l'AI è uno strumento che può e deve essere applicato a problemi specifici di sicurezza

Utilizzare i Big Data per proteggere gli account cloud da attacchi informatici

Proofpoint Cloud App Security Broker (CASB) sfrutta l’analisi avanzata dei dati per proteggere gli account cloud, sempre più strategici per le aziende

Fortinet espande il programma FortiFlex e offre licenze più flessibili

Fortinet aggiunge nuovi prodotti e servizi al programma FortiFlex, offrendo ai clienti opzioni di licenza ancora più flessibili

Così Zscaler sfrutta tutto il potenziale dell’AI generativa per la sicurezza

Zscaler consente nuovi controlli di sicurezza basati sull'intelligenza artificiale per rilevare milioni di nuovi attacchi e proteggere i dati sensibili

Google Cloud annuncia nuove soluzioni di sicurezza e di rete

In occasione dell'annuale Google Cloud Security Summit, Google Cloud ha presentato le sue ultime soluzioni e iniziative per la sicurezza

Experian: prevenire le frodi per offrire ai clienti più sicurezza e semplicità

Secondo il report di Experian la prevenzione avanzata delle frodi è la priorità numero uno per le aziende, seguita dal migliorare l’esperienza dei clienti

Trend Micro: entro il 2026 la cloud security sarà gestita dai SOC

Secondo Trend Micro, la necessità di una sempre maggiore visibilità sul cloud richiederà ai professionisti di evolversi e adattarsi

Sababa Security selezionata dall’ACN per beneficiare dei fondi del PNRR

Sababa Security aprirà un laboratorio di prova a Torino in cui svolgere attività di valutazione e scrutinio tecnologico della sicurezza

Così Kyndryl aiuta a migliorare il piano di resilienza informatica dei clienti

Kyndryl annuncia il servizio Cybersecurity Incident Response and Forensics per fornire supporto preventivo e on-demand contro le minacce informatiche

Cisco Security Cloud e intelligenza artificiale: nuova era per la sicurezza

Cisco presenta in anteprima le prime funzionalità di intelligenza artificiale generativa nel Security Cloud per semplificare le operazioni di sicurezza

Lavoro ibrido: le tecnologie necessarie per tutelarlo, secondo HP

Il punto di vista di Giampiero Savorelli, AD HP Italy, sul lavoro ibrido e sulle nuove priorità che ne derivano per i team di cybersecurity

GTT potenzia i servizi gestiti di cybersecurity cloud e on-premise per le aziende

Da GTT, più garanzie per il livello di servizio MDR per scoprire più rapidamente le minacce, e una maggiore flessibilità per il servizio di mitigazione DDoS

Verizon Business lancia l’allarme su ransomware e social engineering

Secondo il Data Breach Investigations Report 2023 di Verizon Business, frequenza e costi degli attacchi di social engineering aumentano esponenzialmente

Cisco Live 2023: nuove soluzioni di networking e cybersecurity

Cisco annuncia innovazioni in ambito networking, sicurezza, collaboration e applicazioni, per supportare le aziende nelle nuove sfide tecnologiche

Proofpoint: un modello linguistico custom per l’analisi forense del malware

Ferdinando Mancini di Proofpoint spiega perché Proofpoint ha costruito il suo modello linguistico di rete neurale invece di usare BERT o GPT

Le nuove funzioni di privacy e sicurezza in arrivo sui dispositivi Apple

Insieme all’anteprima delle nuove versioni dei sistemi operativi, Apple ha presentato anche le sue ultime innovazioni in fatto di privacy e sicurezza