Avanan, una società di Check Point Software, ha condiviso una scoperta riguardante l’evoluzione degli attacchi phishing, che utilizzano servizi come iCloud, PayPal, Google Docs e Fedex, per inviare attacchi.

Denominato “Phishing Scams 3.0”, il metodo non richiede compromissioni o codici, ma solo un account gratuito per infiltrarsi nelle caselle di posta delle persone.

L’evoluzione degli attacchi BEC (Business Email Compromise) non si ferma mai. Un attacco BEC tradizionale si basa sulla capacità da parte di un criminale informatico di camuffarsi all’interno di un’azienda o di fingersi un partner esterno di cui ci si fida.

Oggi, con questo esempio, gli attacchi sono passati a un metodo in cui l’attaccante compromette un account, appartenente a un’organizzazione o a una delle organizzazioni del suo partner, e lo utilizza per inserirsi in thread di posta elettronica legittimi, rispondendo come se fossero i veri dipendenti.

I risultati evidenziati dalla società di email security:

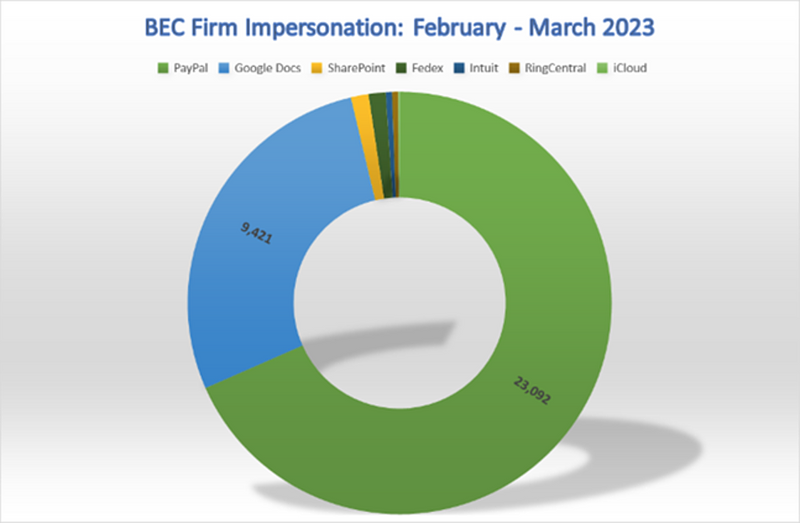

- 33.817 attacchi via email osservati negli ultimi due mesi.

- iCloud è il servizio più sfruttato.

- Altri servizi sfruttati includono: PayPal, Google Docs, Sharepoint, Fedex, Intuit e tanti altri.

Avanan spiega in breve come funziona l’attacco:

- L’aggressore crea un conto gratuito su Paypal (ad esempio).

- Trova gli indirizzi di posta elettronica a cui spedire una email.

- Crea una fattura falsa dicendo che all’utente è stato addebitato qualcosa o che un servizio sta per essere rinnovato.

- Clicca invio e attende qualcuno che clicchi.

“Stiamo assistendo a qualcosa di completamente nuovo, in cui gli aggressori utilizzano servizi legittimi e ben noti per eseguire i loro attacchi. In tali truffe, la vittima riceve un’email da un servizio totalmente legittimo, come può essere PayPal o Google Docs, che includerà un collegamento a un sito malevolo.

“Stiamo assistendo a qualcosa di completamente nuovo, in cui gli aggressori utilizzano servizi legittimi e ben noti per eseguire i loro attacchi. In tali truffe, la vittima riceve un’email da un servizio totalmente legittimo, come può essere PayPal o Google Docs, che includerà un collegamento a un sito malevolo.

A febbraio e marzo, i nostri ricercatori hanno rilevato un totale di 33.817 attacchi email, impersonando aziende e servizi legittimi e popolari. Chiamiamo questo nuovo tipo di attacchi informatici ‘Phishing Scams 3.0’ o ‘BEC Firm Impersonation’.

Non c’è nulla di pericoloso in questi siti popolari che vengono sfruttati, né esiste una vulnerabilità. Però i criminali utilizzano questi servizi per ottenere l’accesso alla posta in arrivo di un utente. Esorto vivamente le persone ad attivare l’autenticazione a due fattori e utilizzare i filtri email per proteggersi da questo tipo di attacchi”, ha dichiarato Jeremy Fuchs, portavoce di Avanan, Check Point Software company.

La società di Check Point Software fa l’esempio in cui l’hacker crea un account Google gratuito e usa un foglio o un documento Google per menzionare il suo target. Il destinatario riceve una notifica via email.

Per l’utente finale si tratta di un’email abbastanza tipica, soprattutto se utilizza Google Workspace, ma anche se non lo usa, dato che molte organizzazioni utilizzano Google Workspace e Microsoft 365.

Inoltre, il messaggio proviene da un mittente legittimo, Google, e anche l’URL, che è un URL della piattaforma, risulta legittimo a una prima scansione, perché il dominio è legittimo.

Tuttavia, quando si fa clic su di esso, si viene reindirizzati a un falso sito di criptovalute. Questi falsi siti di criptovalute funzionano in diversi modi: possono essere direttamente siti di phishing, dove vengono rubate le credenziali; oppure ci sono diverse altre opzioni, sia che si tratti di furto diretto che di mining di criptovalute.

In tutti gli esempi registrati, avverte Avanan, l’indirizzo email da cui sono state inviate le email sembrava perfettamente legittimo e conteneva gli indirizzi “corretti”, il che rende molto più difficile il rilevamento e l’identificazione per l’utente medio che le riceve.

Avanan fornisce i seguenti consigli per la sicurezza informatica:

- Utilizzare le protezioni anti-phishing.

- Istruire e formare i dipendenti.

- Separare i compiti.

- Etichettare le email esterne.