La pandemia ha cambiato un’infinità di situazioni nella vita di ognuno, in particolare per quanto riguarda l’ambito lavorativo; ne abbiamo discusso con Maurizio Dossi, IAM Associate Partner di Ibm Italia.

Secondo l’esperto di Ibm, studi e ricerche sugli impatti della pandemia Covid-19 condotte da società specializzate hanno rivelato che le minacce, quali malware, ransomware, phishing e spam, hanno continuato a crescere nel 2020.

Una delle concause sembra essere l’ampia percentuale di dipendenti che hanno lavorato, e tutt’ora lavorano, da remoto a causa della pandemia Covid-19. Di fatto questa situazione ha ampliato notevolmente la superficie d’attacco. Purtroppo, un’altra causa è correlata alle identità. Sì, perché l’80% delle violazioni legate all’hacking coinvolge credenziali compromesse o deboli.

Tutto questo ha anche un impatto sul costo medio della violazione dei dati. Lo studio Cost of Data Breach del 2020 .condotto da Ponemon Institute e IBM Security ,ha evidenziato che:

- “La presenza di una forza lavoro da remoto incrementa il costo medio totale di una violazione dei dati, pari a 3,86 milioni di dollari, di quasi 137.000 dollari”

e che - “Per un’azienda su cinque (19%) tra quelle che hanno subito una violazione di dati malevola, l’infiltrazione è stata causata dal furto o dalla compromissione di credenziali. il che incrementa il costo totale medio di una violazione per queste aziende di quasi 1 milione di dollari portandolo a 4,77 milioni di dollari”.

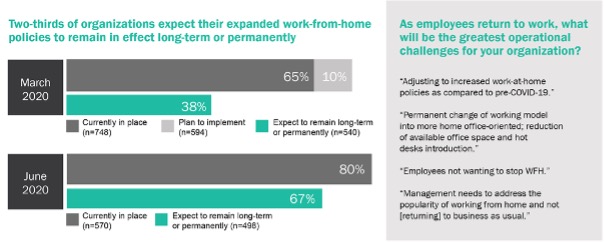

Dobbiamo considerare anche che, in un report pubblicato da 451 Research “: Voice of the Enterprise: Digital Pulse, Coronavirus Flash Survey June 2020 – Advisory Report” viene evidenziato come le aziende si aspettano chiaramente che il lavoro da casa sarà una caratteristica della vita lavorativa anche per il tempo a venire, cioè in quella che potremmo chiamare l’era post-pandemica. E come si può vedere dalla fig.1, nel giro di 3 mesi, le aziende che hanno pensato di mantenere lo Smart Working per un lungo periodo o addirittura di renderlo permanente sono passate dal 38% al 67%.

In tutto questo, che ruolo gioca lo IAM secondo Ibm

Anche prima che la pandemia del 2020 costringesse milioni di lavoratori in tutto il mondo a lavorare da casa, sancendo in tal modo l’acronimo WFH (Work-from-Home), l’aumento dell’adozione del cloud computing e della mobilità dei lavoratori aveva già ridotto l’efficacia della tradizionale sicurezza perimetrale, in quanto molte attività aziendali si svolgono al di fuori di esse. Di fatto, il vecchio paradigma “del castello e del fossato” per la sicurezza informatica non è più sufficiente e, in questo nuovo scenario, l’identità di un utente umano, e non solo, sia esso dipendente, fornitore, partner commerciale o cliente / cittadino, diventa ancora di più fondamentale per la sicurezza rispetto al passato.

Che l’Identity fosse diventata “The New Perimeter” è una verità conosciuta dagli addetti ai lavori già prima della pandemia COVID-19, che ha semplicemente accelerato una tendenza che era in corso da parecchi anni.

L’identità non è mai stata così importante per la sicurezza informatica come ora.

E l’identità è anche un principio centrale del framework Zero Trust.

Lo IAM è un pilastro presente in tutti i modelli Zero Trust e rappresenta quindi un componente fondamentale per l’accesso sicuro ad applicazioni e dati.

Infatti, l’approccio Zero Trust alla sicurezza, che ha goduto di una crescente adozione negli ultimi anni, ha come principio generale “Never Trust, Always Verify” e una sua manifestazione nel mondo Identity Authentication and Acces (IAA) è l’autenticazione continua.

Ma quali impatti ha avuto il COVID-19 sullo IAM e quali adeguamenti le aziende devono mettere in atto ai loro programmi e soluzioni IAM?

La pandemia ha introdotto sfide senza precedenti non solo per i CISO ma anche per coloro che si occupano di soluzioni IAM.

Come evidenzia uno studio di Forrester del settembre 2020, è probabile che i budget IAM si riducano di almeno il 3% – 6% nei prossimi 12 mesi. I dipendenti che lasciano le aziende in difficoltà, a seguito di operazioni di riduzione del personale, contribuiscono ad aumentare gli attacchi legati alle identità privilegiate.

Questo potenziale aumento delle minacce interne è maggiore quando le procedure o le soluzioni IAM in essere non consentono di disabilitare gli accessi, immediatamente e completamente, su tutti i sistemi e le applicazioni.

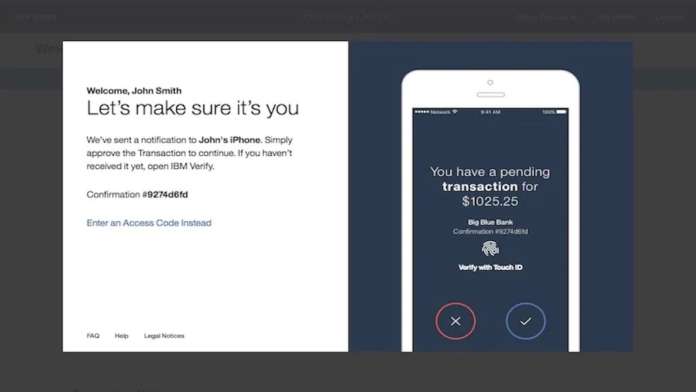

Per affrontare queste sfide, è necessario consolidare competenze e strumenti e investire nelle giuste soluzioni. Occorre però valutare non solo gli aspetti tecnologici, ma anche i processi e le modalità con le quali le persone interagiscono e utilizzano gli strumenti IAM (in poche parole la User Experience). Ad esempio, l’uso di meccanismi di MFA (Multi-Factor Authentication) per l’accesso alle applicazioni e ai sistemi deve portare ad una user experience di tipo “frictionless”, che ne favorisca cioè l’adozione. Il principio è che sicurezza e user experience non sono mutuamente esclusivi.

Dal punto di vista dei processi, occorre semplificare la gestione del ciclo di vita degli account dei dipendenti, senza per questo ridurne l’efficacia. Cercando di automatizzare il più possibile con l’uso di strumenti standardizzati. Occorre inoltre, cercare anche di semplificare il modello dei ruoli e le politiche in modo che la complessità non porti a troppi ruoli annidati e diritti duplicati, difficili da gestire.

E per quanto riguarda la tecnologia, sempre dallo stesso studio Forrester, emerge una indicazione interessante, quasi in controtendenza. Per sopperire alla riduzione dei budget imposti dal COVID-19, “le aziende non dovrebbero reagire in modo eccessivo e affrettato, scegliendo ad esempio soluzioni open source”. Al contrario, “dovrebbero investire in soluzioni commerciali standard”, in quanto è stato provato che “usando

il software open source, nel breve termine può alleviare la stretta sul budget. Tuttavia nell’arco di due o più anni, i costi saranno inevitabilmente più elevati rispetto all’utilizzo delle soluzioni commerciali standard”.

Questo può essere un valido motivo per rivedere le proprie soluzioni e strumenti IAM on-premise. E spingersi verso un approccio SaaS utilizzando soluzioni IDaaS o verso modelli ibridi.

Di conseguenza, negli investimenti IT occorre dare la priorità a soluzioni IAM che possano indirizzare facilmente e, ove possibile in un’unica piattaforma, i diversi ambiti,. Dal Workforce (B2E), ai Partner (B2B) e al consumer IAM (C-IAM), come rappresentato dalla fig.3, che possiamo prendere come riferimento architetturale, e con tutte le funzionalità che si richiedono ad un “modern IAM”:

(*) Fonte: Forrester – The Future Of Identity And Access Management

Great User Experience: rendere più facile per i dipendenti trovare e utilizzare le applicazioni (come Web Single Sign-on, Applications Catalog, Passwordless access, etc.)

Quick Application Onboarding.

Multiple MFA methods. Fornire agli utenti la possibilità di scegliere fra più metodi di MFA, da SMS/E-mail OTP a FIDO2, QR Code e altri.

Adaptive Access. Applicare meccanismi di autenticazione differenti in funzione del Rischio o del Contesto (RBA / CBA).

Identity Analytics. Utilizzare l’AI per scoprire le anomalie e suggerire un’azione correttiva come, ad esempio, la ricertificazione dell’accesso o la sospensione di un account.

Tutte le caratteristiche e le funzionalità che abbiamo visto come necessarie ai moderni sistemi IAM e alla “post-pandemic” era, si possono trovare in soluzioni di mercato, come ad esempio nell’IBM Security Verify.

Nell’ambito delle soluzioni IAM, Ibm offre una copertura completa con Ibm Security Verify.

Nella seguente tabella possiamo vedere sinteticamente quali sono i componenti della soluzione IAM IBM in relazione alle principali funzionalità.

| IAM Main Function | SaaS version | On-prem version |

| Access Management | IBM Security Verify | IBM Security Verify Access |

| Identity Governance | IBM Security Verify | IBM Security Verify Governance |

| Privilege Access Management | IBM Security Verify Privilege Vault | IBM Security Verify Privilege Vault on-prem |

(*) Per informazioni più dettagliate si veda il seguente link: https://www.ibm.com/security?lnk=fps

I componenti on-premise si possono integrare con la versione SaaS per comporre architetture ibride. Così come richiesto anche dalla IAM Reference Architecture presentata da Forrester.

Nella versione SaaS, in una unica piattaforma vi sono già tutte le principali funzionalità richieste per ridurre gli impatti indotti dal Covid-19. Inoltre, la stessa piattaforma può indirizzare facilmente i requisiti richiesti per la gestione di differenti tipologie di utenti: B2E, B2B e C-IAM (vedi fig.4)

Nella figura seguente sono elencate nel dettaglio le funzionalità disponibili nella versione SaaS:

Le conclusioni di Maurizio Dossi

In conclusione, possiamo dire che la pandemia dovuta al COVID-19 ha comportato una riduzione dei budget IT che ha impattato anche l’area IAM. Tuttavia, la consapevolezza e la necessità di soluzioni IAM adeguate alle nuove esigenze dell’era post-pandemica ci porta a considerare una prospettiva positiva. Come, peraltro, ci conferma un il rapporto annuale “2021 – Trend to Watch” di Omdia, nell’area IAA (Identity, Authentication and Access), nel quale i messaggi sono diversi.

Lo Smart Working e il passaggio al Cloud sono stati, e crediamo continueranno ad essere, un fattore di crescita per il mercato delle soluzioni IDaaS.

La“Continuous authentication”: la sola autenticazione all’accesso alla rete aziendale non è più sufficiente.

L’interesse e l’adozione di modelli e tecnologie ZTA (Zero-Trust Access) continuerà a crescere.

I sistemi PAM diventeranno ancora più importanti nel dopo pandemia.

Il fattore differenziante delle soluzioni IAM di Ibm

Le soluzioni IAM di IBM sono ben posizionate, anche rispetto ad altre soluzioni di mercato, nell’indirizzare efficacemente le sfide imposte dalla pandemia e nella fase post-pandemica. Sia in termini di supporto alla cybersecurity, sia come “enabler” alle nuove modalità di lavoro e ai nuovi modelli di business.

All’interno di Ibm Security, l’identità è il fulcro. Ibm Security Verify fornisce, in un’unica piattaforma, non solo protezione per le applicazioni on-premise e cloud. Ma anche la gestione del ciclo di vita dell’utente e l’autenticazione a più fattori, da un’unica piattaforma. Adattandosi al rischio dell’utente e in modalità “frictionless” da un punto di vista dell’esperienza utente.

I principali fattori di differenziazione della soluzione IBM includono:

Accesso adattivo, un vero framework per il rilevamento del rischio dell’utente basato sull’apprendimento automatico dal comportamento dell’utente. Dai dispositivi dannosi e dalle interazioni rischiose fornite da IBM Security Trusteer.

Protezione delle applicazioni web on-premise fornita dal cloud sfruttando la potenza di IBM Security Verify Access/IBM Security Access Gateway

API: gli sviluppatori possono utilizzare le API per integrare le funzioni relative all’identità come la gestione degli utenti e l’autenticazione per l’accesso alle applicazioni.

La ricertificazione dell’accesso è un elemento chiave di differenziazione in quanto, a tutt’oggi, nessun altro fornitore lo fornisce insieme alle altre funzionalità di SSO e MFA.