Come è uso dire il Presidente di Cisco, John Chambers, ci sono due tipi di aziende nel mondo: quelle la cui sicurezza è stata violata e quelle a cui non è ancora accaduto. Un modo efficace per dire che la sicurezza assoluta non esiste e che quella di proteggersi è un’arte in continuo divenire.

E le conclusioni cui giunge la nuova edizione dello studio Cisco Annual Security Report non si discostano da questo assunto.

«Sono conclusioni valide a tutte le latitudini, pur con le piccole differenze che sussistono fra paese a paese», ci ha spiegato in una sessione di telepresenza Londra-Vimercate, Terry Greer-King, Director of Security Cisco UK&I.

Il breach latente

Quando si parla di sicurezza il punto nodale oggi è sapere se il sistema informativo della tua azienda è stato in qualche modo violato. A volte è evidente. Ma non sempre. Esistono casi di breach non censiti, latenti, dormienti. E perciò più pericolosi.

È il problema della violazione inconsapevole che attanaglia sia chi si occupa di sicurezza in azienda, sia chi, come Cisco, questa sicurezza la deve implementare con le proprie soluzioni, processi e, anche, culture.

Collaborare a tutti i livelli

«Noi scopriamo un breach di un cliente con la collaborazione», ci ha detto Greer-King. Un metodo valido tanto nelle relazioni fra fornitore e cliente, quanto all’interno della community in cui si muove l’azienda, la industry.

Tantopiù che i C-level non amano essere intervistati riguardo un breach subìto. Pertanto queste epifanie hanno in sé qualcosa di utile e di scomodo al contempo. Ma vanno attuate, perché, come ha notato Greer-King, «i breach fanno perdere fiducia nella spesa fatta fino a qua in infrastrutture di sicurezza e compromettono quella futura».

Fiducia sotto la linea

Risultato: solamente il 45% delle aziende sentite da Cisco riesce ad avere fiducia nel proprio approccio alla sicurezza. Un dato forse motivato dal fatto che, nonostante tutto quel che si fa per essere sicuri, l’85% delle aziende patisce una browser infection al mese.

Parimenti, gli intervistati sanno per la quasi totalità (92%) che il government e gli investitori si attendono che le loro società abbiano la capacità di gestire il rischio legato alla sicurezza It.

Unità di industria

La collaborazione, si diceva, deve essere attuata anche dentro le industry: si deve fare global intelligence e condividere le informazioni e le idee. Perché è proprio il senso della community industriale, la sua unità a essere minata dalle mancanze in fatto di security. E se si interrompe la fiducia del sistema industriale i danni sono peggiori.

A questo è interessato anche il fronte dello small business, dove la supply chain è la più grande area di sviluppo e dove serve che l’industria della security agisca con intelligenza: non si può pensare di dare un prodotto di sicurezza a un’azienda e sperare che faccia da sé.

Specie in campo Pmi, la storia della security non finisce con l’implementazione di un prodotto, ma inizia.

Il grande cambiamento infrastrutturale

Secondo Stefano Volpi, Area sales manager, Global Security Sales Organization Gsso Cisco, nella sicurezza stiamo assistendo a un deja vu, che ci riporta a quel grande cambiamento infrastrutturale che nelle aziende fu visto con l’affermazione del Systems network management (quello di Tivoli, Openview, Unicenter, esemplifica Volpi) e che portò alla pletora di strumenti di gestione.

«Nella sicurezza di oggi si è passati dal semplice firewall di fine anni 90 a un numero di consolle ingestibile. I clienti mi raccontano con passione tutto quello che hanno costruito nel corso degli anni e passiamo la prima mezz’ora a fare l’inventario». Poi però, si arriva al dunque e faticano a capire come integrare, per esempio, il sandboxing con la loro infrastruttura frammentata.

La security e l’analisi comportamentale

Oggi, ha continuato Volpi, il vero problema è che chi deve fare l’Internet of Everything ha bisogno di una sintesi.

«Noi stiamo lavorando tantissimo in questo senso, da diversi anni. Acquisire società come Opendns o Lancope, che fa behavioural analysis ci ha consentito di creare una piattaforma coerente e in grado di dare tutte le risposte a tutti gli attacchi».

In particolare le soluzioni di behavioural analysis fanno capire se e dove si è verificato un breach. Sono quelle soluzioni che ti fanno capire che hai un problema, che portano alla luce ciò che è latente.

Metti al centro la persona

E il concetto di analisi comportamentale prestato alle macchine, torna al mittente, alla persona

Terry-King ha osservato come non sia completamente corretto pensare che la gestione della sicurezza spetti all’It. Gli spetta, sia chiaro, ma non bisogna credere che la security sia un tema solamente tecnologico.

Invece, ha spiegato il manager inglese, è fatto anche di formazione e processi. «Noi che ci occupiamo di sicurezza dobbiamo pensare di agire come una persona, non come un It professional», se vogliamo cambiare il modo in cui le stesse persone usano la tecnologia.

E il recente investimento di 100 milioni di dollari fatto da Cisco in Italia va proprio nella direzione di invertire la rotta del comportamento “anti sicurezza”.

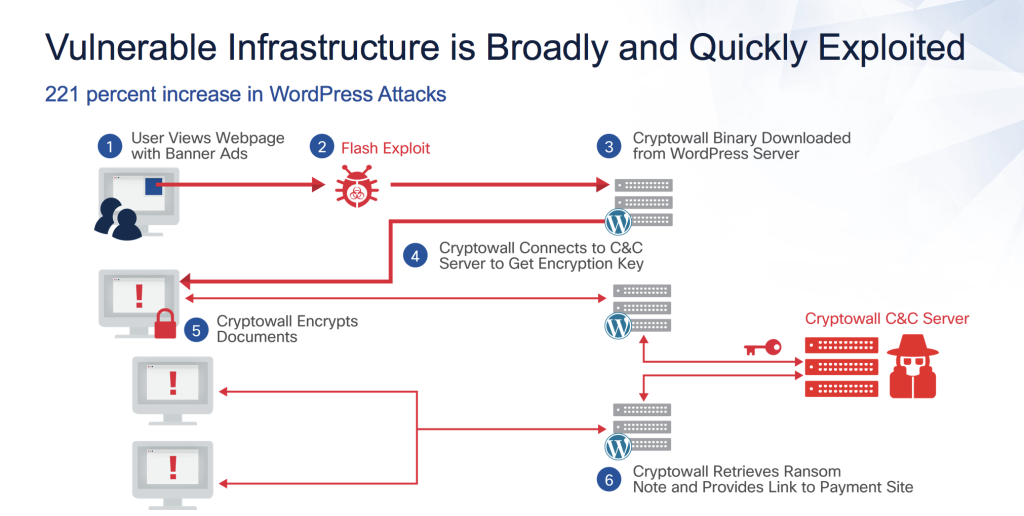

Il caso WordPress

Fra i tanti casi segnalati dal Cisco Security Report 2016 spicca l’aumento del 221% di attacchi WordPress. Secondo Terry Greer-King ciò avviene a causa del modello estremamente semplice, a immediato effetto e replicabile della piattaforma. «Oggi è WordPress, domani chissà – ha detto – Il difetto sta nel modo di utilizzare i siti da parte degli utenti».