A partire da marzo 2022, ha reso noto la società di cybersecurity, Proofpoint ha osservato campagne che distribuiscono un nuovo downloader malware denominato Bumblebee.

Secondo Proofpoint, almeno tre cluster di attività che includono noti attori di minacce attualmente distribuiscono Bumblebee.

Le campagne identificate da Proofpoint hanno punti in comune con l’attività descritta nel blog del Threat Analysis Group di Google, che porta al ransomware Conti e Diavol.

Bumblebee – spiega Proofpoint – è un sofisticato downloader che contiene controlli anti-virtualizzazione e un’implementazione unica di capacità comuni di downloader, nonostante sia in fase così iniziale dello sviluppo del malware.

L’obiettivo di Bumblebee – secondo gli esperti di cybersecurity – è quello di scaricare ed eseguire ulteriori payload. Il nome del malware deriva dallo User-Agent unico “bumblebee” utilizzato nelle prime campagne.

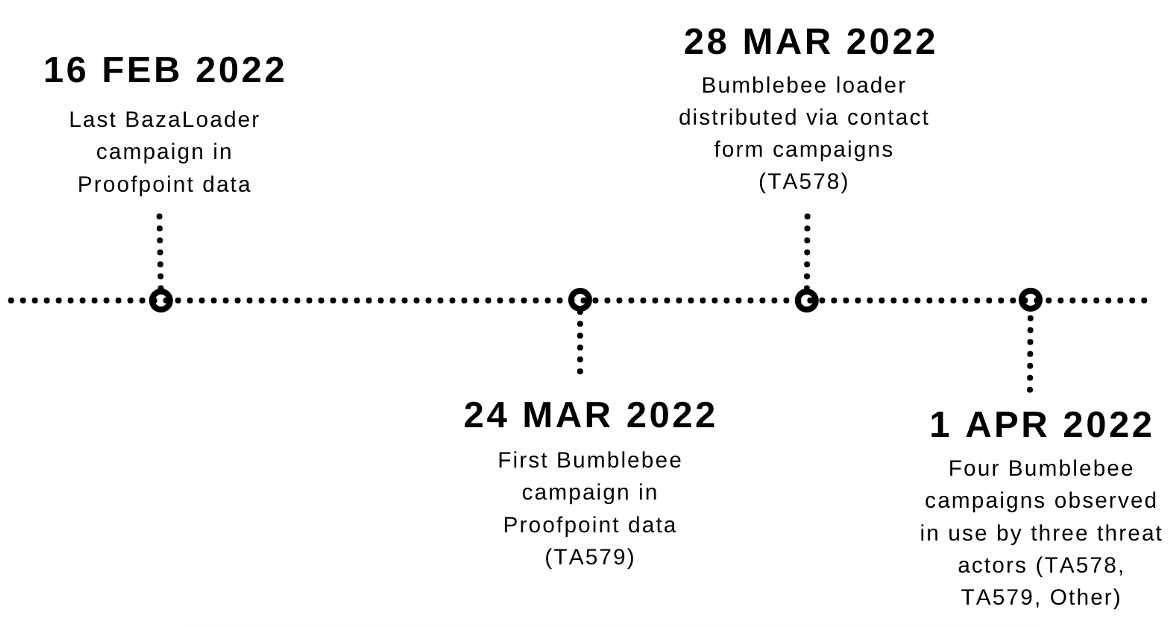

L’aumento di Bumblebee nel panorama delle minacce – sottolineano inoltre i ricercatori di cybersecurity – coincide con il fatto che il diffuso payload BazaLoader sia recentemente scomparso dai dati sulle minacce di Proofpoint.

I ricercatori di Proofpoint hanno osservato che Bumblebee viene distribuito in campagne email da almeno tre attori di minacce rintracciati.

Gli attori delle minacce hanno utilizzato diverse tecniche per distribuire Bumblebee.

Benché le esche, le tecniche di consegna e i nomi dei file siano tipicamente personalizzati per i diversi attori delle minacce che distribuiscono le campagne, Proofpoint ha osservato diversi punti in comune tra le campagne, come l’uso di file ISO contenenti file shortcut e DLL e un entry point DLL comune utilizzato da più attori nella stessa settimana.

L’uso di Bumblebee da parte di più attori della minaccia, la tempistica della sua introduzione nel panorama e i comportamenti, secondo Proofpoint possono essere considerati un notevole cambiamento nel panorama delle minacce cybercriminali.

Inoltre, Proofpoint valuta con moderata sicurezza che gli attori che utilizzano Bumblebee possano essere considerati facilitatori di accesso iniziale, ovvero gruppi di criminali informatici indipendenti che si infiltrano in obiettivi importanti e poi vendono l’accesso ad attori ransomware successivi.

Almeno tre attori di minacce che distribuiscono tipicamente il malware BazaLoader sono passati ai payload Bumblebee, con BazaLoader apparso per l’ultima volta nei dati di Proofpoint nel febbraio 2022.

L’apparente scomparsa di BazaLoader dal panorama delle minacce del crimine informatico – evidenzia Proofpoint – coincide con la tempistica di Conti Leaks, quando, alla fine di febbraio 2022, un ricercatore ucraino con accesso alle operazioni interne di Conti ha iniziato a far trapelare i dati dell’organizzazione criminale informatica. L’infrastruttura associata a BazaLoader è stata identificata nei file trapelati.

Proofpoint valuta con alta probabilità di sicurezza – sulla base degli artefatti malware – che tutti gli attori delle minacce rintracciate che utilizzano Bumblebee lo ricevono dalla stessa fonte.

Proofpoint ha pubblicato sul proprio blog i dettagli sulla cyber-minaccia Bumblebee.