Deepfence ha annunciato il rilascio di ThreatMapper 1.2.0, che offre significativi aggiornamenti delle funzionalità di sicurezza, dalla prima versione open source dell’ottobre 2021.

Deepfence sviluppa una piattaforma di protezione e visibilità della sicurezza nativa del cloud, e ThreatMapper aiuta le imprese a scoprire le minacce alle applicazioni in produzione, in ambienti cloud, Kubernetes, serverless e altro.

Oltre alle nuove funzionalità, quest’ultima major release include anche molti miglioramenti delle prestazioni e correzioni di bug ispirati dalla community.

E migliora: il supporto per Kubernetes e i carichi di lavoro ospitati da container, la scansione del registry, la generazione dei report e l’interfaccia utente in generale.

Dal rilascio open source – ha sottolineato Deepfence –, il progetto ThreatMapper è cresciuto a più di 1.000 star su GitHub, ha visto 10.000 pull da DockerHub ed è stato determinante nell’assistere gli utenti a identificare i componenti vulnerabili, come le istanze log4j, nelle loro applicazioni in esecuzione.

Ha analizzato le vulnerabilità in diversi ambienti, aggiunge Deepfence, tra cui finanche i carichi di lavoro in esecuzione su un Raspberry Pi.

Lo scopo principale di ThreatMapper è quello di aiutare i team a identificare le vulnerabilità di sicurezza chiave che devono essere affrontate per prime nelle applicazioni di produzione, perché presentano il maggior rischio di sicurezza.

Quest’ultima versione include notevoli miglioramenti progettati per fare proprio questo.

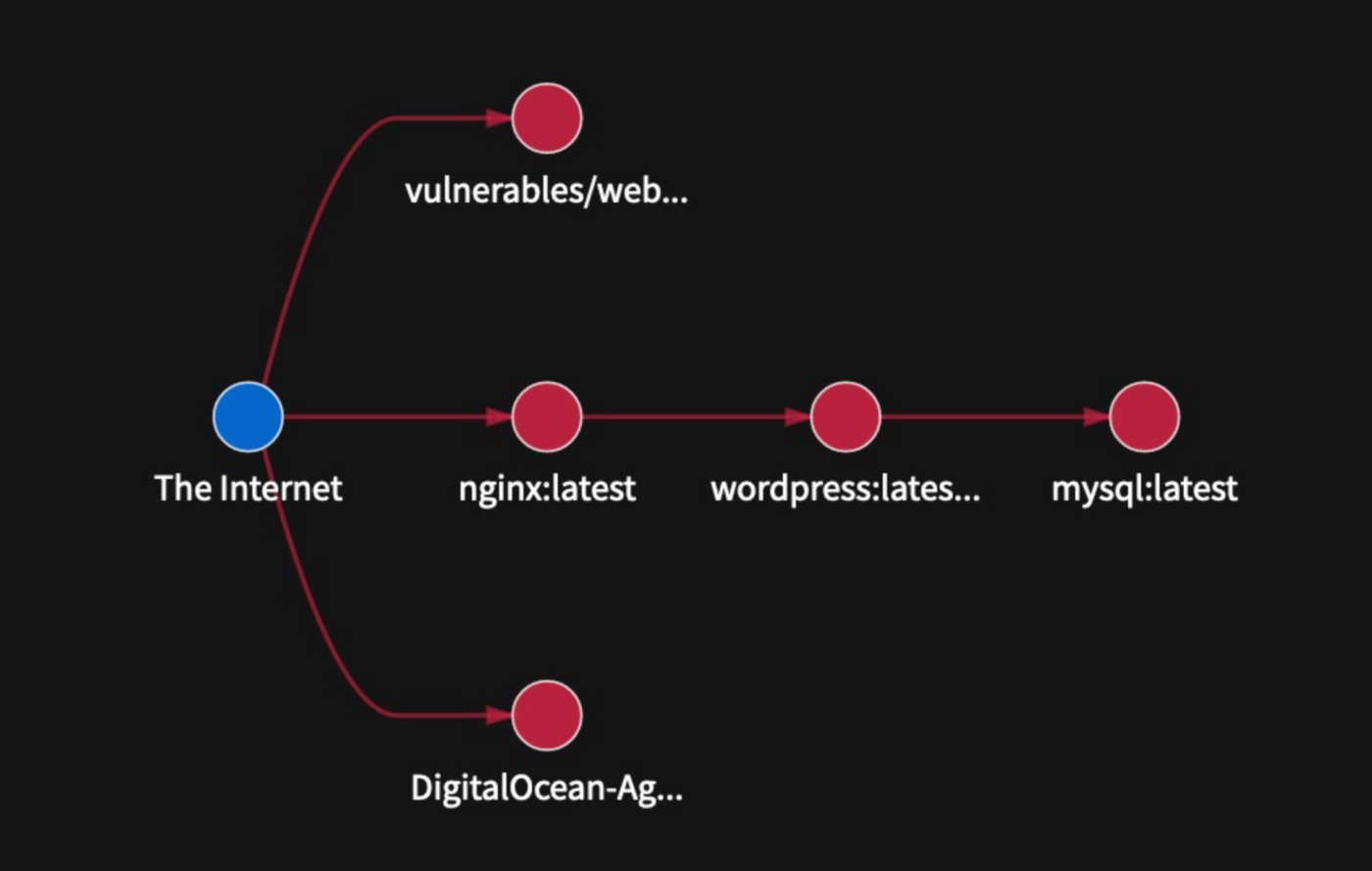

È relativamente facile – sottolinea Deepfence – trovare i servizi che si affacciano direttamente su Internet guardando i VPC e i gruppi di sicurezza. Ma è molto più difficile trovare i servizi vulnerabili che sono più a valle, dietro i proxy, e che ricevono indirettamente traffico potenzialmente dannoso.

ThreatMapper aiuta a trovare tutti questi percorsi di attacco nascosti correlando continuamente le vulnerabilità con il traffico di rete.

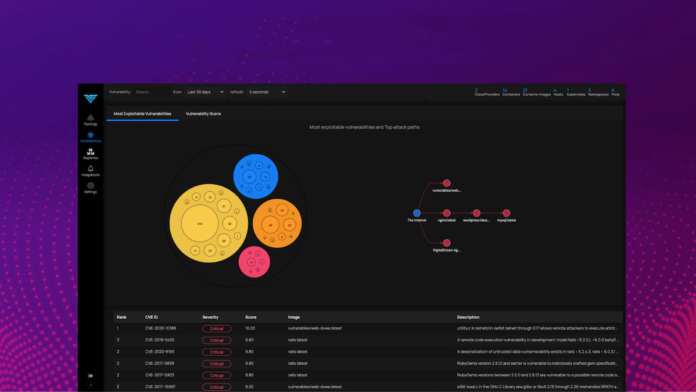

La nuova funzione Attack Path Visualization di ThreatMapper mostra le vulnerabilità più critiche in un unico grafico, illustrando il percorso potenziale che un aggressore esterno potrebbe seguire per individuare e sfruttare questi problemi.

Grazie a questo, l’azienda può rispondere con un’azione immediata, come la messa in sicurezza del traffico delle applicazioni con un Web Application Firewall, per limitare l’esposizione, mentre gli sviluppatori lavorano all’aggiornamento, al collaudo e alla ridistribuzione delle applicazioni vulnerabili.

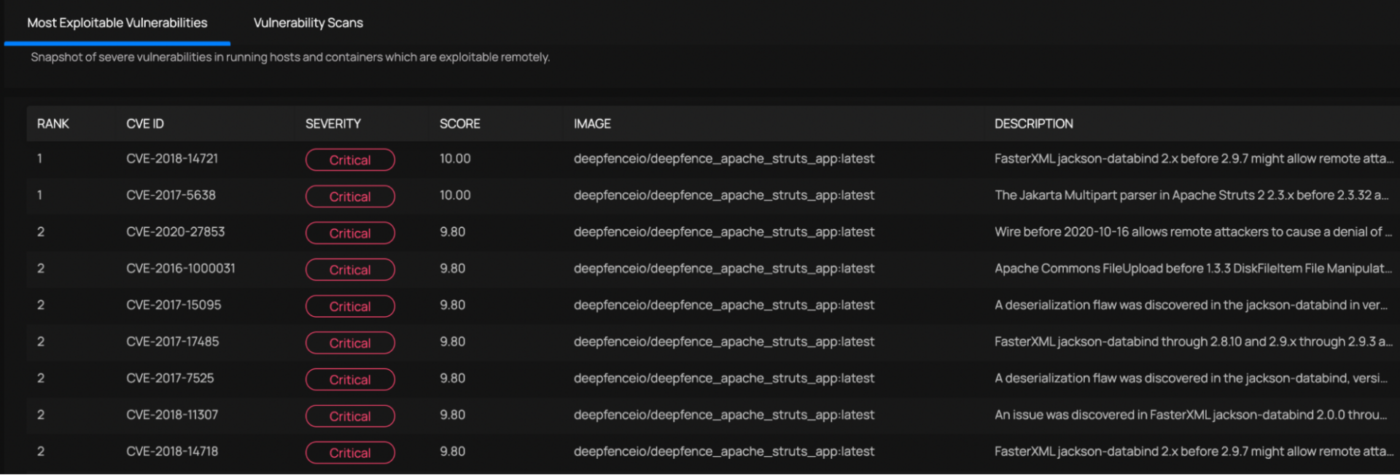

La funzione Most Exploitable Vulnerabilities di ThreatMapper considera una serie di caratteristiche importanti sulle vulnerabilità scoperte, per classificarle in base alla loro facilità di exploitation.

Tra queste: la gravità delle vulnerabilità colpite, i vettori di attacco, la vicinanza alla superficie di attacco esterna e altro ancora.

La versione 1.2.0 apporta dei miglioramenti a questo calcolo per dare un peso ancora maggiore all’accessibilità della rete e alla presenza di connessioni di rete attive ai carichi di lavoro interessati, insieme ad altre euristiche, al fine di fornire una valutazione più rappresentativa dei rischi relativi delle vulnerabilità high-severity.

Con funzionalità aggiunte dal prodotto enterprise di Deepfence, ThreatStryker, ThreatMapper ora supporta pienamente i carichi di lavoro AWS Fargate.

Con questa funzionalità, è possibile monitorare un ampio arsenale di applicazioni, sia che si estenda a più ambienti cloud e di deployment, sia a più modalità cloud: container, serverless, bare metal e macchine virtuali.

Deepfence ha anche aggiunto il supporto per Google Chronicle. ThreatMapper può fare il push dei risultati delle scansioni di vulnerabilità e degli audit log delle attività degli utenti a Google Chronicle, per l’analisi e l’azione offline.

La release 1.2.0 presenta inoltre un contributo della community per aggiungere il supporto Arm per i sensori ThreatMapper: ciò apre l’osservabilità della sicurezza e la mappatura delle minacce sia per i casi d’uso IoT che edge.