Il quinto report annuale di Sysdig su “Cloud-Native Security and Usage” analizza il modo in cui i clienti dell’azienda – di tutte le dimensioni e settori – utilizzano e proteggono gli ambienti cloud e container.

Lo specialista di Secure DevOps per container, Kubernetes e cloud ha esaminato i dati raccolti e ha rilevato alcune tendenze interessanti, che possono aiutare le imprese a sviluppare le best practice per proteggere e monitorare i propri ambienti cloud-native.

Il report di quest’anno presenta dati sulla sicurezza del cloud, sulle vulnerabilità dei container e sulla pianificazione della capacità di Kubernetes.

Il software di Sysdig monitora la sicurezza del cloud, nonché la sicurezza e l’utilizzo dei container. Questo offre all’azienda una visuale unica di come le imprese stanno utilizzando i servizi cloud, Kubernetes, registri, avvisi e applicazioni in ambienti cloud-native.

Questi dati reali e in tempo reale forniscono informazioni sull’uso di milioni di container che un sottoinsieme dei clienti Sysdig sta eseguendo ogni giorno, e miliardi di container unici dell’anno scorso.

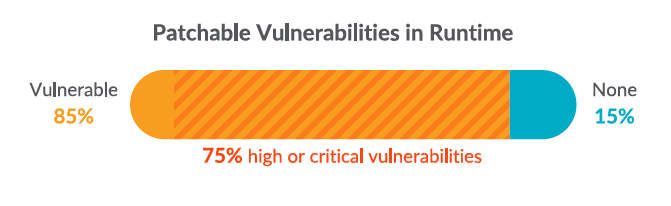

La prima scoperta fatta esaminando i dati è che il 75% delle immagini contiene vulnerabilità patchabili di gravità “alta” o “critica”.

Decine di migliaia di vulnerabilità vengono scoperte da Sysdig negli ambienti dei clienti ogni giorno, sottolinea l’azienda. Ed è impossibile correggere ogni singola vulnerabilità.

Tuttavia, sostiene Sysdig, le organizzazioni devono considerare il compromesso tra ritardare i deployment per risolvere i problemi o accettare i rischi di sicurezza per rilasciare il software più velocemente.

Gli errori di configurazione appaiono non solo a livello di account cloud, ma anche per quanto riguarda le risorse specifiche che vengono fornite.

Sysdig ha scoperto che il 73% degli account cloud conteneva bucket S3 esposti che potrebbero mettere a rischio i dati. La quantità di rischio associato a un bucket aperto varia a seconda del tipo di dati che vi sono memorizzati, ma è qualcosa a cui prestare attenzione.

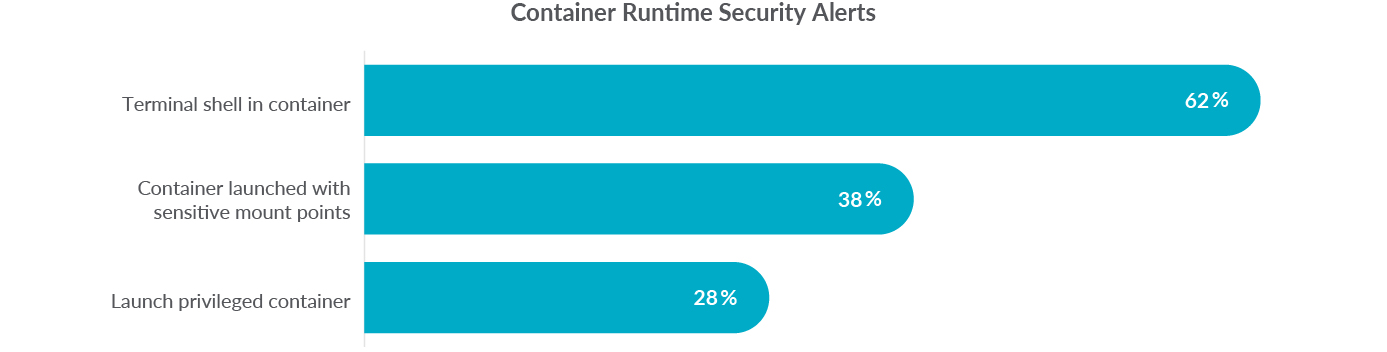

Il monitoraggio della sicurezza dei carichi di lavoro containerizzati mira a scoprire e ostacolare i player dannosi, così come a identificare le esposizioni rischiose e ridurre la superficie di attacco.

I clienti di Sysdig ricevono regolarmente avvisi di sicurezza Falco che indicano una scarsa igiene di sicurezza in questi ambienti.

Sysdig ha scoperto che il 62% delle organizzazioni ha rilevato una shell del terminale in un container, cosa che indica che questi carichi di lavoro non vengono trattati come immutabili, aumentando il rischio di manomissione.

Benché i team comprendano la necessità di eseguire la scansione per le vulnerabilità, mette poi in evidenza Sysdig, potrebbero non fare la scansione per gli errori di configurazione comuni.

Il report rivela che il 76% delle immagini alla fine viene eseguita come root, consentendo container con privilegi che possono essere compromessi.

Parte del problema – ritiene Sysdig – potrebbe essere semplicemente che gli sviluppatori non si sono ricordati di configurare correttamente i permessi prima di fare il push in produzione dell’immagine. Si tratta comunque di un aumento del 31% rispetto all’anno scorso.

In un ambiente effimero e dinamico come Kubernetes, la gestione e la pianificazione della capacità sono intrinsecamente difficili.

Sysdig ha scoperto che il 50% dei container non ha limiti definiti.

In ambienti in cui gli sviluppatori sono autorizzati a scegliere le proprie esigenze di capacità, ciò può portare a un’allocazione eccessiva e al fatto che siano raramente controllati e ridimensionati. Questo può a sua volta portare a problemi di performance e a spese inutili.

Di quei cluster che avevano limiti di CPU, una media del 34% dei core della CPU erano inutilizzati.

Senza conoscere l’utilizzo dei loro cluster, le organizzazioni corrono il rischio di sprecare denaro a causa della sovrallocazione. O, al contrario, causare problemi di prestazioni esaurendo le risorse.

Le soluzioni delle metriche custom – afferma Sysdig – danno agli sviluppatori e ai team DevOps un modo per strumentare il codice per raccogliere metriche uniche per le loro applicazioni.

L’uso delle metriche Prometheus è aumentato all’83% rispetto al 62% dello scorso anno. Sysdig ritiene che con la forte connessione tra Prometheus e Kubernetes, più organizzazioni stiano adottando le metriche Prometheus come un modo standard e open source per supportare le architetture cloud-native.

In generale, sottolinea Sysdig, le tecnologie cloud continuano a espandere il loro ruolo nel trasformare il modo in cui le organizzazioni forniscono le applicazioni.

Con la sicurezza che sta diventando una preoccupazione crescente tra i team DevOps, è confortante vedere che i team stanno implementando la security durante il processo di build.

Tuttavia, secondo Sysdig è necessario più lavoro per proteggere sia i container che i servizi cloud, per evitare che possibili vulnerabilità entrino in produzione.

Sysdig elenca anche alcune best practice da seguire.

- Le organizzazioni dovrebbero gestire l’accesso in base alla sensibilità dei dati e al caso d’uso specifico, attenendosi al principio del privilegio minimo.

- Man mano che le organizzazioni maturano le loro capacità cloud-native, dovrebbero sforzarsi di eliminare o ridurre i comportamenti insicuri che portano ad avvisi eccessivi.

- Le organizzazioni dovrebbero ricordarsi di impostare dei limiti sui loro container dove appropriato e monitorare attentamente le risorse Kubernetes.

- Infine, utilizzare Prometheus per le metriche custom, per evitare il vendor lock-in.

È possibile scaricare il Sysdig 2022 Cloud-Native Security and Usage Report dal sito dell’azienda.