Mandiant, parte di Google Cloud, ha pubblicato oggi i risultati del suo rapporto M-Trends 2023. Giunto alla quattordicesima edizione, questo rapporto annuale fornisce dati e analisi di esperti sul panorama delle minacce in continua evoluzione basato su indagini in prima linea di Mandiant e rimedi di attacchi informatici ad alto impatto in tutto il mondo. Il nuovo rapporto rivela i progressi compiuti dalle organizzazioni a livello globale nel rafforzare le difese contro avversari sempre più sofisticati.

“M-Trends 2023 chiarisce che, mentre il nostro settore sta migliorando nella sicurezza informatica, stiamo combattendo avversari in continua evoluzione e sempre più sofisticati. Diverse tendenze che abbiamo visto nel 2021 sono continuate nel 2022, come un numero crescente di nuove famiglie di malware e un aumento dello spionaggio informatico da parte di attori sostenuti dagli stati nazionali. Di conseguenza, le organizzazioni devono rimanere diligenti e continuare a migliorare la loro posizione di sicurezza informatica con moderne capacità di difesa informatica. La convalida continua della resilienza informatica contro queste ultime minacce e il test delle capacità di risposta complessive sono altrettanto critici.”

Jurgen Kutscher, VP, Mandiant Consulting di Google Cloud.

Il dwell time (tempo di permanenza) medio globale diminuisce a poco più di due settimane

Secondo il rapporto M-Trends 2023, il dwell time (tempo di permanenza) medio globale – calcolato come il numero medio di giorni in cui un utente malintenzionato è presente nell’ambiente del bersaglio di un attacco prima di essere rilevato – continua a scendere anno su anno fino a 16 giorni nel 2022. Si tratta del tempo di permanenza globale mediano più breve di tutti i periodi di rendicontazione di M-Trends, con un tempo di permanenza mediano di 21 giorni nel 2021.

Confrontando il modo in cui sono state rilevate le minacce, Mandiant ha osservato un aumento generale del numero di organizzazioni che sono state avvisate da un’entità esterna di compromissione storica o in corso. Le organizzazioni con sede in America sono state informate da un’entità esterna nel 55% degli incidenti, rispetto al 40% degli incidenti dello scorso anno. Questa è la percentuale più alta di notifiche esterne che l’America ha visto negli ultimi sei anni. Allo stesso modo, le organizzazioni in Europa, Medio Oriente e Africa (EMEA) sono state avvisate di un’intrusione da parte di un’entità esterna nel 74% delle indagini nel 2022 rispetto al 62% nel 2021.

Gli esperti di Mandiant hanno notato una diminuzione della percentuale delle loro indagini globali che coinvolgono ransomware tra il 2021 e il 2022. Nel 2022, il 18% delle indagini ha coinvolto ransomware rispetto al 23% nel 2021. Ciò rappresenta la percentuale più piccola di indagini Mandiant relative al ransomware da prima del 2020.

“Anche se non abbiamo dati che suggeriscano che ci sia una singola causa per il leggero calo degli attacchi legati al ransomware che abbiamo osservato, ci sono stati più cambiamenti nell’ambiente operativo che hanno probabilmente contribuito a queste cifre più basse. Questi fattori includono, ma non sono limitati a: sforzi di interruzione in corso da parte del governo e delle forze dell’ordine rivolti a servizi ransomware e individui, che come minimo richiedono agli attori di riorganizzare o sviluppare nuove partnership; il conflitto in Ucraina; attori che hanno bisogno di adattare le loro operazioni di accesso iniziale a un mondo in cui le macro possono spesso essere disabilitate per impostazione predefinita, così come le organizzazioni potenzialmente migliorano nel rilevare e prevenire o recuperare da eventi ransomware a velocità più elevate”.

Sandra Joyce, VP, Mandiant Intelligence di Google Cloud.

Spionaggio informatico, le famiglie di malware aumentano a livello globale

Mandiant ha identificato estese operazioni di spionaggio informatico e informazioni che hanno portato e dopo l’invasione russa dell’Ucraina il 24 febbraio 2022. In particolare, Mandiant ha visto l’attività di UNC2589 e APT28 prima dell’invasione dell’Ucraina e ha osservato attacchi informatici più distruttivi in Ucraina durante i primi quattro mesi del 2022 rispetto agli otto anni precedenti.

Nel 2022, Mandiant ha iniziato a monitorare 588 nuove famiglie di malware, rivelando come gli avversari stiano continuando ad espandere i loro set di strumenti. Tra le famiglie di malware appena tracciate, le prime cinque categorie consistevano in backdoor (34%), downloader (14%), dropper (11%), ransomware (7%) e launcher (5%). Queste categorie di malware rimangono consistenti nel corso degli anni e le backdoor continuano a rappresentare poco più di un terzo delle famiglie di malware appena tracciate.

Categorie di malware

- Backdoor: un programma il cui scopo principale è consentire a un attore della minaccia di impartire comandi interattivi al sistema su cui è installato.

- Downloader: programma il cui unico scopo è scaricare (ed eventualmente lanciare) un file da un indirizzo specificato e che non fornisce alcuna funzionalità aggiuntiva né supporta altri comandi interattivi.

- Dropper: programma il cui scopo principale è estrarre, installare e potenzialmente avviare o eseguire uno o più file.

- Ransomware: programma il cui scopo principale è quello di eseguire un’azione dannosa (come la crittografia dei dati), con l’obiettivo di ottenere un pagamento dalla vittima per evitare o annullare l’azione dannosa.

- Launcher: programma il cui scopo principale è avviare uno o più file. Si differenzia da un dropper o da un programma di installazione perché non contiene o configura il file, ma si limita a eseguirlo o a caricarlo.

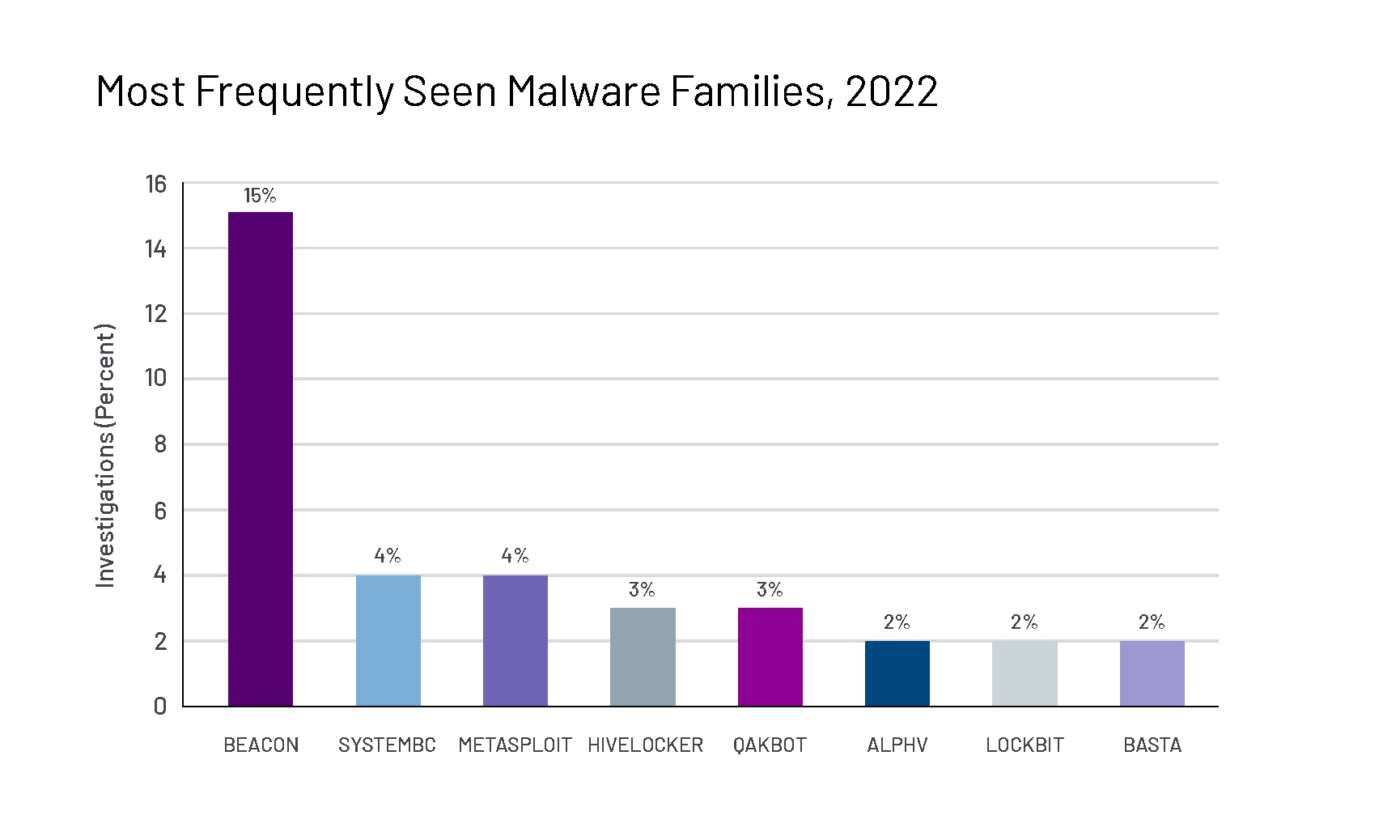

In linea con gli anni precedenti, la famiglia di malware più comune identificata da Mandiant nelle indagini era BEACON. BEACON è una backdoor disponibile in commercio come parte della piattaforma software Cobalt Strike e comunemente utilizzata per i test di penetrazione in ambienti di rete. Il malware supporta diverse funzionalità, come l’iniezione e l’esecuzione di codice arbitrario, il caricamento e il download di file e l’esecuzione di comandi shell.

Nel 2022, BEACON è stato identificato nel 15% di tutte le intrusioni indagate da Mandiant e rimane di gran lunga il più visto nelle indagini in tutte le regioni. È stato utilizzato da un’ampia varietà di gruppi di minacce monitorati da Mandiant, compresi i gruppi di minacce sostenuti dallo stato nazionale attribuiti a Cina, Russia e Iran, nonché gruppi di minacce finanziarie e oltre 700 gruppi UNC, cioè non ancora classificati. Questa ubiquità è probabilmente dovuta alla disponibilità comune di BEACON combinata con l’elevata personalizzazione e facilità d’uso del malware, secondo il rapporto.

“Mandiant ha indagato su diverse intrusioni effettuate da nuovi avversari che stanno diventando sempre più esperti ed efficaci. Sfruttano i dati provenienti dai mercati sotterranei del crimine informatico, conducono convincenti schemi di ingegneria sociale su chiamate vocali e messaggi di testo e tentano persino di corrompere i dipendenti per ottenere l’accesso alle reti. Questi gruppi rappresentano un rischio significativo per le organizzazioni, anche quelle con solidi programmi di sicurezza, poiché queste tecniche dalle quali è difficile difendersi. Mentre le organizzazioni continuano a costruire i loro team di sicurezza, l’infrastruttura e le capacità, la protezione da questi attori delle minacce dovrebbe far parte dei loro obiettivi di progettazione”.

Charles Carmakal, CTO, Mandiant Consulting di Google Cloud

Azione dell’intelligence

L’obiettivo di M-Trends è quello di fornire ai professionisti della sicurezza insight sulle ultime attività degli aggressori viste direttamente in prima linea, supportate da informazioni fruibili per migliorare le posizioni di sicurezza delle organizzazioni all’interno di un panorama di minacce in evoluzione. Per raggiungere questo obiettivo, Mandiant fornisce informazioni su alcuni degli attori delle minacce più prolifici e sulle loro tattiche, tecniche e procedure in espansione.

Per supportare ulteriormente questo obiettivo, Mandiant ha mappato ulteriori 150 tecniche Mandiant al framework MITRE ATT&CK aggiornato, portando il totale a 2.300+ tecniche Mandiant e successivi risultati associati al framework ATT&CK. MITRE ATT&CK è una knowledge base accessibile a livello globale di tattiche e tecniche avversarie basate su osservazioni del mondo reale. La knowledge base ATT&CK viene utilizzata come base per lo sviluppo di modelli di minaccia specifici e di metodologie nel settore privato, nel governo e nella comunità dei prodotti e dei servizi di sicurezza informatica.

Le organizzazioni dovrebbero dare priorità alle misure di sicurezza da implementare in base alla probabilità che venga utilizzata una tecnica specifica durante un’intrusione.

Ulteriori takeaway dal rapporto M-Trends 2023 includono:

-

- Vettore di infezione: per il terzo anno consecutivo, gli exploit sono rimasti il vettore di infezione iniziale più sfruttato utilizzato dagli avversari al 32%. Sebbene si tratti di una diminuzione rispetto al 37% delle intrusioni identificate nel 2021, gli exploit sono rimasti uno strumento fondamentale per gli avversari da utilizzare contro i loro obiettivi. Il phishing è tornato come il secondo vettore più utilizzato, rappresentando il 22% delle intrusioni rispetto al 12% nel 2021.

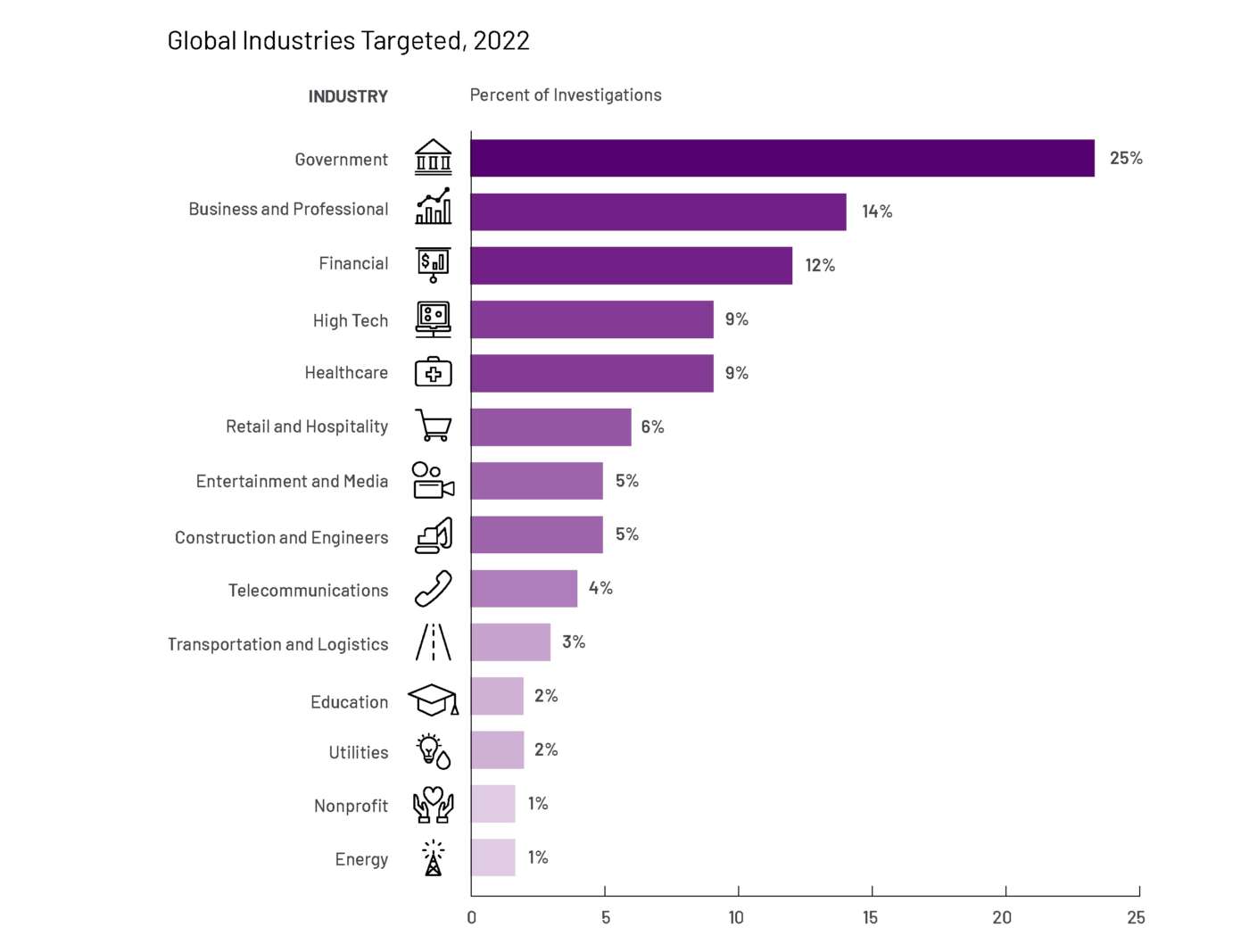

- Settori target interessati: gli sforzi di risposta per le organizzazioni governative hanno impegnato il 25% di tutte le indagini, rispetto al 9% nel 2021. Ciò riflette principalmente il sostegno investigativo di Mandiant all’attività di minaccia informatica che ha preso di mira l’Ucraina. I successivi quattro settori più presi di mira dal 2022 sono coerenti con ciò che gli esperti di Mandiant hanno osservato nel 2021, con i servizi aziendali e professionali, i settori finanziari, high-tech e sanitari favoriti dagli avversari. Queste industrie rimangono obiettivi interessanti sia per gli attori motivati finanziariamente sia per lo spionaggio.

- Furto di credenziali: le indagini di Mandiant hanno rivelato una maggiore prevalenza sia nell’uso di malware per ladri di informazioni diffusi sia nell’acquisto di credenziali nel 2022 rispetto agli anni precedenti. In molti casi, le indagini hanno identificato che le credenziali sono state probabilmente rubate al di fuori dell’ambiente dell’organizzazione e quindi utilizzate contro l’organizzazione, potenzialmente a causa del riutilizzo di password o dell’uso di account personali sui dispositivi aziendali.

- Furto di dati: gli esperti di Mandiant hanno identificato che nel 40% delle intrusioni nel 2022, gli avversari hanno dato priorità al furto di dati. I difensori di Mandiant hanno osservato gli attori delle minacce tentare di rubare o completare con successo le operazioni di furto di dati più spesso nel 2022 rispetto agli anni precedenti.

- Furto di criptovalute in Nord Corea: Accanto alle tradizionali missioni di raccolta di informazioni e agli attacchi dirompenti, nel 2022, gli operatori della Repubblica popolare democratica di Corea hanno mostrato maggiore interesse nel rubare e utilizzare criptovaluta. Queste operazioni sono state altamente redditizie e probabilmente continueranno senza sosta per tutto il 2023.