Gli attacchi ransomware – ha messo di recente in evidenza Barracuda Networks, società specializzata in soluzioni per la sicurezza – sono aumentati nel 2021, con il numero di attacchi in forte aumento e gli importi dei riscatti che continuano a salire alle stelle.

I criminali informatici stanno anche espandendo i loro obiettivi, prosegue l’analisi di Barracuda, spostando la loro attenzione sulle infrastrutture critiche ed evolvendo in campagne di attacco alla supply chain del software profondamente radicate, che possono causare devastazioni di lunga durata.

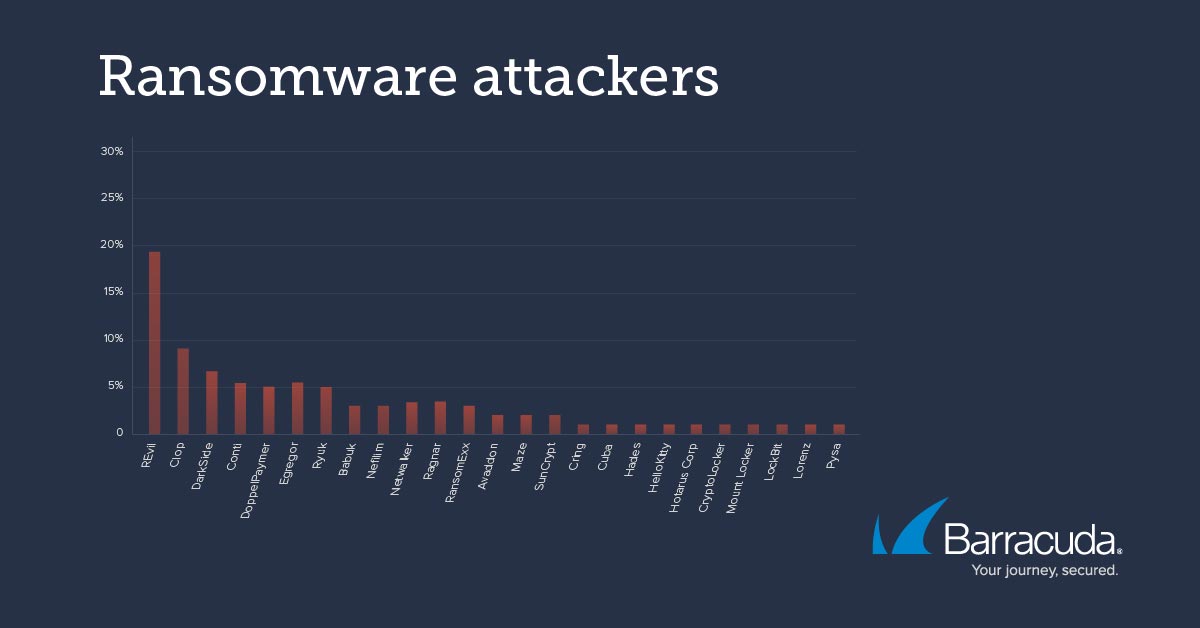

Molti di questi cyber-attacchi sono guidati da una manciata di “gang” di alto profilo, mette in evidenza Barracuda, la cui analisi degli attacchi ransomware che si sono verificati tra agosto 2020 e luglio 2021 ha mostrato che REvil ha rappresentato il 19% degli attacchi, e DarkSide è noto per essere la causa dell’8% di essi.

Ad agosto Barracuda ha condiviso i risultati di uno studio in cui, nei 12 mesi precedenti, i ricercatori dell’azienda hanno identificato e analizzato 121 incidenti ransomware, un aumento del 64% degli attacchi, anno su anno.

Ransomware, la ricerca di Barracuda

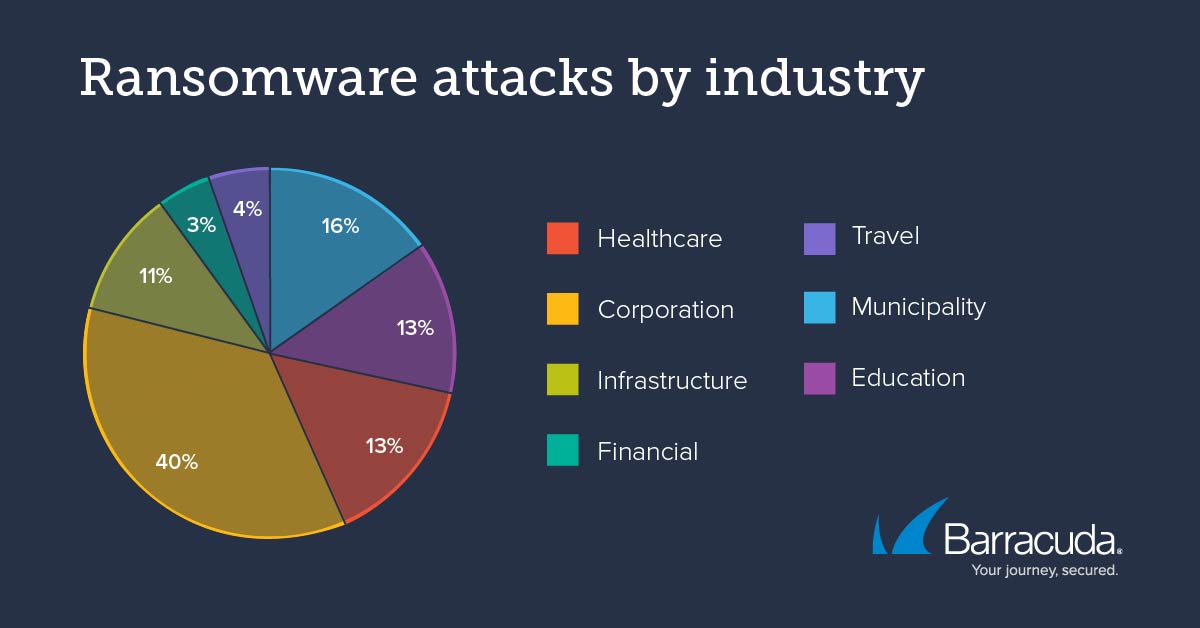

Gli attacchi alle aziende, in settori quali le infrastrutture, i viaggi, i servizi finanziari e altri business, hanno costituito il 57% di tutti gli attacchi ransomware tra agosto 2020 e luglio 2021, in aumento rispetto al dato di solo 18% del precedente studio di Barracuda del 2020.

Le imprese legate alle infrastrutture rappresentano l’11% di tutti gli attacchi studiati. Infatti, secondo gli esperti di Barracuda, gli attacchi ransomware si stanno rapidamente evolvendo verso attacchi alla supply chain del software, che raggiungono più aziende in un singolo tentativo.

Benché i criminali informatici stiano ancora concentrando pesantemente gli attacchi ransomware sulle organizzazioni con sede negli Stati Uniti, la ricerca di Barracuda ha inoltre scoperto che essi stanno diventando pervasivi in tutto il mondo.

Poco meno della metà degli attacchi negli ultimi 12 mesi ha colpito organizzazioni statunitensi (44%). In confronto, il 30% degli incidenti è avvenuto in EMEA, l’11% nei paesi dell’Asia Pacifico, il 10% in Sud America e l’8% in Canada e Messico.

Anche i pattern di attacco ransomware si stanno evolvendo. Invece di affidarsi semplicemente a link e allegati dannosi per consegnare il ransomware, i criminali informatici stanno aumentando le loro tattiche. In primo luogo, gli aggressori troveranno il modo di rubare le credenziali attraverso attacchi di phishing, e poi useranno le credenziali rubate per mettere a dura prova le applicazioni web utilizzate dalla vittima.

Una volta che l’applicazione è stata compromessa, il cyber-attacker può introdurre ransomware e altri malware nel sistema. Questo può continuare a infettare la rete dell’azienda e gli utenti dell’applicazione.

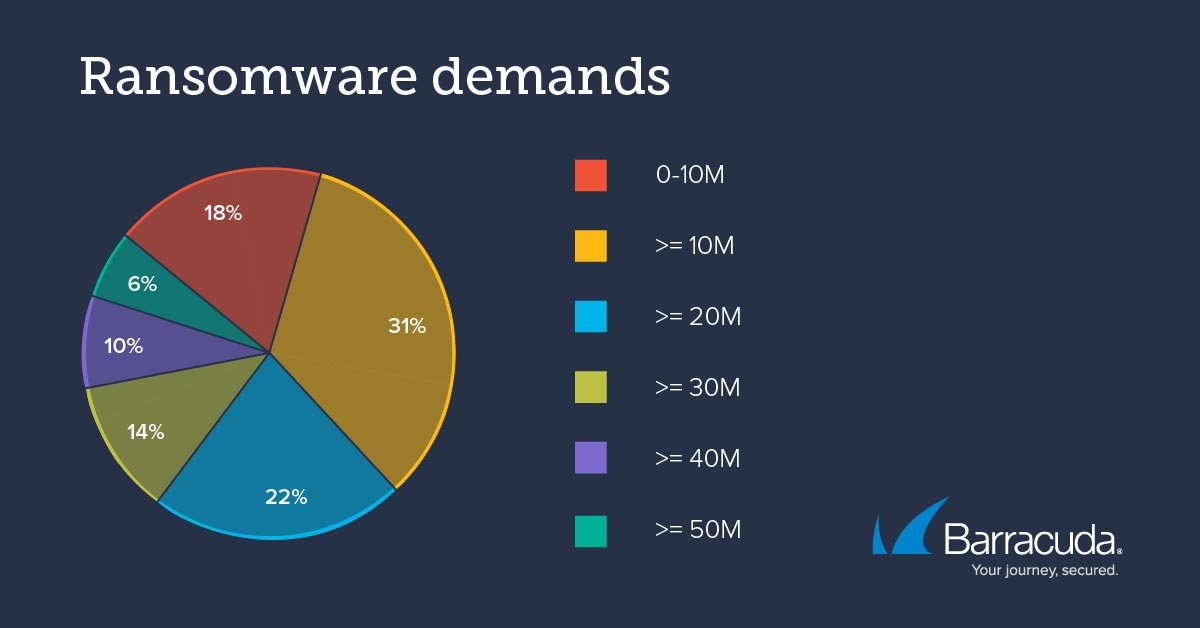

Come rilevato negli anni passati, la ricerca di Barracuda ha mostrato che l’importo del riscatto sta aumentando in modo eclatante e ora la richiesta media per incidente è di oltre 10 milioni di dollari. Solo il 18% degli incidenti ha avuto meno di 10 milioni di dollari di richiesta di riscatto, e il 30% degli incidenti ha avuto più di 30 milioni di dollari di richiesta di riscatto.

I consigli di Barracuda

Fleming Shi, Chief Technology Officer di Barracuda, ha condiviso sul blog dell’azienda alcuni suggerimenti su come proteggersi dal ransomware.

Il primo passo per affrontare il ransomware è supporre che l’azienda ne sarà vittima: è solo una questione di quando. La cosa successiva da fare è fissare l’obiettivo di non pagare il riscatto. Con l’obiettivo fissato, è necessario implementare almeno le seguenti tre procedure per raggiungere tale obiettivo.

- Fare tutto il possibile per prevenire la perdita di credenziali. Implementare funzionalità anti-phishing nella posta elettronica e in altri strumenti di collaborazione, e formare costantemente i propri utenti alla consapevolezza della sicurezza della posta elettronica.

- Proteggere le applicazioni e l’accesso. Oltre a usare MFA, si dovrebbe anche implementare la sicurezza delle applicazioni web per tutte le proprie applicazioni SaaS e i punti di accesso all’infrastruttura. Le vulnerabilità delle applicazioni sono spesso nascoste nel suo codice o nell’infrastruttura sottostante. Pertanto, è necessario proteggere le applicazioni dagli OWASP Top 10 threats. Se si hanno interazioni API nella propria applicazione, occorre anche assicurarsi di essere coperti dalla OWASP API Security Top 10. Insieme alla protezione dell’applicazione, bisogna cercare di ridurre la quantità di accesso che l’azienda fornisce ai propri utenti ovunque sia possibile. Se si può, occorre ridurre al minimo la quantità di accesso di cui i propri utenti hanno bisogno per essere produttivi. È meglio implementare lo Zero Trust Access basato su posture di sicurezza dell’endpoint.

- Eseguire il backup dei propri dati. Occorre rimanere aggiornati con una soluzione di protezione dei dati sicura che possa identificare i propri asset di dati critici e implementare capacità di disaster e recovery. In questo modo si può essere più sicuri di sé di dire no ai criminali del ransomware.

Barracuda ha anche condiviso con gli utenti un video, anch’esso del CTO Fleming Shi, su come combattere il ransomware.

Le tre best practice di Infinidat per i ransomware

Infinidat, specialista dello storage enterprise e della protezione dei dati, ha anch’essa indirizzato la sua attenzione su questo preoccupante fenomeno in crescita.

Ken Steinhardt, Field CTO di Infinidat, ha sottolineato come conoscere le fondamentali best practice necessarie per prepararsi al meglio a gestire questo tipo di attacchi, che si basano fondamentalmente sulla presa in “ostaggio” dei dati aziendali, può aiutare a ridurne al minimo, o addirittura a neutralizzarne, l’impatto.

Steinhardt ha condiviso le tre best practice da implementare prima che si verifichi un attacco ransomware.

1. Essere consapevoli delle reali capacità della propria azienda di combattere i ransomware.

È di fondamentale importanza – spiega Infinidat – capire cosa si può e non si può fare in caso di attacco ransomware. Se l’azienda non ne ha un quadro ben chiaro, i dirigenti potrebbero decidere di pagare il riscatto per cercare di recuperare tutti i loro dati, anche quando non si dovrebbe.

Quando i cyber criminali chiedono un riscatto, l’azienda è propensa a pagarlo per riavere indietro i propri dati, ma accade spesso che il processo di ripristino ad opera degli aggressori sia molto più lento rispetto a quello che si potrebbe innescare attraverso un sistema di recovery o backup dell’azienda stessa. La velocità di ripristino, pertanto, è uno degli elementi chiave da valutare in caso di attacco ransomware, perché il pagamento del riscatto in genere non garantisce un recupero istantaneo.

Quando si parla di attacchi ransomware, inoltre, è bene non tralasciare nemmeno possibili piani di emergenza. Per svilupparne uno adeguato, è fondamentale porsi le seguenti domande: come può l’azienda garantire un ripristino quasi istantaneo se l’attacco ransomware viene ignorato? Come può l’azienda garantire che i dati non siano danneggiati? La consapevolezza e l’elaborazione di valide strategie per affrontare al meglio queste sfide darà alla leadership dell’azienda maggiore fiducia per andare avanti.

2. Stabilire comunicazioni chiare e concise con informazioni veritiere e affidabili.

Nel bel mezzo di un attacco informatico, la comunicazione all’interno di un’azienda può essere facilmente interrotta, frammentata e isolata, prosegue l’analisi di Infinidat. È possibile, in questi casi, che affiorino punti deboli all’interno della comunicazione, che portano a una disconnessione tra dirigenti aziendali e responsabili It.

Se i dirigenti hanno informazioni limitate e non hanno un quadro completo e chiaro di ciò che l’azienda può e non può fare, potrebbero essere prese decisioni dettate dall’istinto, non razionali e ponderate, che potrebbero portare a perdite finanziarie, danni alla reputazione e interruzioni del business.

I responsabili It devono essere in prima linea nella gestione della crisi e devono poter esporre liberamente la situazione reale in tutta onestà e chiarezza, anche a fronte di dirigenti riluttanti ad ascoltare. Un attacco informatico solitamente accresce il nervosismo all’interno dei vertici aziendali, spingendo i dirigenti a voler pagare subito il riscatto per chiudere in fretta la questione.

Un’efficace comunicazione interna, invece, assicura che tutti i decision maker siano coinvolti, consapevoli e a conoscenza del fatto che l’azienda dispone di un sistema di cyber recovery per il rispristino dei dati, escludendo così la necessità di dover negoziare e scendere a patti con i criminali.

Anche se in prima battuta questa strategia potrebbe sembrare controintuitiva, grazie a un adeguato sistema di cyber recovery di ultima generazione, dal punto di vista del data storage, è possibile ignorare le richieste di riscatto. È come dire ai cyber criminali di “andare al diavolo”, perché l’azienda è in grado di neutralizzare l’impatto dell’attacco.

3. Mantenere la propria “checklist” continuamente aggiornata in previsione di futuri attacchi ransomware.

Non è solo importante spuntare le voci all’interno della propria “checklist” – è il terzo punto delle tre best practice di Infinidat – ma è fondamentale che le voci in questione siano quelle corrette:

- Completamento simulazione.

- Protezione dei sistemi di backup.

- Cyber recovery ad alta velocità (preferibilmente ripristino quasi istantaneo).

- Immutable Snapshot.

La checklist non può rimanere statica, perché rappresenta il parametro con il quale si può giudicare il livello di preparazione dell’azienda in caso di attacchi ransomware. Grazie a questa lista, infatti, è possibile mantenere l’azienda in una modalità costante di preparazione, sottoponendola a stress test attraverso simulazioni controllate. Una checklist sviluppata in maniera adeguata permette così di prevenire la compromissione dei dati aziendali.

L’implementazione di Immutable Snapshot – sottolinea Infinidat – è un perfetto esempio di strategia grazie alla quale i dati non possono essere corrotti o crittografati. Gli Immutable Snapshot, infatti, sono istantanee di tutti i dati aziendali che non possono essere sovrascritte, alterate o cancellate. Consentono, quindi, di tornare al momento desiderato e ripristinare rapidamente qualsiasi dato da un’istantanea, riducendo così gli attacchi ransomware a un semplice “ostacolo” sulla strada della continuità dell’attività aziendale.

Quando si utilizzano Immutable Snapshot è garantita la possibilità di recuperare velocemente i propri dati, senza dover pagare alcun riscatto. Questo è il motivo per cui gli Immutable Snapshot sono ormai presenti nella stragrande maggioranza delle checklist, afferma Infinidat.

Infine, è fondamentale assicurarsi di controllare tutte le voci inserite sulla lista, seguendo tutte le procedure in maniera adeguata. Capita spesso che i test di disaster recovery vengano visti come una seccatura da dover completare in modo soddisfacente, ma con il minimo sforzo possibile.

Bisogna, invece, promuovere un atteggiamento proattivo, volto a scovare eventuali debolezze all’interno del sistema, sfidando il reparto It a trovare modalità sempre nuove per mettere sotto pressione l’infrastruttura. Questo può portare alla luce problemi inediti, prima che diventino problemi reali. L’obiettivo è quello di non aspettare che l’attacco si verifichi, ma simularlo prima per testare l’efficacia del rispristino dati.

Il suggerimento finale di Infinidat alle aziende è questo: per aspettarsi il miglior risultato in una situazione di crisi è necessario prepararsi in anticipo e in maniera intelligente ai peggiori scenari possibili causati dagli attacchi ransomware. In questo modo, l’azienda si troverà nella posizione migliore per neutralizzare gli effetti di un attacco, quando questo si verificherà. Consapevolezza, comunicazione e standardizzazione sono tre componenti chiave per una preparazione efficace.