Oggi ci troviamo a vivere nel mezzo di una nuova “corsa” alla tecnologia e lo scopo questa volta è la costruzione del computer quantistico.

Si tratta di un nuovo tipo di calcolatore basato su fenomeni della fisica quantistica che gli permettono di eseguire alcuni compiti più velocemente dei computer classici, come, per esempio, la simulazione di complesse reazioni chimiche.

Inoltre, la sua introduzione avrà anche un impatto suoi protocolli di sicurezza oggi in uso nelle comunicazioni online.

Infatti, la sicurezza di internet è basata su alcuni crittosistemi per i quali è stato dimostrato che infrangere le barriere del cifrario equivale a risolvere alcuni problemi matematici ritenuti “impossibili” per un computer classico.

In un articolo pubblicato nel 1994, Peter W. Shor dimostrò che un computer quantistico universale (cioè capace di eseguire qualsiasi operazione) sarebbe stato in grado di risolvere tali problemi matematici, annullando le garanzie di sicurezza dei cifrari che su di essi si basano.

Chi è l’autrice

Cecilia Boschini è una studentessa di dottorato nel gruppo di Sicurezza e Privacy presso il Laboratorio di IBM a Zurigo e nel gruppo di Crittografia e Quantum Information presso l’Università della Svizzera Italiana. Sotto la supervisione del Dr. Jan Camenisch (IBM Research), del Dr. Vadim Lyubashevsky (IBM Research) e del Prof. Stefan Wolf (USI) lavora alla costruzione di protocolli post-quantistici che proteggano la privacy degli utenti.

I primi computer quantistici sono già accessibili alle aziende (per esempio, attraverso la Quantum Experience di IBM), ma le loro potenzialità sono per ora ridotte e risultano innocui per i crittosistemi in uso.

Ciononostante, negli ultimi anni si è assistito a un rapido miglioramento delle loro capacità computazionali, per cui si è reso necessario trovare protocolli crittografici alternativi che siano quantum-resistant con cui sostituire al più presto quelli odierni.

Questo è lo scopo della cosiddetta crittografia post-quantistica.

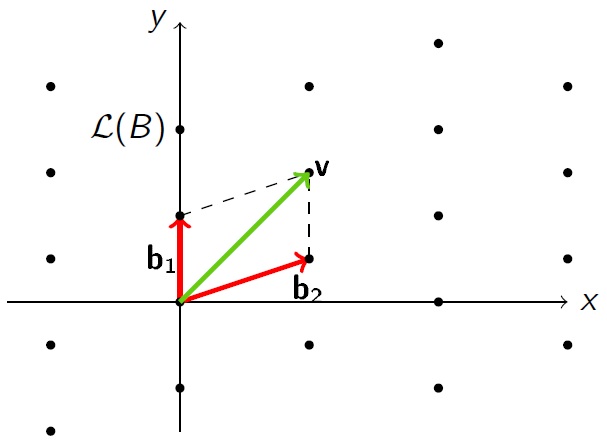

Gli elementi del reticolo possono essere generati partendo da un particolare insieme di “elementi fondamentali” (vettori), rappresentato da una matrice B: un elemento v del reticolo si ottiene da B moltiplicandola per un vettore x di numeri interi; questo si indica con v = Bx.

I cifrari che si possono costruire sui reticoli si fondano sulla complessità di alcuni problemi, in particolare dello Shortest Vector Problem (SVP) e del Closest Vector Problem (CVP). Il primo, richiede di trovare il punto del reticolo più vicino all’origine (il punto con coordinate uguali a zero).

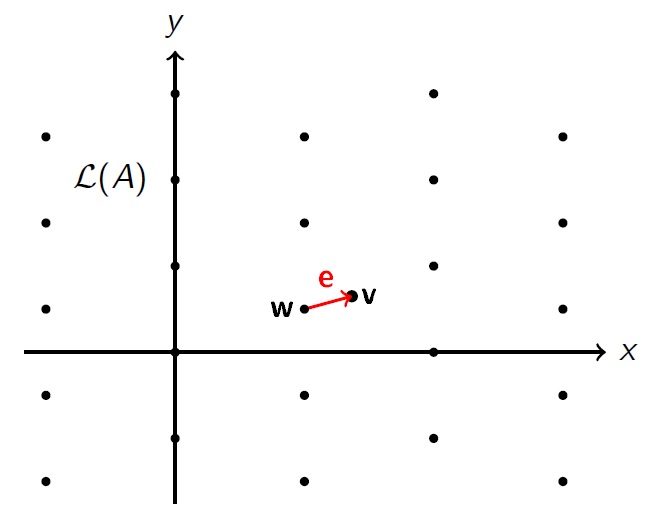

Risolvere il CVP invece, dato un elemento v nello spazio, richiede di trovare l’elemento w = Ax di un reticolo A che sia il più vicino a v, cioè, trovare w tale che la distanza e tra v e w sia il più piccolo possibile (Figura 2).

Entrambi questi problemi sono ritenuti inattaccabili da un computer quantistico. Inoltre, è stato dimostrato che molti altri problemi definiti sui reticoli, come i più noti SIS (Shortest Integer Solution) e LWE (Learning With Errors), sono equivalenti a SVP e CVP come grado di difficoltà risolutiva.

Questi problemi sono alla base di parecchi protocolli crittografici: algoritmi di cifratura e di firma digitale basati sui reticoli sono considerati efficienti, tanto da essere già in fase di standardizzazione da parte del NIST (l’agenzia governativa di gestione delle tecnologie degli USA).

La sfida che stiamo affrontando nel gruppo di ricerca di Ibm a Zurigo è la creazione di protocolli più complessi, come algoritmi di firma di gruppo, sistemi di voto elettronico, dimostrazioni zero-knowledge, eccetera, che tutelino la privacy e la sicurezza degli utenti e che possano essere adottabili presto su larga scala.