Il team di cybersecurity e threat intelligence Cisco Talos ha scoperto di recente una campagna di cyberattacchi che distribuisce varianti del ransomware Babuk.

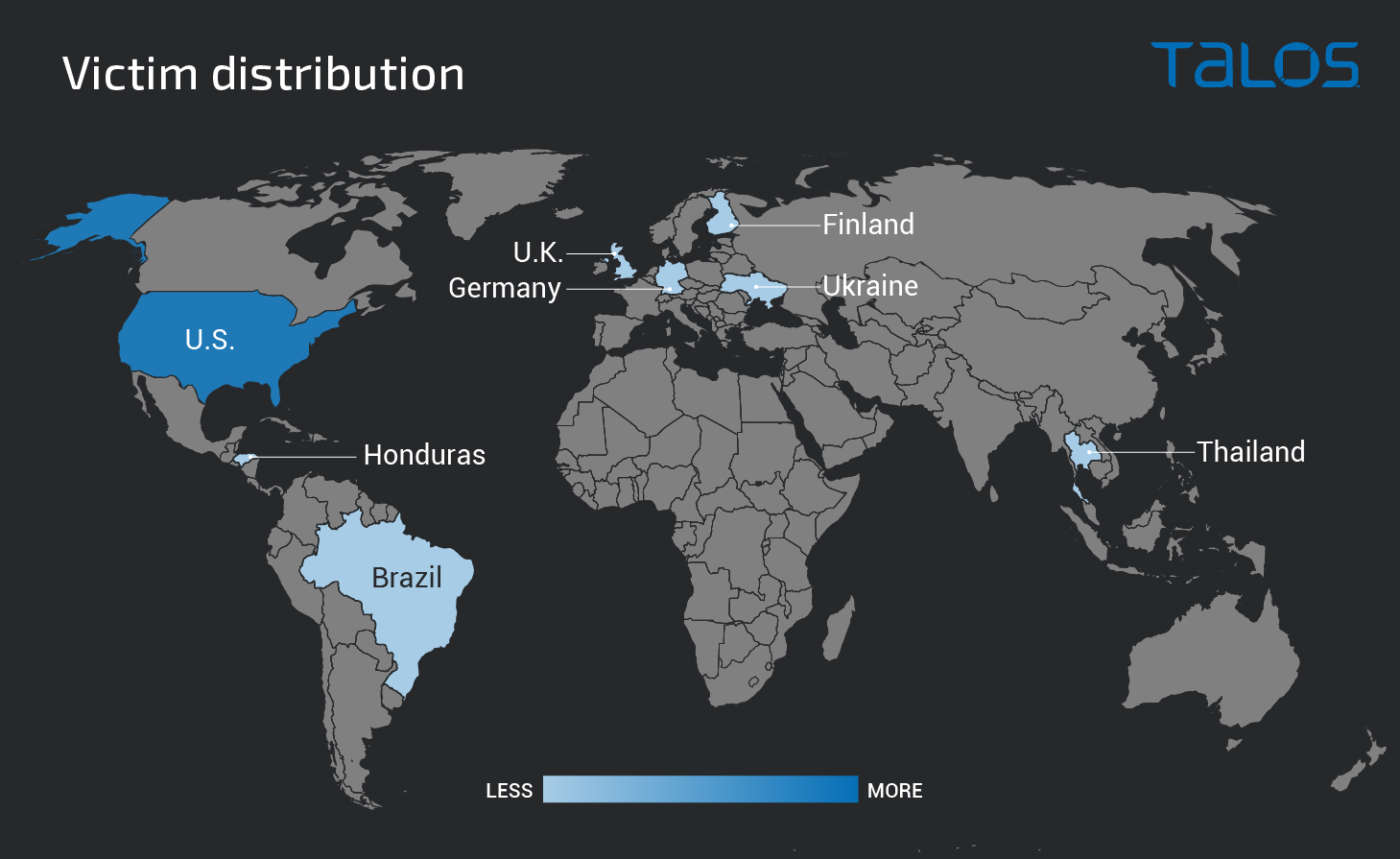

Queste attività, secondo gli esperti di sicurezza di Cisco, colpiscono prevalentemente gli utenti negli Stati Uniti, con un numero minore di infezioni in Gran Bretagna, Germania, Ucraina, Finlandia, Brasile, Honduras e Thailandia.

L’autore della campagna è talvolta indicato come Tortilla, in base ai nomi dei file payload utilizzati nella campagna. Cisco Talos ha spiegato che si tratta di un nuovo player che opera dal luglio 2021.

Prima di questo ransomware, Tortilla ha sperimentato altri payload, come il clone di netcat basato su PowerShell Powercat, che è noto per fornire ai cyber-attacker l’accesso non autorizzato alle macchine Windows.

Secondo Cisco Talos il vettore di infezione iniziale potrebbe essere lo sfruttamento delle vulnerabilità ProxyShell in Microsoft Exchange Server attraverso l’implementazione della shell web China Chopper.

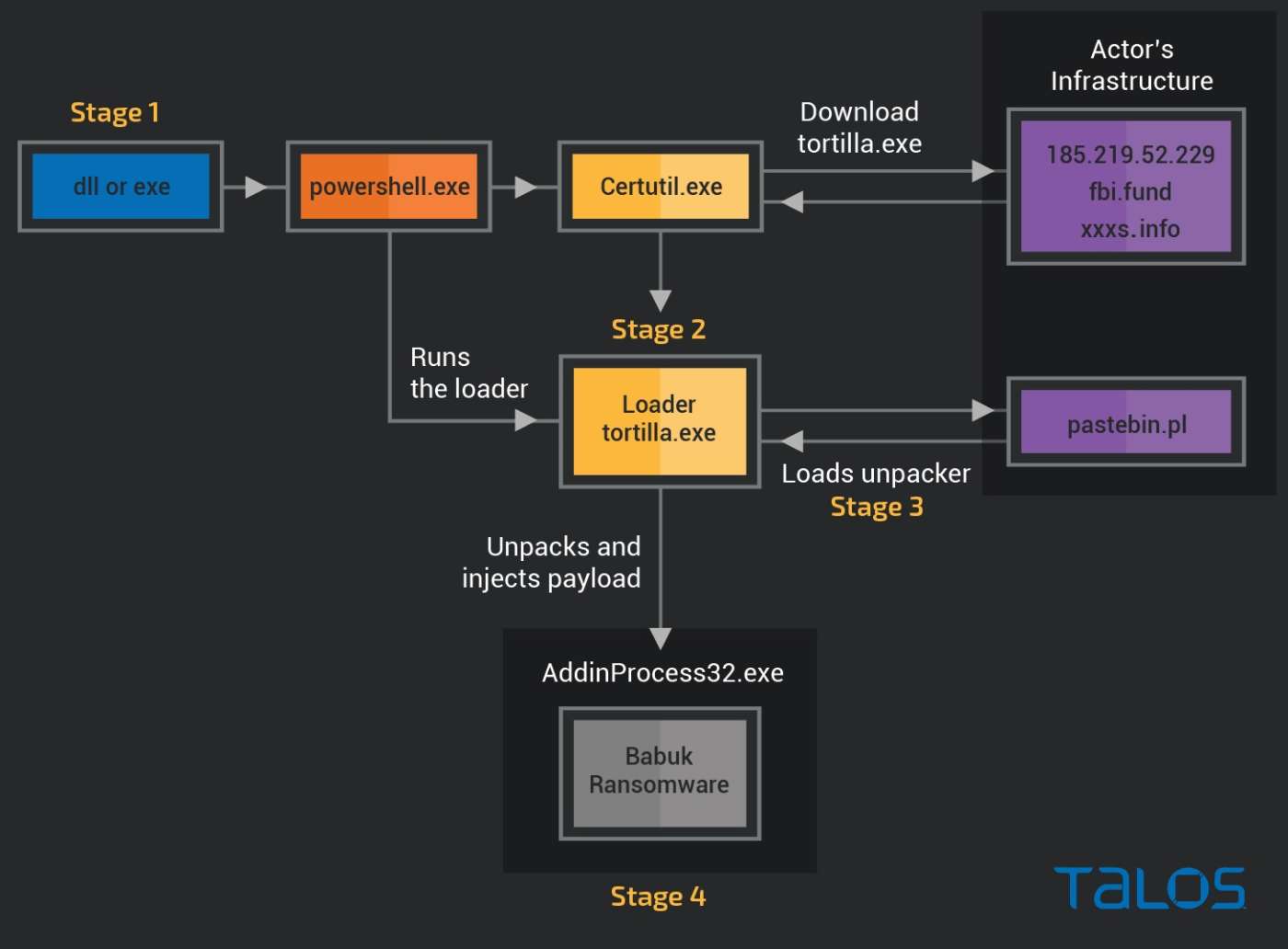

L’infezione – hanno messo in evidenza gli esperti di sicurezza – inizia tipicamente con un modulo downloader sul server della vittima, rilevato in formato eseguibile e DLL.

Il downloader iniziale è un exploit EfsPotato modificato per colpire le vulnerabilità proxyshell e PetitPotam.

Il downloader esegue un comando PowerShell offuscato e incorporato per connettersi e scaricare un modulo dall’infrastruttura dell’aggressore, e per aggirare la protezione dell’endpoint.

Il modulo loader iniziale contiene risorse .NET crittografate come immagini bitmap, mentre il contenuto decrittato è l’effettivo payload del ransomware Babuk.

Un modulo di spacchettamento intermedio decripta il payload del ransomware Babuk e lo inietta in un processo che cerca di eseguire una serie di azioni nocive sul sistema target dell’attacco.

Il modulo ransomware cripta i file nel server della vittima e aggiunge un’estensione .babyk ai file crittografati.

Il cybercriminale chiede alla vittima di pagare 10.000 dollari per ottenere la chiave di decrittazione e recuperare i propri file.

Cisco Talos ha sottolineato che Babuk è un ransomware che può essere compilato per diverse piattaforme hardware e software ma anche che, in questa particolare campagna, ha trovato prove di cyber-attacker che prendono di mira in modo specifico Windows.

Il ransomware Babuk è molto dannoso: mentre cripta la macchina della vittima, interrompe il processo di backup del sistema e cancella le copie shadow del volume.

Cisco Talos ha consigliato a tutte le organizzazioni di aggiornare regolarmente i loro server e le applicazioni con le ultime patch disponibili dai vendor, che eliminano le vulnerabilità nel loro ambiente.

I team che si occupano di sicurezza e difesa dagli attacchi dovrebbero essere costantemente alla ricerca di eventi sospetti generati dai sistemi di rilevamento per una brusca cessazione del servizio, tassi di I/O elevati in modo anormale per le unità collegate ai loro server, la cancellazione di copie shadow o modifiche alla configurazione del sistema.

La telemetria di Cisco Talos ha rilevato che l’autore dell’attacco sta usando la sua infrastruttura per ospitare moduli dannosi e condurre la scansione su internet per sfruttare gli host vulnerabili che ospitano diverse applicazioni molto diffuse, tra cui Microsoft Exchange.

Questa particolare campagna di Babuk – ha sottolineato Cisco Talos – sembra puntare principalmente allo sfruttamento delle vulnerabilità di Exchange Server.

Le organizzazioni e i cyber-defender – suggeriscono gli esperti di cybersecurity – dovrebbero rimanere vigili contro tali minacce e implementare una sicurezza a più layer con la protezione comportamentale abilitata per endpoint e server, al fine rilevare le minacce in una fase iniziale della catena di infezione.

Come sempre con il ransomware – ha aggiunto infine Cisco Talos – il punto fermo della difesa sono le prassi di backup sane, nonché l’implementazione di strumenti centralizzati di logging e XDR per le risorse più importanti all’interno delle reti.

Oltre a questo, i team di security dovrebbero applicare le ultime patch di sicurezza a tutti i server rivolti all’esterno e alle risorse importanti nella rete interna.

Maggiori informazioni sull’attacco con il ransomware Babuk sono disponibili sul blog di Cisco Talos.