Qualys – società specializzata in soluzioni It, di sicurezza e conformità basate su cloud –, ha presentato i dati di uno studio che rivela come le organizzazioni hanno risposto ad oggi a Log4Shell, la vulnerabilità di Log4j.

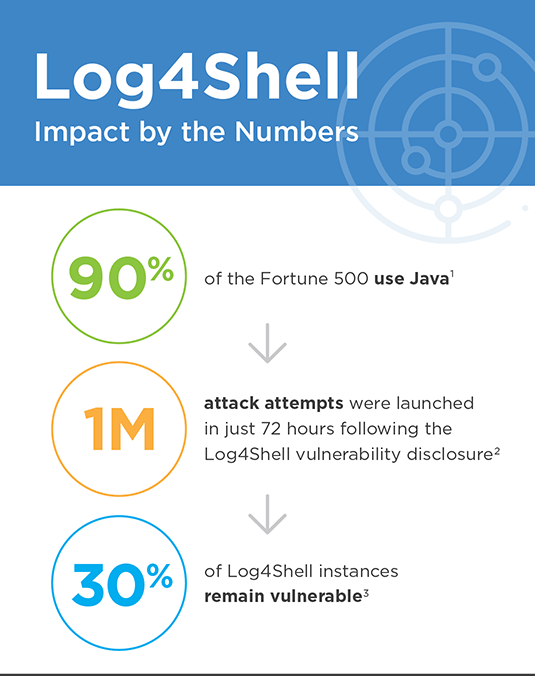

Come noto, il 9 dicembre 2021 è stata scoperta una vulnerabilità critica zero-day che colpisce la libreria Log4j 2 di Apache, un’utilità di logging basata su Java.

Come terzo linguaggio informatico più usato, Java è praticamente onnipresente, sottolinea Qualys, e la sua libreria Log4j2 è estremamente popolare.

Miliardi di dispositivi in tutto il mondo attualmente eseguono Java e la maggior parte delle imprese ne ha probabilmente più versioni in esecuzione nei propri sistemi informatici.

A questa nuova vulnerabilità è stato dato il nome di Log4Shell.

Qualys sostiene che – nella hall of fame della cybersecurity, che include exploit pesanti del passato come HeartBleed, WannaCry e ShellShock – Log4Shell ha un profilo a sé.

Difficile da localizzare ma facile da sfruttare, era chiaro che questa vulnerabilità avrebbe avuto un impatto massiccio in quasi tutti i settori, colpendoli solo due settimane prima delle vacanze invernali.

E infatti, quasi un milione di tentativi di attacco – mette in evidenza Qualys – sono stati lanciati in sole 72 ore dopo la divulgazione della vulnerabilità Log4Shell.

Con molte aziende che si preparavano ad operare con personale It ridotto all’osso, durante le ultime due settimane del 2021, gli hacker e i cyber-attacker hanno visto un’opportunità.

In questo contesto, Qualys ha avuto una punto di vista centrale per seguire da vicino la minaccia, e rispondere ad essa.

La Qualys Cloud Platform è infatti una soluzione unificata di cybersecurity e conformità composta da una suite di app cloud specializzate che aiutano le imprese globali a gestire le loro vulnerabilità, minacce ed exploit.

Come le organizzazioni rispondono agli attacchi Log4J

Qualys ha indicizzato più di 10mila miliardi di datapoint nella sua customer base enterprise installata, e completato 6 miliardi di scansioni IP all’anno con 75 milioni di agenti cloud distribuiti in ambienti It ibridi a livello globale.

Con questa scala, Qualys ha una posizione unica per scovare Log4Shell.

Il Team di Ricerca Qualys ha analizzato i dati di sicurezza anonimizzati sulle reti delle imprese globali che utilizzano la Qualys Cloud Platform.

Esaminando come e dove la libreria Log4j 2 è stata implementata nelle organizzazioni di tutto il mondo, Qualys è stata in grado di fornire una serie di informazioni sull’impatto di Log4Shell, entro un mese dalla sua divulgazione.

Qualys Cloud Platform ha analizzato più di 150 milioni di risorse It, in tutte le aree geografiche, segnalando 22 milioni di installazioni di app vulnerabili. Di queste, più dell’80% era di applicazioni open source.

Log4Shell è stato rilevato in più di 3 milioni di istanze vulnerabili.

Più di due mesi dopo, il 30% delle istanze di Log4j rimane vulnerabile agli exploit, ha sottolineato Qualys.

Quasi 68.000 vulnerabilità sono state trovate nei carichi di lavoro del cloud e nei container, negli Stati Uniti e in EMEA. Ciò rafforza la raccomandazione che le imprese devono monitorare i container in esecuzione per falle come Log4Shell.

CISA e NCSC hanno segnalato 1.495 prodotti vulnerabili a Log4Shell, e di questi Qualys ne ha osservati 1.065 attraverso 52 publisher attualmente in uso.

Tale indicizzazione si è rivelata molto preziosa per i clienti Qualys, in quanto questa mappatura SBOM viene fornita out-of-the-box, con insight immediati sul loro inventario di software vulnerabile.

Sorprendentemente – sottolinea Qualys –, più del 50% delle installazioni di applicazioni con Log4j sono state segnalate come “end-of-support”. Ciò significa che questi publisher probabilmente non forniranno patch di sicurezza Log4Shell per queste applicazioni.

I trend di vulnerabilità e remediation

La vulnerabilità – prosegue l’analisi di Qualys – è stata rilevata in più di 2.800 applicazioni web.

Poiché le applicazioni web sono rivolte al pubblico, questa era la prima linea di difesa per molte imprese che cercavano di respingere i primi attacchi.

Negli Stati Uniti, la maggior parte dei rilevamenti si è verificata prima o durante il periodo di vacanza, mentre nell’Unione Europea questi hanno avuto un picco dopo le vacanze.

La stragrande maggioranza delle risorse vulnerabili (oltre l’80%) erano su Linux, ha messo in evidenza Qualys.

Il team di ricerca ha osservato 98 diverse versioni di Log4j in uso, il 55% delle quali era vulnerabile.

C’è stato un picco del 20% nei rilevamenti con l’arrivo del nuovo anno e il ritorno al lavoro dei dipendenti.

Entro il primo mese dalla divulgazione di Log4Shell, Qualys ha osservato che il 12% delle installazioni totali di Log4j era vulnerabile, mentre solo il 5% non lo era.

Il tempo medio di rimedio dopo il rilevamento è stato di 17 giorni. I sistemi che potevano essere sfruttati da remoto sono stati riparati più velocemente (12 giorni), mentre quelli interni sono stati più lenti.

Dopo il primo mese, gli sforzi di riparazione si sono stabilizzati e hanno iniziato a diminuire, molto probabilmente perché i team di sicurezza stanno trovando più facile mitigare Log4Shell piuttosto che risolverlo definitivamente.

Modelli di attacco e iniziative di difesa

Il team di ricerca di threat intelligence di Qualys ha osservato tentativi di attacchi ransomware da parte di Conti, Khonsari, e cyber-attacker sostenuti da Stati basati su Log4Shell, come riportato da VentureBeat.

La soluzione EDR Multi-Vector di Qualys ha rilevato 22.000 attacchi potenziali a settimana al culmine della crisi.

Molti di questi erano attacchi sparsi “spray & pray” che cercavano di infettare il maggior numero possibile di sistemi in tempi brevi. I dati indicano che gli attori delle minacce stavano cercando di approfittare della finestra di opportunità delle vacanze.

Gli attacchi hanno anche registrato una tendenza al ribasso nel mese di gennaio, quando i team It aziendali hanno introdotto controlli di mitigazione e patch.

Nel giro di 24 ore, il Team di Ricerca Qualys ha pubblicato i suoi risultati e ha lanciato un centro risorse Log4Shell per tenere aggiornato il settore.

Ha condiviso oltre 70 rilevamenti di vulnerabilità, continuando a rilasciarne altri man mano che i fornitori introducevano le patch per le loro vulnerabilità. Ha anche ospitato una serie di webcast per clienti e non clienti sui passi raccomandati per il rimedio.

Data l’ubiquità di Log4Shell, ci si è resi conto che avere più imprese a rilevarlo rapidamente avrebbe portato vantaggi per l’intera community della cybersecurity.

Con questo in mente, Qualys ha sviluppato una nuova utility di scansione open source per Log4j, per far risparmiare tempo prezioso ai team di sicurezza.

Per aiutare le imprese a rilevare e correggere rapidamente queste vulnerabilità, l’azienda ha anche offerto un accesso gratuito alla sua piattaforma unificata di sicurezza e conformità per 30 giorni.

Occorre prepararsi per tempo

In conclusione dell’analisi, Qualys ha sottolineato che, fortunatamente, vulnerabilità critiche come quelle di Log4Shell sono un evento raro.

Tuttavia, la scoperta futura di un’altra debolezza altrettanto grave (o peggiore), secondo Qualys è inevitabile.

Ecco perché a tutte le imprese, grandi e piccole, Qualys consiglia di investire in una soluzione di piattaforma best-in-class che possa supportare le operazioni di sicurezza, la gestione delle risorse It, il rilevamento delle vulnerabilità e la risposta, la sicurezza del cloud, EDR/XDR e la protezione delle app web.

I CxO – secondo Qualys – dovrebbero assicurarsi che i loro team di sicurezza e It Ops abbiano una visione unificata della risk posture dell’organizzazione.

La threat intelligence in tempo reale come quella della knowledge-base di Qualys aiuta le imprese a valutare, monitorare e segnalare continuamente le ultime e maggiori minacce alla sicurezza, in modo che, quando inevitabilmente arriverà “la prossima volta”, si sarà pronti ad intervenire.