Kaspersky ha scoperto una vecchia vulnerabilità di Microsoft Office che sta acquisendo popolarità tra gli aggressori che prendono di mira sia gli utenti che le aziende.

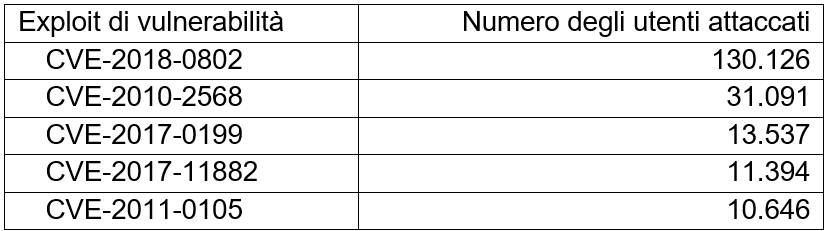

Dall’inizio dell’anno, spiega la società di cybersecurity, lo sfruttamento di CVE-2017-11882 è aumentato di quasi il 500%, con un impatto su migliaia di persone. Un’altra vecchia vulnerabilità, CVE-2018-0802, si è rivelata l’“arma” più utilizzata dai criminali informatici, colpendo oltre 130.000 utenti.

Dal momento che le vecchie versioni dei programmi Microsoft sono ancora molto utilizzate e rappresentano un bersaglio molto interessante per gli aggressori, è fondamentale installare una soluzione di sicurezza affidabile e aggiornare regolarmente i propri software, avverte Kaspersky.

Nel secondo trimestre del 2023, i ricercatori di Kaspersky hanno rilevato che oltre 11.000 utenti sono stati vittime di attacchi che sfruttavano una vecchia vulnerabilità di Microsoft Office, nota come CVE-2017-11882. Questa vulnerabilità consente agli aggressori di sfruttare l’editor per risolvere le equazioni nei documenti di Microsoft Office, permettendogli di eseguire codici malevoli sul dispositivo preso di mira. In questo modo, malware o software indesiderati possono essere installati all’insaputa dell’utente.

Per sfruttare la vulnerabilità, gli aggressori devono inviare un file dannoso alla potenziale vittima o creare un sito web contenente lo stesso tipo di file e poi convincere le persone ad aprirlo grazie all’utilizzo di tecniche di social engineering.

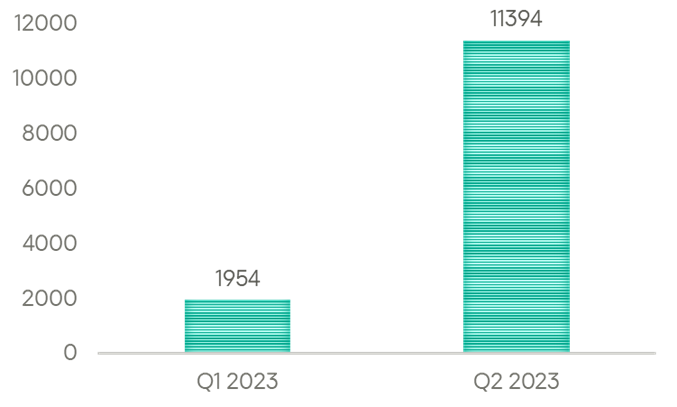

Sebbene la vulnerabilità sia stata identificata e corretta da tempo, nel secondo trimestre si è registrato un aumento del 483% degli exploit rispetto al primo trimestre di quest’anno. Questa tendenza preoccupante indica che le vecchie vulnerabilità rimangono un metodo efficace per attaccare sia i dispositivi degli utenti finali che le infrastrutture aziendali.

“Gli aggressori hanno ricominciato a utilizzare questo exploit. È molto probabile che stiano cercando di implementare nuove tecniche di offuscamento per non essere individuati. Per esempio, potrebbero provare ad inserire nuovi tipi di dati malevoli nei documenti di Microsoft Office. Tuttavia, soluzioni di sicurezza affidabili e progettate per il rilevamento completo sono in grado di prevenire attacchi come questi e di proteggere gli utenti. È importante installare regolarmente gli aggiornamenti e le patch dei software”, ha dichiarato Alexander Kolesnikov, Malware Analyst Team Lead di Kaspersky.

Questa tendenza consolidata si è confermata in questo periodo, spiega Kaspersky, poiché gli aggressori hanno continuato a fare affidamento su vecchie vulnerabilità di Microsoft come strumenti principali. La maggior parte ha sfruttato la CVE-2018-0802 e oltre 130.000 utenti hanno subito attacchi di questo tipo. Lo sfruttamento di questa vulnerabilità in genere segue lo stesso schema della già citata CVE-2017-11882, che prevede la corruzione della memoria, che permetterebbe all’aggressore di prendere il controllo del sistema grazie a un file appositamente creato.

CVE-2010-2568, CVE-2017-0199 e CVE-2011-0105 sono entrati nella lista degli exploit più rilevati nel secondo trimestre. Il primo comporta l’esecuzione di un codice tramite un file LNK realizzato appositamente, mentre gli ultimi due sono legati alla suite Microsoft Office.

Per proteggersi da minacce legate allo sfruttamento di varie vulnerabilità, gli esperti di Kaspersky consigliano di:

- Installare le patch per le nuove vulnerabilità il prima possibile: una volta scaricate, gli attori delle minacce non potranno più abusarne.

- Controllare il link prima di aprirlo: è importante visualizzare l’anteprima dell’URL e verificare la presenza di errori ortografici o altre irregolarità. Qualche volta le email o i siti falsi somigliano esattamente a quelli originali, tutto dipende da come i criminali hanno svolto il loro lavoro. In ogni caso, è probabile che i collegamenti ipertestuali non siano corretti: potrebbero contenere errori o reindirizzare l’utente.

- Utilizzare una soluzione di sicurezza per endpoint e server di posta elettronica con capacità anti-phishing per ridurre le possibilità di infezione via e-mail.

- Per le aziende, ottimizzare l’utilizzo degli strumenti di cybersecurity implementando soluzioni di Extended Detection and Response che raccolgono la telemetria da diverse fonti di dati, tra cui endpoint, rete e cloud, per offrire una visione completa della sicurezza, oltre a rilevare tempestivamente e rispondere in modo automatico alle minacce esistenti.

- Utilizzare servizi e soluzioni come Kaspersky Incident Response, Kaspersky Endpoint Detection and Response Expert o Kaspersky Managed Detection and Response per identificare e fermare l’attacco alle prime fasi, prima che i criminali informatici possano raggiungere gli stadi finali.