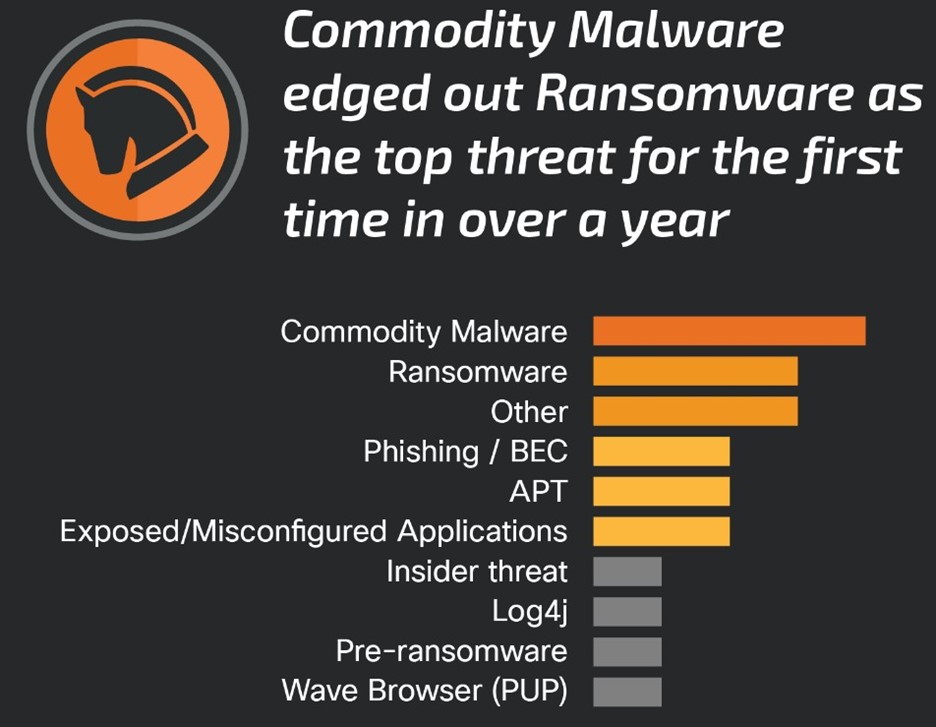

Per la prima volta in oltre un anno, il commodity malware è stato la principale minaccia a cui Cisco Talos Incident Response (CTIR) ha risposto in questo trimestre, superando – anche se di poco – il ransomware.

Ciò – spiega Cisco Talos – è probabilmente dovuto a diversi fattori, tra cui la chiusura di diversi gruppi ransomware, sia per loro volontà che per le misure adottate dalle forze dell’ordine e dei governi di tutto il mondo.

I commodity malware sono dunque la principale minaccia rilevata in questo trimestre, uno sviluppo interessante se consideriamo il calo generale delle rilevazioni fatte dal CTIR a partire dal 2020 relativamente agli attacchi che sfruttano i commodity trojan.

Questi sviluppi coincidono con una generale recrudescenza – riscontrata negli ultimi mesi – di alcuni trojan inviati via email dovuta al continuo impegno delle forze dell’ordine e delle aziende tecnologiche nel contrastare e neutralizzare le minacce malware come Emotet e Trickbot, inviate via email.

In questo trimestre sono stati rilevati malware come Remcos remote access trojan (RAT), Vidar infostealer, Redline Stealer e Qakbot (Qbot), un noto trojan bancario che nelle ultime settimane è stato individuato in nuovi cluster di attività che distribuiscono diversi payload.

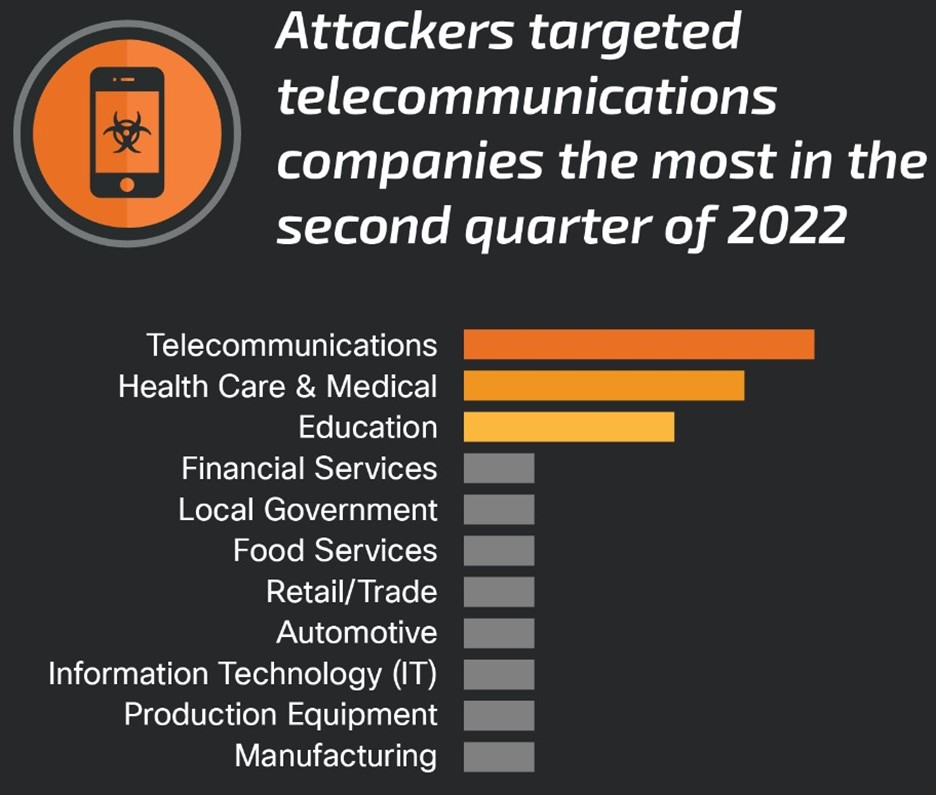

Il settore verticale più bersagliato continua a essere quello delle telecomunicazioni, in linea con il trend che lo vedeva tra i primi già nel quarto trimestre del 2021 e nel primo trimestre del 2022, seguito da vicino dai settori dell’istruzione e della sanità.

I commodity malware

In questo trimestre si è assistito ad un notevole aumento delle minacce che sfruttano i commodity malware, sottolinea Cisco Talos. Questo tipo di malware è facilmente reperibile tramite l’acquisto o il download gratuito, in genere non è personalizzato e viene utilizzato da una varietà di criminali informatici in diverse fasi delle loro attività e/o per diffondere ulteriori minacce, tra cui molte delle varianti di ransomware citate di seguito.

In un’operazione che ha interessato una struttura medica statunitense, il Cisco Talos Incident Response ha identificato un file Microsoft Excel (XLS) dannoso diffuso tramite email di phishing che trasmettevano una variante del RAT Remcos. Attivo almeno dal 2016, Remcos raccoglie gli input della tastiera e dell’audio, acquisisce screenshot, raccoglie dati dalla clipboard e molto altro ancora.

Il CTIR ha rilevato connessioni di rete remote utilizzando un account amministratore di sistema poco prima del periodo sospetto. Il file XLS a cui si è fatto cenno contiene un codice Visual Basic che viene eseguito una volta che l’utente apre il file e abilita le macro. Cisco Talos ha identificato l’indirizzo IP, 209.127.19[.]101, all’interno di un comando PowerShell che avrebbe scaricato le fasi successive dell’infezione da URL ospitati su tale IP.

Nel marzo 2022, questo stesso indirizzo IP era stato segnalato come associato a una campagna di phishing di Remcos RAT, il che fa pensare che il CTIR abbia rilevato un’estensione di questa attività che utilizza degli espedienti per invogliare gli utenti ad aprire un file XLS dannoso che presumibilmente contiene informazioni riservate.

Minacce di thread hijacking

Nelle ultime settimane, Cisco Talos ha riscontrato una attività costante di Qakbot che sfrutta il thread hijacking, un metodo con cui i criminali informatici utilizzano account email compromessi per inserire risposte dannose nel mezzo di una conversazione email esistente.

In un’attività che ha interessato un’amministrazione locale statunitense, il CTIR ha analizzato tre ondate di email di phishing che, dopo l’esecuzione da parte dell’utente, hanno successivamente diffuso il trojan bancario Qakbot.

Tutte e tre le ondate di email sono state create in due modi diversi: contenuto puramente di spoofing che utilizza email false relative a documenti fiscali e una miscela di thread hijacking che sfrutta il contenuto del corpo dell’email di spoofing progettato per apparire come una risposta a una conversazione email in corso.

Il CTIR ha notato che i contenuti legittimi sembravano provenire principalmente da email inviate a destinatari esterni nel 2020 e nel 2021. Il contenuto legittimo è stato parzialmente eliminato per rimuovere alcuni indirizzi email all’interno del testo dei messaggi email precedenti, anche se al momento non se ne conosce la ragione.

Durante le indagini sul sistema interessato, una volta che l’utente ha cliccato sul link dannoso, è stato scaricato un file ZIP nella directory “C:/Users/<user>/Downloads”. Lo ZIP conteneva un file di collegamento di Windows (LNK) il cui contenuto includeva un comando destinato a creare una directory sotto il profilo dell’utente e a tentare di contattare un dominio C2 (bottlenuts[.]com) per recuperare un file ed eseguirlo utilizzando l’utility di Windows “regsvr32.exe”.

Sebbene il payload di Qakbot non sia stato eseguito dall’utente finale, gli argomenti della riga di comando e il dominio C2 sono coerenti con una recente campagna Qakbot segnalata pubblicamente, il che suggerisce che questa faccia parte della stessa attività.

Furti di informazioni

In questo trimestre il Cisco Talos Incident Response ha osservato diversi furti di informazioni, in entrambi i casi l’MFA non è stata applicata correttamente nell’azienda e presso le terze parti. In un intervento, il CTIR ha identificato il furto di informazioni Vidar che ha colpito un’azienda di telecomunicazioni con sede nelle Filippine.

Identificato per la prima volta nel 2018, Vidar viene tipicamente installato tramite email di spam, adware e programmi potenzialmente indesiderati (PUP). In questo caso, il CTIR non ha potuto determinare il vettore di accesso iniziale a causa della mancanza di registrazioni. Tuttavia, l’azienda colpita ha riferito che la vittima compromessa non aveva applicato l’MFA in modo corretto.

In una serie di eventi simili, in un attacco di Redline Stealer, il CTIR ha indagato su un’autenticazione MFA diffusa da parte di criminali informatici che accedevano agli ambienti O365, Workday e Citrix VDI della vittima.

L’autenticazione malevola ha fatto seguito a due attacchi di phishing andati a buon fine, volti a raccogliere nomi utente, password e fino a due hashed one-time passcode (HOTP). Scoperto per la prima volta nel 2020, Redline Stealer viene venduto su forum in lingua russa e piattaforme di messaggistica come Telegram ed è diventato sempre più popolare nel suo ruolo di payload primario e/o secondario che integra l’attività associata ad altre minacce informatiche.

Ransomware

Il ransomware ha continuato a essere una delle principali minacce per i clienti Cisco. Tra le attività di ransomware supportate dal CTIR in questo trimestre, vi è la presenza di varianti di ransomware-as-a-service (RaaS) di alto profilo, come BlackCat (alias ALPHV) e Conti.

In un episodio di ransomware BlackCat che ha interessato una società di telecomunicazioni statunitense, il ransomware è stato efficacemente bloccato senza diffondersi. Tuttavia, nel corso dell’incidente, il CTIR ha analizzato artefatti che sono risultati essere istanze di Cobalt Strike con un loader Delphi in grado di eseguire operazioni di memory-dumping Mimikatz.

Il Cisco Talos Incident Response ha osservato due domini dannosi che reindirizzavano a indirizzi IP noti di Cobalt Strike. In particolare, uno dei domini, standwithukraine[.]space, sembra essere un riferimento alla guerra in corso tra Russia e Ucraina. Il CTIR ha inoltre rilevato numerosi download di file per il modulo Secretsdump di Impacket (“secretsdump.exe”) che utilizza varie tecniche per raccogliere le credenziali.

Sebbene la comparsa del loader Delphi non sia una novità – evidenzia Cisco Talos –, BlackCat si unisce ad altri gruppi di ransomware, tra cui REvil/Sodinokibi, che hanno sfruttato il loader Delphi per eseguire un binario Cobalt Strike.

In un episodio di ransomware Conti che ha colpito un’azienda sanitaria con sedi negli Stati Uniti, in Europa e in Medio Oriente, il CTIR ha osservato un affiliato di Conti che ha sfruttato Log4Shell (CVE-2021-44228, CVE-2021-45046 e vulnerabilità correlate) su un server VMware Horizon vulnerabile.

Log4Shell come mezzo di infezione iniziale

Dopo aver stabilito l’accesso iniziale, il CTIR ha osservato il beacon Cobalt Strike, l’enumerazione del sistema e l’installazione non autorizzata di strumenti di accesso remoto come AnyDesk. Il criminale informatico ha poi stabilito la creazione persistente non autorizzata di un account amministratore locale e ha tentato di aumentare i privilegi modificando le impostazioni dei gruppi abilitati alla sicurezza, l’installazione di servizi, la disabilitazione degli account utente, l’accesso alle credenziali di Windows Vault e la reimpostazione delle password utente.

Per il movimento laterale, l’avversario si è collegato alle condivisioni di rete IPC$ e ha avuto accesso a un host compromesso tramite il protocollo desktop remoto (RDP). Come già evidenziato nel trimestre precedente, Conti è uno dei molti gruppi di criminali informatici che sfruttano Log4Shell come mezzo di infezione iniziale e secondo Cisco Talos probabilmente continueremo a vedere attori che adottano questo exploit nelle loro tattiche, tecniche e procedure (TTP).

Cisco Talos fa inoltre notare che, nel maggio 2022, il gruppo criminale legato a Conti ha annunciato per la prima volta di voler cessare le attività, e a giugno ha messo offline gran parte della sua infrastruttura, compresi i server Tor utilizzati per la fuga di dati e la negoziazione del pagamento del riscatto con le vittime.

Poiché gli effetti della chiusura di Conti sono ancora sconosciuti al momento, si sospetta che una variante RaaS relativamente nuova, denominata “Black Basta“, sia il re-brand di Conti, in base a somiglianze nei siti di pagamento e di fuga di dati e nello stile di comunicazione di alcuni dei suoi membri.

Black Basta, anche se finora non è stato individuato nelle attività di risposta agli incidenti, ha iniziato a operare a metà aprile 2022 e sta guadagnando notorietà sfruttando il già citato trojan bancario Qakbot per muoversi lateralmente sui dispositivi compromessi.

Vettori e punti deboli della sicurezza

Questo trimestre – prosegue l’analisi di Cisco Talos – è stato caratterizzato da diversi episodi in cui i criminali informatici hanno identificato e/o sfruttato applicazioni pubbliche mal configurate. Ciò include la scansione attiva, lo sfruttamento di router e server rivolti al pubblico e lo sfruttamento di Log4Shell in applicazioni vulnerabili, come VMware Horizon.

In un caso, un’azienda It con diverse sedi in Europa aveva un server Azure mal configurato e accidentalmente esposto. Un avversario ha tentato di accedere da remoto al sistema prima che venisse isolato. Il sistema era isolato nella sua subnet ma collegato ad altre risorse interne tramite un tunnel VPN IPSec, un protocollo VPN comune utilizzato per stabilire una connessione VPN.

L’analisi di Cisco Talos ha identificato diversi tentativi di accesso e di forzatura falliti da vari indirizzi IP esterni, evidenziando la necessità di aggiornare e limitare l’esposizione per evitare che il traffico indesiderato raggiungesse l’applicazione.

La mancanza di MFA rimane uno dei maggiori ostacoli alla sicurezza aziendale. In almeno due casi rilevati in questo trimestre, il partner o terze parti che hanno avuto a che fare con l’azienda colpita non avevano abilitato l’MFA, permettendo al criminale informatico di accedere e autenticarsi.

Nel caso del RAT Remcos, il CTIR ha rilevato che gli utenti del dominio avevano diritti di amministratore locale in tutto l’ambiente. Questo rende più facile per un criminale informatico sfruttare Active Directory e muoversi lateralmente all’interno della rete.

Tecniche MITRE ATT&CK maggiormente rilevate

Cisco Talos ha anche condiviso un elenco delle tecniche MITRE ATT&CK rilevate nelle attività IR di questo trimestre.

Durante questo trimestre, gli avversari hanno sfruttato account validi – ottenuti con tecniche come la forzatura – per l’accesso iniziale e la persistenza in diversi attacchi. Questi alcuni dei punti chiave:

- In linea con lo scorso trimestre, si continuano a rilevare minacce basate su email che sfruttano una serie di tecniche di social engineering per invogliare gli utenti a cliccare o eseguire un determinato link o file.

- Si continuano a osservare una serie di minacce che identificano o sfruttano applicazioni pubbliche mal configurate o non patchate e vulnerabili.

- Gli aggressori utilizzano diverse tecniche associate a strumenti e utility di raccolta delle credenziali, come Mimikatz e Impacket, per ottenere informazioni su account e password. Le tecniche di raccolta osservate hanno dimostrato l’interesse dei criminali informatici per informazioni specifiche, compresa la raccolta di dati da Active Directory per raccogliere informazioni sulle credenziali dei membri del dominio.

Il report può essere consultato sul blog di Cisco Talos.