Nel nuovo report “A bad luck BlackCat”, i ricercatori di Kaspersky hanno rivelato i dettagli di due incidenti cyber condotti dal gruppo di criminali informatici ransomware BlackCat.

La complessità del malware utilizzato, unita alla vasta esperienza degli attori coinvolti, ha trasformato il gruppo in uno dei player più influenti nell’attuale mercato dei ransomware, ha sottolineato lo specialista della cybersecurity.

Tecniche e strumenti usati dal gruppo durante gli attacchi confermano il collegamento tra BlackCat ed altri gruppi ransomware (tristemente) noti come BlackMatter e REvil.

Il gruppo ransomware BlackCat è un threat actor attivo almeno da dicembre del 2021, ha spiegato Kaspersky.

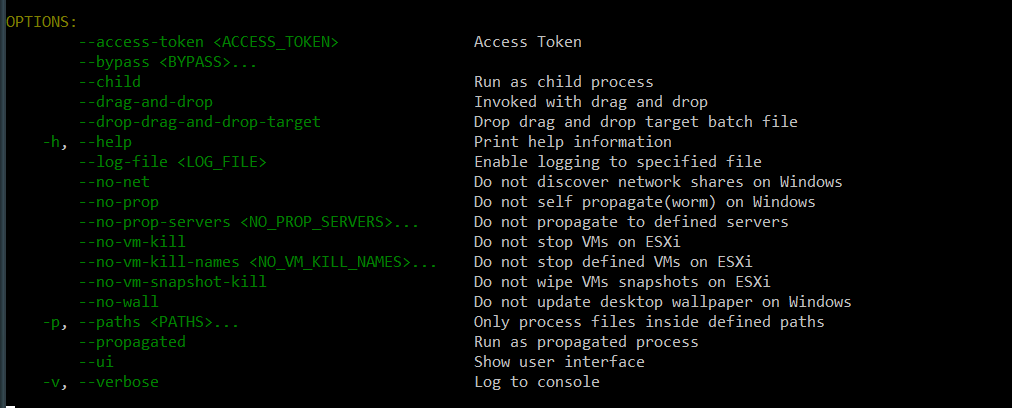

A differenza di altri attori ransomware, BlackCat utilizza un malware scritto con il linguaggio di programmazione Rust.

Grazie alle capacità avanzate di cross-compilation di Rust, BlackCat è in grado di colpire sia i sistemi Windows che Linux.

In altre parole – sottolinea Kaspersky –, BlackCat ha introdotto continui aggiornamenti e ha favorito un cambiamento all’interno delle tecnologie usate per affrontare le difficoltà date dagli sviluppi dei ransomware.

BlackCat afferma di essere l’erede di altri noti gruppi ransomware, come BlackMatter e REvil. La telemetria di Kaspersky – ha messo in evidenza l’azienda – prova che diversi membri del nuovo gruppo BlackCat abbiano legami diretti con BlackMatter, dal momento che si servono di strumenti e tecniche che erano già stati ampiamente utilizzati da quest’ultimo.

Nel nuovo report “A bad luck BlackCat”, i ricercatori di Kaspersky fanno luce su due incidenti cyber di particolare rilievo.

Due attacchi ransomware

Il primo sottolinea il rischio dato dalle risorse di cloud hosting condivise, mentre il secondo propone un approccio agile al malware personalizzato e come esso venga riutilizzato nelle attività di BlackMatter e BlackCat.

Il primo caso prende in considerazione un attacco rivolto ad un provider di soluzioni ERP (enterprise resource planning) vulnerabile, situato in Medio Oriente e ospitante più siti.

Gli attaccanti hanno rilasciato, simultaneamente, due diversi file eseguibili all’interno dello stesso server fisico, riuscendo così a colpire due diverse organizzazioni che il server ospitava virtualmente.

Sebbene il gruppo abbia confuso il server infetto come due diversi sistemi fisici, gli attaccanti hanno lasciato tracce importanti che hanno aiutato a determinare lo stile operativo di BlackCat.

I ricercatori di Kaspersky hanno determinato che il gruppo sfrutta le vulnerabilità degli asset condivisi tra risorse cloud.

Inoltre, in questo caso, il gruppo ha anche rilasciato un file batch Mimikatz, insieme a file eseguibili e utility di recupero password di rete Nirsoft.

Un incidente simile – ha sottolineato Kaspersky – ebbe luogo nel 2019 quando REvil, predecessore di BlackMatter, riuscì a penetrare all’interno di un cloud service che supporta un gran numero di studi dentistici negli Stati Uniti.

È altamente probabile che BlackCat abbia adottato alcune di queste vecchie tattiche, ha affermato Kaspersky.

Il secondo caso coinvolge una società di petrolio, gas, miniere e costruzioni situata in Sud America, e rivela il collegamento tra BlackCat e l’attività del ransomware BlackMatter.

L’affiliato che si celava dietro questo attacco – che pare essere diverso da quello dell’attacco menzionato precedentemente – ha tentato non solo di rilasciare il ransomware BlackCat all’interno della rete bersagliata, ma avrebbe anche installato un programma di esfiltrazione modificato e personalizzato, chiamato “Fendr”.

Questa utility, nota anche con il nome di ExMatter, era stata già precedentemente utilizzata come tratto distintivo dell’attività malware di BlackMatter.

Commenti e suggerimenti di Kaspersky

Dmitry Galov, security researcher del Global Research and Analysis Team (GReAT) di Kaspersky, ha commentato: “Dopo l’uscita di scena di REvil e BlackMatter, era solo questione di tempo prima che un altro gruppo ransomware prendesse il controllo di questa nicchia.

La conoscenza dello sviluppo del malware, un campione nuovo e scritto da zero in un linguaggio di programmazione insolito e l’esperienza nella gestione delle infrastrutture stanno trasformando il gruppo BlackCat in un player importante nel mercato del ransomware.

Analizzando questi incidenti, siamo riusciti ad evidenziarne le caratteristiche principali, gli strumenti e le tecniche di cui si serve BlackCat per penetrare all’interno delle reti delle vittime. Tutto ciò ci permette di proteggere i nostri utenti da minacce conosciute e sconosciute.

Chiediamo alla community di cybersicurezza di unire le forze per lavorare insieme contro nuovi gruppi di cybercriminali, garantendo così un futuro più sicuro”.

Affinché le aziende siano in grado di proteggersi dai ransomware, gli esperti di Kaspersky suggeriscono di implementare quanto prima una serie misure.

- Mantenere il software aggiornato su tutti i dispositivi usati per evitare che il ransomware ne sfrutti le vulnerabilità.

- Sensibilizzare i dipendenti su come proteggere l’ambiente aziendale.

- Concentrare la strategia di difesa sul rilevamento dei movimenti laterali e dell’esfiltrazione dei dati su Internet. È bene prestare particolare attenzione al traffico in uscita per rilevare le connessioni dei cybercriminali.

- Effettuare il backup dei dati regolarmente e assicurarsi di potervi accedere rapidamente in caso di emergenza.

- Sfruttare le ultime informazioni sulle minacce per rimanere aggiornati sulle TTP attualmente utilizzate dai threat actor.

- Utilizzare soluzioni che aiutano a identificare e fermare un attacco nelle sue fasi iniziali, prima che gli attaccanti siano in grado di raggiungere i loro obiettivi finali.