A partire da oggi, è possibile creare e utilizzare le passkey sul proprio account Google personale. In questo modo, Google non chiederà la password o la verifica in due passaggi – Two Step Verification (2SV) al momento dell’accesso.

Lo annuncia Google in un post sul proprio Security Blog, dal titolo provocatorio: So long passwords, thanks for all the phish

Le passkey sono un’alternativa più comoda e sicura alle password. Funzionano su tutte le principali piattaforme e browser e consentono agli utenti di accedere sbloccando il computer o il dispositivo mobile con l’impronta digitale, il riconoscimento facciale o un PIN locale.

L’uso delle password comporta una grande responsabilità per gli utenti. Scegliere password forti e ricordarle per diversi account può essere difficile. Inoltre, anche gli utenti più smaliziati sono spesso indotti a cederle durante i tentativi di phishing. Il 2SV (2FA/MFA) aiuta, ma ancora una volta mette a dura prova l’utente con ulteriori e indesiderati disagi e non protegge completamente dagli attacchi di phishing e dagli attacchi mirati come lo “scambio di SIM” per la verifica via SMS. Le passkey aiutano a risolvere tutti questi problemi.

Come creare le keypass su un account Google

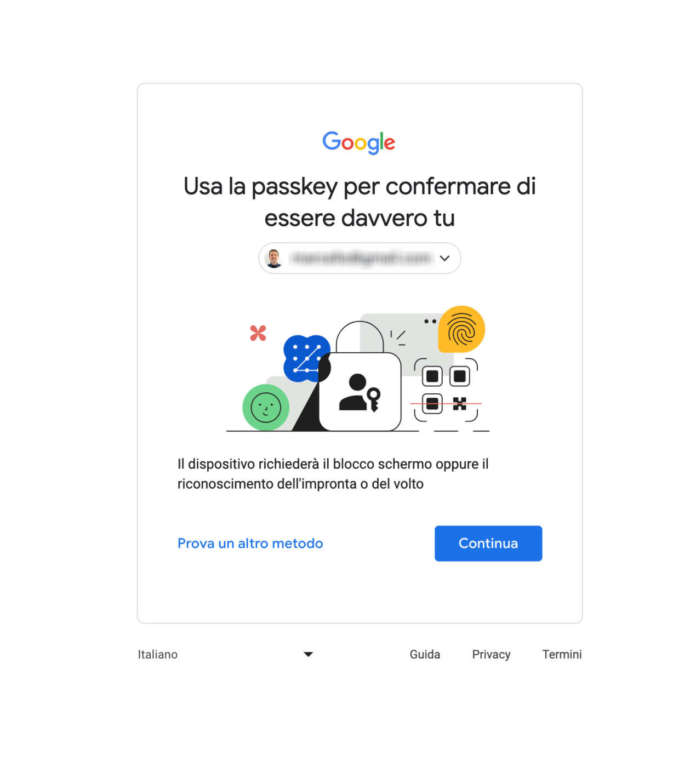

Quando si aggiunge una passkey a un account Google, verrà chiesta quando si accede o si eseguono azioni sensibili sull’account. La chiave di accesso viene memorizzata sul computer locale o sul dispositivo mobile, che chiederà i dati biometrici o il PIN del blocco schermo per confermare l’identità. I dati biometrici non vengono mai condivisi con Google o con terzi: il blocco schermo sblocca la chiave solo a livello locale.

A differenza delle password, le chiavi di accesso possono esistere solo sui dispositivi dell’utente. Non possono essere scritte o consegnate accidentalmente a un malintenzionato. Quando si utilizza una passkey per accedere al proprio account Google, si dimostra a Google che si ha accesso al proprio dispositivo e si è in grado di sbloccarlo. Insieme, questo significa che le chiavi d’accesso proteggono l’utente dal phishing e da qualsiasi manipolazione accidentale delle password, come il loro riutilizzo o la loro esposizione in una violazione dei dati. Si tratta di una protezione più forte di quella offerta oggi dalla maggior parte dei metodi 2SV (2FA/MFA), ed è per questo motivo che Google permette di saltare non solo la password ma anche il 2SV quando si utilizza una passkey. In effetti, le passkey sono abbastanza forti da poter sostituire le chiavi di sicurezza per gli utenti iscritti al Programma di protezione avanzata.

La creazione di una passkey su un account Google la rende un’opzione per l’accesso. I metodi esistenti, tra cui la password, continueranno a funzionare in caso di necessità, ad esempio quando si utilizzano dispositivi che non supportano ancora le passkey. Le passkeys sono ancora nuove e ci vorrà del tempo prima che funzionino ovunque. Tuttavia, la creazione di una passkey oggi ha ancora dei vantaggi in termini di sicurezza, in quanto ci permette di prestare maggiore attenzione agli accessi che si basano sulle password. Nel corso del tempo, questi aspetti verranno sempre più analizzati, man mano che le passkey otterranno un supporto e una familiarità più ampi.

Usare le passkey per accedere al proprio account Google

L’uso delle passkey non significa che si debba usare il telefono ogni volta che si accede. Se si utilizzano più dispositivi, ad esempio un computer portatile, un PC o un tablet, è possibile creare una passkey per ciascuno di essi. Inoltre, alcune piattaforme eseguono il backup delle chiavi di accesso in modo sicuro e le sincronizzano con altri dispositivi. Ad esempio, se si crea una chiave d’accesso sul proprio iPhone, questa sarà disponibile anche sugli altri dispositivi Apple se sono collegati allo stesso account iCloud. In questo modo si evita di essere bloccati dal proprio account in caso di smarrimento dei dispositivi e si facilita il passaggio da un dispositivo all’altro.

Se si desidera accedere per la prima volta a un nuovo dispositivo o utilizzare temporaneamente il dispositivo di un’altra persona, è possibile utilizzare una chiave di accesso memorizzata sul telefono. Sul nuovo dispositivo, basta selezionare l’opzione “usa una chiave di accesso da un altro dispositivo” e seguire le istruzioni. Questa operazione non trasferisce automaticamente la chiave d’accesso al nuovo dispositivo, ma utilizza solo il blocco dello schermo e la prossimità del telefono per approvare l’accesso una tantum. Se il nuovo dispositivo supporta la memorizzazione delle proprie chiavi di accesso, vi chiederemo separatamente se volete crearne una.

In realtà, se si effettua l’accesso su un dispositivo condiviso con altri, non si deve creare una chiave di accesso. Quando si crea una chiave d’accesso su un dispositivo, chiunque abbia accesso a quel dispositivo e sia in grado di sbloccarlo può accedere al vostro account Google. Sebbene questo possa sembrare un po’ allarmante, la maggior parte delle persone troverà più semplice controllare l’accesso ai propri dispositivi piuttosto che mantenere una buona sicurezza con le password e dover stare costantemente attenti ai tentativi di phishing.

Se si perde un dispositivo con una chiave di accesso per il proprio account Google e si ritiene che qualcun altro possa sbloccarlo, è possibile revocare immediatamente la chiave di accesso nelle impostazioni dell’account. Se il dispositivo supporta l’opzione di cancellazione remota, è opportuno prendere in considerazione anche questa opzione, soprattutto se il dispositivo dispone di chiavi di accesso per altri servizi. Google consiglia sempre di avere un telefono e un’e-mail di recupero per il proprio account, in quanto aumenta la possibilità di recuperarlo nel caso in cui qualcuno riesca ad accedervi.

Come funziona?

L’ingrediente principale di una passkey è una chiave crittografica privata, che viene memorizzata sui dispositivi dell’utente. Quando se ne crea una, la chiave pubblica corrispondente viene caricata su Google. Quando si accede, viene chiesto al dispositivo di firmare una challenge unica con la chiave privata. Il dispositivo lo fa solo se l’utente lo approva, il che richiede lo sblocco del dispositivo. Successivamente viene verificata la firma con la chiave pubblica dell’utente.

Il dispositivo garantisce inoltre che la firma possa essere condivisa solo con i siti web e le app di Google e non con intermediari di phishing malintenzionati. Ciò significa che non è necessario prestare attenzione a dove si utilizzano le chiavi di accesso come si farebbe con le password, i codici di verifica degli SMS e così via. La firma dimostra che il dispositivo è di proprietà dell’utente in quanto possiede la chiave privata, che l’utente era presente per sbloccarlo e che sta effettivamente cercando di accedere a Google e non a un sito di phishing intermediario. Gli unici dati condivisi con Google per funzionare sono la chiave pubblica e la firma. Nessuno dei due contiene informazioni sulla biometria dell’utente.

La chiave privata dietro la passkey risiede sui dispositivi dell’utente e, in alcuni casi, rimane solo sul dispositivo in cui è stata creata. In altri casi, il sistema operativo o un’applicazione simile a un gestore di password può sincronizzarla con altri dispositivi. I fornitori di sincronizzazione delle chiavi di accesso, come Google Password Manager e iCloud Keychain, utilizzano la crittografia end-to-end per mantenere le chiavi di accesso private.

Poiché ogni chiave può essere utilizzata per un solo account, non c’è il rischio di riutilizzarla per altri servizi. Ciò significa che il proprio account Google è al sicuro dalle violazioni dei dati negli altri account e viceversa.

Quando è necessario utilizzare una chiave di accesso dal telefono per accedere a un altro dispositivo, il primo passo è solitamente la scansione di un codice QR visualizzato dal dispositivo. Il dispositivo verifica quindi la vicinanza del telefono tramite un breve messaggio Bluetooth anonimo e stabilisce una connessione crittografata end-to-end al telefono via Internet. Il telefono utilizza questa connessione per fornire la firma della passkey una tantum, che richiede l’approvazione dell’utente e la fase di blocco biometrico o dello schermo del telefono. Né la chiave d’accesso né le informazioni sul blocco schermo vengono inviate al nuovo dispositivo. Il controllo di prossimità Bluetooth garantisce che gli aggressori remoti non possano ingannare l’utente nel rilasciare la firma della chiave d’accesso, ad esempio inviando lo screenshot di un codice QR dal proprio dispositivo.

I passkey si basano sui protocolli e sugli standard che Google ha contribuito a creare nel gruppo di lavoro FIDO Alliance e W3C WebAuthn. Ciò significa che il supporto dei passkey funziona su tutte le piattaforme e i browser che adottano questi standard. È possibile memorizzare le passkey per il proprio account Google su qualsiasi dispositivo o servizio compatibile.

Gli stessi standard e protocolli alimentano le power security keys, l’offerta più forte di Google per gli account ad alto rischio. Le passkey ereditano molte delle forti protezioni degli account dalle security key, ma con una comodità adatta a tutti.

”Il lancio di oggi è un grande passo in avanti in uno sforzo intersettoriale che abbiamo contribuito a iniziare più di 10 anni fa, e siamo impegnati a fare delle passkey il futuro dell’accesso sicuro, per tutti. Ci auguriamo che altri sviluppatori di web e app adottino i passkey e possano utilizzare la nostra implementazione come modello”, concludono gli autori del post.