Con una forza lavoro sempre più composta da millennial e da altri autonominati “esperti tecnologici” adusi a una tecnologia pervasiva, la user experience ai massimi livelli diventa un concetto lineare.

Si pretende di averla su differenti dispositivi, ovunque, utilizzando applicazioni e dispositivi personali sul luogo di lavoro, e viceversa. Spesso però questi dipendenti non considerano i rischi che potrebbero emergere dall’introduzione di nuove tecnologie nell’ambiente aziendale.

Oltre a mantenere la protezione del perimetro, il monitoraggio della threat intelligence, e altre responsabilità quotidiane per impedire ai cybercriminali di accedere alla rete attraverso minacce e vulnerabilità zero-day, i responsabili della sicurezza aziendale devono ora considerare tutte le modalità con cui il cybercrimine potrebbero sfruttare gli strumenti e i comportamenti dei dipendenti per ottenere accesso alla rete aziendale.

Le minacce interne sono diventate una delle principali preoccupazioni per i responsabili della sicurezza e i team di sicurezza. Tali minacce non si riferiscono solo ai dipendenti che attaccano intenzionalmente la propria organizzazione. Più spesso, queste minacce derivano dalla negligenza dei dipendenti e dall’uso di tecnologie senza considerare le best practice di cybersecurity.

Di conseguenza oggi, ci spiega Antonio Madoglio, Director Systems Engineering di Fortinet, il 51% delle organizzazioni teme di riscontrare rischi di sicurezza causati da errore umano. Sfortunatamente, le minacce interne non faranno che crescere man mano che si espande la superficie di attacco ”umana”: si prevedono sei miliardi di utenti internet entro il 2022, di conseguenza, alcuni cybercriminali hanno iniziato a focalizzarsi sullo sfruttamento degli accessi umani, piuttosto che colpire le macchine.

Per minimizzare i rischi, i responsabili sicurezza e i team di sicurezza dovranno essere consapevoli dei dispositivi e degli strumenti usati dai dipendenti e implementare i controlli necessari per proteggerli.

Madoglio ci segnala cinque tra le tecnologie emergenti, i trend, e i comportamenti più comuni a cui i responsabili della sicurezza devono prestare particolare attenzione.

Riutilizzo password

Le persone solitamente hanno una serie di account su differenti piattaforme e app. Molti usano le stesse credenziali di accesso su tutte, indipendentemente dal fatto che si tratti di account personali o aziendali. Questo rappresenta un problema significativo. I criminali informatici possono utilizzare il completamento delle credenziali per sfruttare una password e accedere ad altri account. Il problema è particolarmente aggravato dall’uso del cloud – se la stessa password viene utilizzata per tutti gli account su cloud, in caso di violazione di uno, è come se venissero colpiti tutti.

Per combattere questi rischi, i team di sicurezza devono promuovere l’uso di password nuove e diversificate, specialmente per gli account aziendali, e allo stesso tempo, limitare l’accesso dei dipendenti solo a determinate aree della rete autorizzate. Questo può essere fatto con soluzioni di identity e access management che richiedono un’autenticazione a due fattori, software di gestione password in modo da consentire agli utenti di implementare una più sofisticata strategia di gestione password senza perderne costantemente traccia, e firewall di segmentazione interna che restringono l’accesso alle parti più critiche della rete.

Shadow IT

Quando i dipendenti utilizzano una tecnologia non approvata dai team IT, si può incorrere in perdite di dati, vulnerabilità, e mancanza di conformità facendo circolare informazioni sensibili aziendali al di fuori delle reti e dei programmi approvati. I responsabili della sicurezza e i team di sicurezza devono essere consapevoli di quali dispositivi e applicazioni vengono utilizzati all’interno della rete, in ogni momento. L’utilizzo di protezione endpoint e web application firewall permette ai team di sicurezza di ridurre al minimo il rischio posto dall’interno rilevando gli endopint e le applicazioni sulla rete per poi identificare e segmentare quelli a rischio.

Connessioni remote

Il lavoro da remoto sta diventando sempre più diffuso, con i dipendenti che si collegano online da casa, da un bar, o in viaggio. Se questo può supportare la produttività e l’efficienza, i responsabili della sicurezza devono garantire che questi dispositivi si colleghino a punti d’accesso sicuri. Quando si usa il WIFI pubblico, i cybercriminali possono intercettare il flusso di dati tra l’utente finale e l’organizzazione. I responsabili della sicurezza possono minimizzare questi rischi incoraggiando all’uso di VPN e implementando soluzioni di wireless management.

Truffe email e phishing

Sebbene non sia una novità, si tratta di uno degli attacchi più comuni utilizzati dai cybercriminali per colpire le persone, in quanto quasi tutti usano regolarmente l’e-mail. Con il phishing, gli utenti ricevono un’e-mail da una fonte apparentemente affidabile, come la propria banca, un collega, ecc. Queste e-mail chiedono solitamente all’utente di sottoscrivere le proprie credenziali o di cliccare su un link, il che implica il furto di password e/o l’istallazione di malware che infetta il dispositivo. Per minimizzare le occasioni di attacchi phishing che compromettano la rete, i responsabili della sicurezza dovrebbero implementare controlli di sicurezza di email gateway.

Social Media

Gli account social sono una via comune per i criminali informatici per distribuire link malevoli, o per raccogliere dati personali che possono essere utilizzati per creare attacchi ancor più mirati. I responsabili della sicurezza dovrebbero implementare una policy severa sui social media e scoraggiare i dipendenti dall’accettare richieste di amicizia e messaggi da parte di estranei, specialmente se vengono invitati a cliccare su un link mentre si trovano nella rete aziendale. I team di sicurezza dovrebbero assicurarsi di avere a disposizione soluzioni antimalware e firewall. Dovrebbero inoltre formare i dipendenti a riconoscere i modelli di social engineering che cercano di sottrarre i dati personali per accedere a reti e account aziendali.

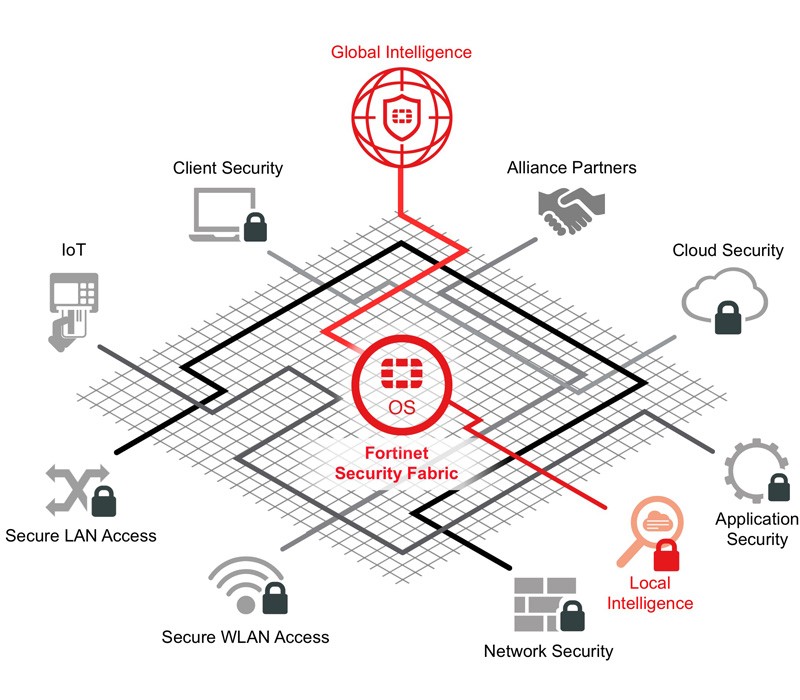

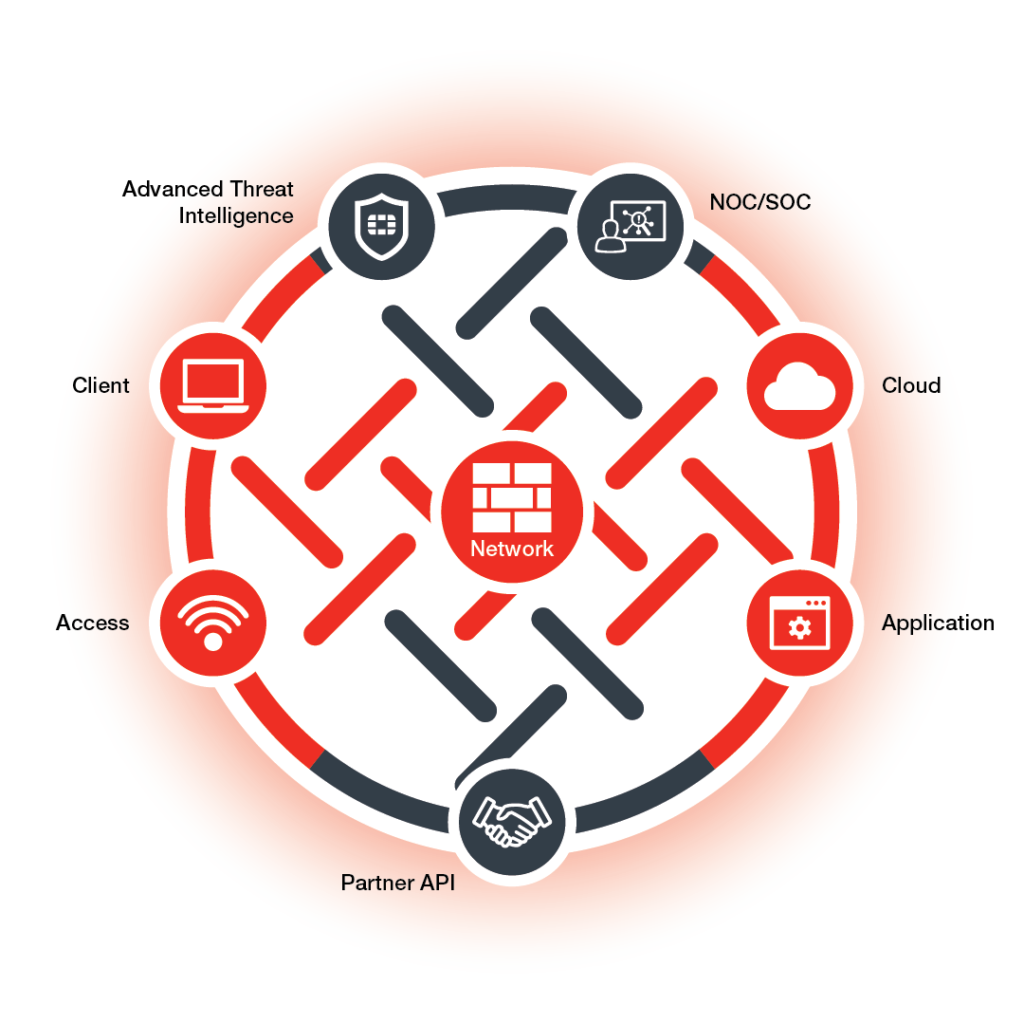

Se i responsabili della sicurezza spesso possiedono già molti degli strumenti necessari per minimizzare il rischio di questi trend, è altrettanto importante che li utilizzino in maniera unificata, piuttosto che predisponendo soluzioni isolate e differenti. L’integrazione e l’automazione tra e-mail gateway sicuri, firewall, protezione endpoint, WAF, gestione degli accessi e altro ancora forniscono una visione olistica delle attività attraverso tutta la rete, consentendo ai team di sicurezza di rilevare rapidamente azioni o comportamenti potenzialmente pericolosi e quindi rispondere in modo coordinato e olistico.