Contro le più sofisticate cyber minacce, Sophos ha scelto di integrare la tecnologia Sophos Security Heartbeat nella nuova gamma Sophos XG Firewall e UTM di ultima generazione, ora a disposizione di aziende di qualsiasi dimensione.

Contro le più sofisticate cyber minacce, Sophos ha scelto di integrare la tecnologia Sophos Security Heartbeat nella nuova gamma Sophos XG Firewall e UTM di ultima generazione, ora a disposizione di aziende di qualsiasi dimensione.

Grazie al sistema di protezione che utilizza la synchronized security diventa, così, possibile attuare una sempre più rapida individuazione dei pericoli e procedere con azioni automatiche di remediation sui dispositivi infetti migliorando la difesa contro attacchi informatici sempre più coordinati a reti e sistemi.

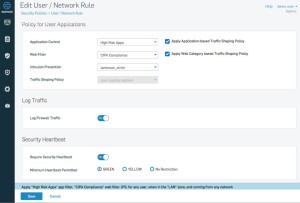

Security Heartbeat invia regolarmente informazioni in tempo reale su comportamenti sospetti e attività potenzialmente dannose tra gli endpoint, gli UTM o i firewall di rete, conferendo a questi tre prodotti, tradizionalmente indipendenti fra loro, la capacità di condividere direttamente le proprie informazioni.

Security Heartbeat invia regolarmente informazioni in tempo reale su comportamenti sospetti e attività potenzialmente dannose tra gli endpoint, gli UTM o i firewall di rete, conferendo a questi tre prodotti, tradizionalmente indipendenti fra loro, la capacità di condividere direttamente le proprie informazioni.

A sua volta, Security Heartbeat innesca istantaneamente il blocco o il controllo di attacchi malware o intrusioni nei dati dell’utente, mentre Sophos XG Firewall utilizza i dati forniti dagli endpoint per isolare e limitare l’accesso ai dispositivi infetti, lasciando rimediare all’attacco al sistema di endpoint protection.

Il tutto senza che si renda necessario disporre di agent aggiuntivi e senza spendere ulteriori risorse in complessi strumenti di gestione, logging e analisi.

Il tutto senza che si renda necessario disporre di agent aggiuntivi e senza spendere ulteriori risorse in complessi strumenti di gestione, logging e analisi.

Al lato pratico, quando un nuovo endpoint protetto da Sophos viene aggiunto alla rete, Security Heartbeat integrato lo connette automaticamente al Sophos XG Firewall locale per condividerne lo suo stato di salute.

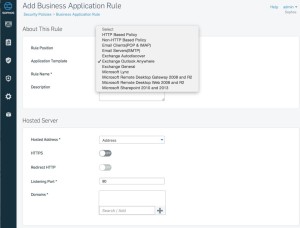

Non una semplice interfaccia di gestione integrata, dunque, ma una tecnologia in grado di far condivider ai due prodotti informazioni fondamentali per supportare la produttività semplificando le operazioni di security.