In qualità di esperta nel monitoraggio e nella gestione delle infrastrutture di rete, Paessler ha analizzato i cambiamenti nel mondo della sorveglianza fisica e con la digitalizzazione per arrivare a esprimere alciuni suggerimenti su come prevenire blocchi di sistema attraverso un attento monitoraggio di rete.

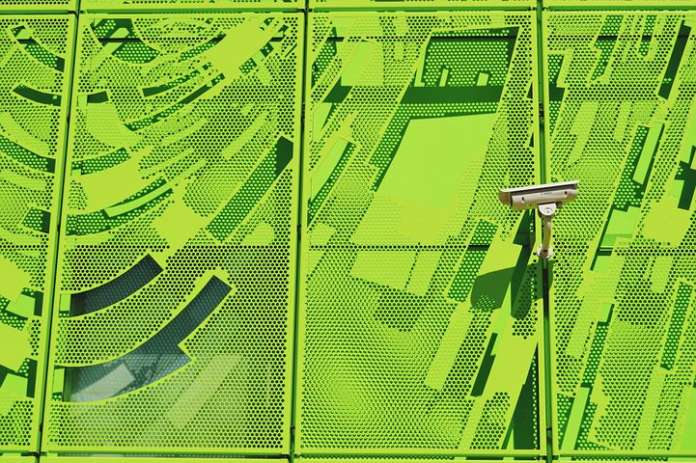

Sorveglianza, sistemi antintrusione, allarmi per la segnalazione di violazioni e anomalie costituiscono da tempo le basi delle installazioni di sicurezza. Sebbene i sistemi fisici siano rimasti pressoché invariati nel tempo, l’avanzare della tecnologia ha introdotto cambiamenti che ne hanno modificato l’ossatura.

Secondo Paessler la trasformazione digitale nel settore dei sistemi TVCC (Televisione a Circuito Chiuso, o Closed Circuit Television, CCTV) influisce su quattro fronti: digitalizzazione della sicurezza, convivenza di tecnologie eterogenee, maggiore vulnerabilità di rete, convergenza con l’IT tradizionale

Alla base di tutte le tecnologie più diffuse che cambaino il volto della sicurezza fisica vi è senza dubbio il digitale, tant’è che oggi si parla di sicurezza digitalizzata. Dalle prime videocamere che, sul finire degli anni 90, hanno inaugurato il passaggio della videosorveglianza dall’analogico al digitale, si è passati alle videocamere IP con tecnologia Power over Ethernet (PoE) e vari tipi di compressione video che hanno introdotto nuove e migliori modalità per connettere e gestire le camere di sorveglianza, il tutto accompagnato da una sempre maggiore semplicità di accesso ai feed video mediante dispositivi mobili. La tecnologia IP ha rivoluzionato non solo le telecamere ma anche i sistemi di controllo degli accessi, introducendo la connessione diretta alla rete senza più la necessità di un server dedicato cui appoggiarsi.

Anche le modalità di storage dei dati, come le videoregistrazioni, sono drasticamente cambiate e oggi tutto viene archiviato completamente in digitale su dischi rigidi o nel cloud. Per non parlare poi dei moltissimi altri dispositivi che nell’era dell’IoT possono essere messi in rete: device per la richiesta di soccorso, rilevatori di movimento, sistemi Hvac (riscaldamento, ventilazione e condizionamento) e rilevatori di fumo sono solo alcuni esempi.

Per Chiara Ornigotti, Business Development Manager, Southern Europe di Paessler, con una soluzione per il monitoraggio di rete è possibile ottenere una panoramica dell’intera rete su un unico cruscotto. Inoltre, le informazioni ottenute dal monitoraggio della rete possono fornire un supporto essenziale per apportare le correzioni necessarie a prevenire la perdita di dati o guasti critici. Uno dei vantaggi del monitoraggio di rete è che la tipologia di sistemi che è possibile monitorare è molto diversificata, purché i dispositivi connessi offrano tecnologie standard (SNMP, NetFlow, WMI). L’approccio rimane lo stesso: configurare un sensore per un dispositivo e ricevere dati da quel sensore. Ma la rete può essere molto diversa tra un’installazione e l’altra e, difatti, seguendo gli stessi principi è possibile monitorare indifferentemente un ospedale, una casa intelligente, una smart city o un sistema di sicurezza.

Tecnologie eterogenee assieme

Secondo gli esperti di Paessler, il termine svedese smorgasbord, usato in senso figurato per indicare un “grande assortimento”, descrive bene i moderni sistemi di sicurezza. Infatti, con la progressiva digitalizzazione dei singoli componenti, questi sistemi sono spesso un patchwork di tecnologie, protocolli e dispositivi di molteplici produttori.

La prima sfida che gli integratori di sistemi di sicurezza devono affrontare è la configurazione e l’ottimizzazione della rete, che può avvenire a seguito dell’inserimento di tutti questi sistemi eterogenei all’interno della rete stessa. Ma mettere insieme e configurare l’ambiente è il primo passo.

La natura digitalizzata dei moderni sistemi di sicurezza aggiunge nuovi possibili point of failure a quelli tradizionali. La perdita di dati, ad esempio, è un problema di un certo rilievo: se i dati video vengono archiviati digitalmente e qualcosa non va come dovrebbe tutte queste informazioni potrebbero andare perse.

Il principale punto di debolezza dei moderni sistemi di sicurezza può essere individuato proprio nella rete stessa. Colli di bottiglia, disponibilità di banda o problemi di routing possono impedire che i dati vengano inviati o ricevuti correttamente e il sistema di sicurezza potrebbe risultarne compromesso. Se un cyber-criminale dovesse poi riuscire a conquistare l’accesso alla rete o ai dispositivi, i rischi per la sicurezza dell’intero sistema potrebbero essere altissimi, in termini di blocco di alcuni aspetti del sistema o di uso improprio dei dispositivi.

Questi rischi rappresentano un pericolo reale che non è possibile escludere totalmente: i dispositivi elettronici possono soffrire di malfunzionamenti, le reti possono avere problemi di banda, i sistemi storage possono danneggiarsi. La soluzione è la prevenzione attraverso un attento monitoraggio di rete.

Convergenza con l’IT

Oggi i dispositivi dedicati alla sicurezza lavorano sulla stessa infrastruttura di dispositivi IT classici come switch, server e router.

Tutto questo, se da un lato contribuisce ad aumentare la complessità, dall’altro offre l’opportunità di monitorare il tutto da un unico punto, nonostante l’eterogeneità delle tecnologie coinvolte.

Gli stessi principi generali che si applicano al monitoraggio dei tradizionali ambienti IT sono dunque applicabili anche alle reti che gestiscono sistemi di sicurezza. Per cui è necessario stabilire metriche precise che indichino quando un sistema è in buona salute: ad esempio, quanta banda usano particolari dispositivi quando funzionano normalmente? Come appare il traffico in diversi punti della rete in diversi momenti? Qual è il normale livello di utilizzo della CPU per i server?

In base alle metriche ricavate, definire soglie di allerta e allarmi: quando un valore va sopra o sotto i parametri definiti come “normali”, un potenziale problema viene evidenziato.