Len Noe, technical evangelist e white hat hacker di CyberArk, illustra i rischi e fornisce sette consigli di sicurezza riguardanti i QR code.

Al giorno d’oggi sembra che ci sia un QR code per tutto, ed è effettivamente vero.

Nell’era del contactless, questi piccoli simboli in bianco e nero sono emersi da una relativa oscurità per sostituire ogni cosa, dai menu dei ristoranti ai coupon dei negozi, agli annunci delle stazioni della metropolitana. Sono diventati il biglietto da visita definitivo, il lasciapassare digitale per eventi e anche un’opzione di pagamento virtuale. I governi di tutto il mondo li hanno persino adottati per facilitare la tracciabilità dei contatti e la verifica dello stato delle vaccinazioni.

I QR code sono accessibili, facili da produrre e, a quanto pare, destinati a rimanere. Sono anche un modo perfetto per i criminali informatici di carpire le vostre informazioni personali. Ecco cosa bisogna sapere prima di scansionare quel codice con il proprio smartphone.

Abbreviazione per quick response code, i QR code sono un tipo di codice a barre bidimensionale che contiene dati, spesso un localizzatore, identificatore o tracker. Possono essere facilmente letti da uno smartphone o da un altro dispositivo dotato di fotocamera e convertiti in informazioni utili per l’utente, come l’URL di un sito web o di un’applicazione.

I QR code sono stati inventati per la prima volta nel 1994 da un’azienda automobilistica per tracciare i componenti di un’automobile, ma la loro facilità d’uso e la maggiore capacità di memorizzazione (fino a 2.500 caratteri rispetto ai 43 di un codice a barre) li hanno presto resi popolari anche in altri settori.

Ma è stato solo dopo il Covid-19 che i QR code sono diventati così popolari.

Tre simulazioni d’attacco con i QR code

Più di due anni di attacchi informatici, in epoca pandemica, hanno reso molti utenti più cauti nelle loro attività digitali. Le email, le chiamate e persino gli sms vengono esaminati con attenzione, costringendo molti attaccanti a intensificare le loro strategie di phishing. Eppure, i codici QR non sono considerati potenzialmente pericolosi e la maggior parte delle persone li scansiona senza pensarci due volte.

Un esempio: nel gennaio 2022, l’FBI ha lanciato un allarme sul fatto che gli hacker stavano manomettendo i QR code legittimi per reindirizzare le vittime a siti dannosi che rubavano informazioni di login e finanziarie. A poche settimane dall’avviso, durante il Superbowl, più di 20 milioni di persone hanno scansionato in un minuto un singolo QR code misterioso in uno spot pubblicitario di un’azienda senza nome.

Questa è una cattiva notizia, analizziamo di seguito tre esempi di attacco.

Esempio di attacco con QR code numero 1: ricerca di posti di lavoro e form da compilare

Per iniziare, l’hacker può creare una finta pubblicità per la ricerca di un posto di lavoro e lasciare questi QR code in diversi bar.

Il foglio contiene i dettagli di un evento e un QR code – che sembra veritiero – che condurrà l’utente su un portale per inserire i propri dati e candidarsi per la posizione aperta.

È molto facile per un hacker creare un finto sito di annunci lavorativi per rubare le informazioni delle vittime.

L’utente inserirà i propri dati pensando che vengano condivisi con il responsabile delle risorse umane: invece andranno direttamente nelle mani di un hacker.

Quante volte ci è capitato di compilare un form online? È molto difficile capire dove verranno inviate le risposte è quindi fondamentale procedere con la massima cautela.

Esempio di attacco con QR code numero 2: green pass o compromissione del telefono?

Per un hacker l’obiettivo finale è di interagire e prendere il controllo del dispositivo della vittima. Questo può essere fatto tramite un attacco di tipo reverse shell, o “connect-back shell“, che sfrutta le vulnerabilità del sistema di destinazione per avviare una sessione di shell e ottenere l’accesso al dispositivo della vittima.

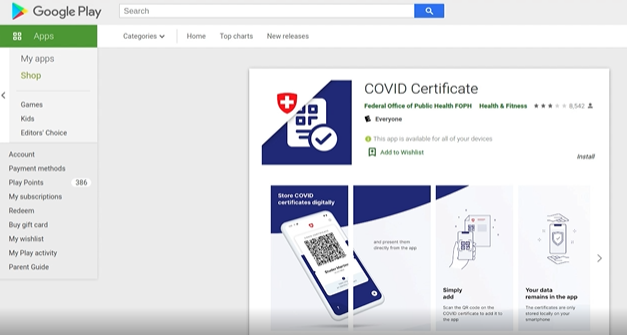

In questo esempio di attacco è stato utilizzato MetaSploit Meterpreter Shell per eseguire lo spoofing dell’applicazione Covid Certificate utilizzata all’estero.

Scannerizzando il QR code, la vittima viene reindirizzata a quello che sembra lo store Google Play e indotta a installare l’applicazione. Peccato sia un “finto” Google Play.

Dopo che l’utente ha avviato l’installazione, l’aggressore dispone di una connessione al dispositivo.

Con questo tipo di accesso, l’hacker può accedere a suo piacimento per fare qualsiasi cosa, da scaricare i registri di chiamate e SMS a scattare foto con la fotocamera. In altre parole, tutto ciò che si si può fare su un telefono, potrebbe farlo anche lui.

Inquietante? Assolutamente sì. Facile da eseguire per un hacker? Purtroppo, sì.

Esempio di attacco con QR code numero 3: l’attacco phishing che non t’aspetti

Quando vi sedete al ristorante e vedete un QR code sul tavolo, è probabile che lo scansionerete senza pensarci, aspettandovi che vi reindirizzi al menu. Ma se lo stesso QR code fosse incorporato in un’email proveniente da una persona che non conoscete? Sarete altrettanto veloci nello scansionarlo o vi farà riflettere?

Gli aggressori scommettono non sarete così attenti, e troppo spesso hanno ragione. I cyber criminali possono clonare un codice QR di accesso legittimo e trasformarlo in un sito web di phishing che sembra quasi identico a quello reale, tranne per l’URL diverso.

Quando la vittima scansiona il QR code, viene condotta a un sito dannoso che utilizza la suite BeeF, dando all’aggressore il controllo del dispositivo della vittima. Il malintenzionato ha ora accesso a più vettori di attacco e numerosi modi per esfiltrare i dati dell’utente, come la posizione GPS corrente, il tipo di dispositivo, i dati della carta SIM e altre informazioni sensibili.

Con alcuni trucchi aggiuntivi di social engineering, l’aggressore potrebbe spingersi ancora più in là. Utilizzando lo spear-phishing sul dispositivo, potrebbe falsificare il password manager del dispositivo della vittima.

Dopo che la vittima ha inserito nome utente e password, l’attaccante potrebbe accedere all’intero vault delle password dell’utente. Il gioco è fatto.

Sette consigli per difendersi

Lo scorso autunno, la chiave privata utilizzata per firmare i Green Pass dell’Unione Europea sarebbe trapelata o stata contraffatta. Nel giro di pochi giorni, sul Dark Web sono stati messi in vendita falsi green pass con QR code firmati con la chiave rubata.

In Cina, i truffatori sono stati sorpresi ad apporre sulle auto parcheggiate biglietti di parcheggio falsi, completi di QR code per un facile pagamento mobile delle multe. Nei Paesi Bassi, una truffa con QR code ha sfruttato una funzione legittima di un’applicazione di mobile banking per truffare i clienti della banca, mentre in Germania, false email contenenti codici QR hanno attirato i clienti dell’eBanking su siti web dannosi con il pretesto di controllare gli aggiornamenti delle norme sulla privacy dei loro account.

In Texas, i criminali sono scesi in strada, incollando adesivi con QR code pericolosi sui parchimetri della città, inducendo i residenti a inserire i dati della carta di credito in un falso sito di phishing.

Gli attacchi ai QR code si verificano ovunque con una frequenza allarmante. Ecco sette modi per proteggersi.

- Non scansionare. Se qualcosa sembra strano, non scansionare il QR code. Andate direttamente al sito web vero e proprio. Qualsiasi QR legittimo dovrebbe avere un URL associato che dia agli utenti la possibilità di navigare direttamente sul sito. Se manca, è necessario fare attenzione.

- Rallentare. Prima di scansionare qualsiasi QR code, chiedersi: so chi l’ha messo? Sono sicuro che non sia stato manomesso? Ha senso utilizzare un QR code in questa situazione?

- Esaminare attentamente gli URL dei QR code. Dopo aver scansionato il QR, controllare l’URL a cui indirizza prima di procedere. Corrisponde all’organizzazione associata al QR code? Sembra sospetto, o include strani errori di ortografia o di battitura? Ad esempio, nella truffa dei parcometri in Texas, una parte dell’URL utilizzato era “passportlab.xyz”, chiaramente non un sito ufficiale del governo. È possibile anche fare una rapida ricerca sul web dell’URL per confermare che il QR code sia legittimo.

- Cercare segni di manomissione fisica. Questo è particolarmente importante nei luoghi in cui i codici QR sono comunemente utilizzati, come i ristoranti. Se si nota un adesivo di un codice QR attaccato a una pagina sopra un altro codice, è bene essere molto scettici.

- Non scaricare mai applicazioni dai codici QR. I malintenzionati possono clonare e falsificare facilmente i siti web. Consultare sempre gli store ufficiali delle applicazioni del dispositivo e scaricare le applicazioni da lì.

- Non effettuare pagamenti elettronici tramite QR code. È meglio usare l’app nativa o accedere al pagamento tramite il sito ufficiale della banca.

- Attivare l’autenticazione a più fattori (MFA). Questo aiuterà a proteggere gli account sensibili, come le app bancarie, di posta elettronica e dei social media. Con un altro livello di autenticazione, un criminale informatico non può accedere ai dati degli utenti solo con login e password.

Per quanto riguarda i QR code, il consiglio migliore è quello di usare sempre il buon senso. Se si trattasse di un’email, cliccheremmo su qualsiasi link? I QR code stanno diventando uno dei metodi di phishing preferiti dagli aggressori e valgono le stesse regole. Procedere con cautela e applicare lo stesso controllo di sicurezza che si utilizza nel regno digitale.

Fare una scansione sicura o, meglio ancora, non farla affatto.