Libraesva ha individuato la presenza di nuove campagne di phishing, che sfruttano Google Recaptcha per superare la sandbox di protezione dal click-time.

Rodolfo Saccani, Security R&D Manager di Libraesva ha dichiarato che sono state individuate due campagne di questo tipo, entrambe rivolte agli utenti di Office 365, finalizzate ad appropriarsi delle loro credenziali. I dettagli dell’implementazione suggeriscono che le due campagne non provengono dai medesimi artefici.

In entrambi i casi, non appena l’utente clicca sul link contenuto nell’email di phishing ricevuta, il browser atterra sulla pagina vuota che contiene solo un reCAPTCHA di Google. E’ utile ricordare che il reCAPTCHA di Google nasce quale barriera per i servizi di scansione automatica, andando a filtrare e a lasciare passare solo gli esseri umani. In questo caso il reCAPTCHA, invece che per proteggere un servizio legittimo, protegge un sito malevolo dai sistemi automatici di sicurezza che altrimenti lo identificherebbero e lo bloccherebbero.

L’applicazione web phishing identificata dagli esperti di email security di Libraesva risulta essere costruita utilizzando React, un framework javascript ampiamente utilizzato. Il livello di competenze degli attaccanti è ben al di sopra della media di campagne di phishing.

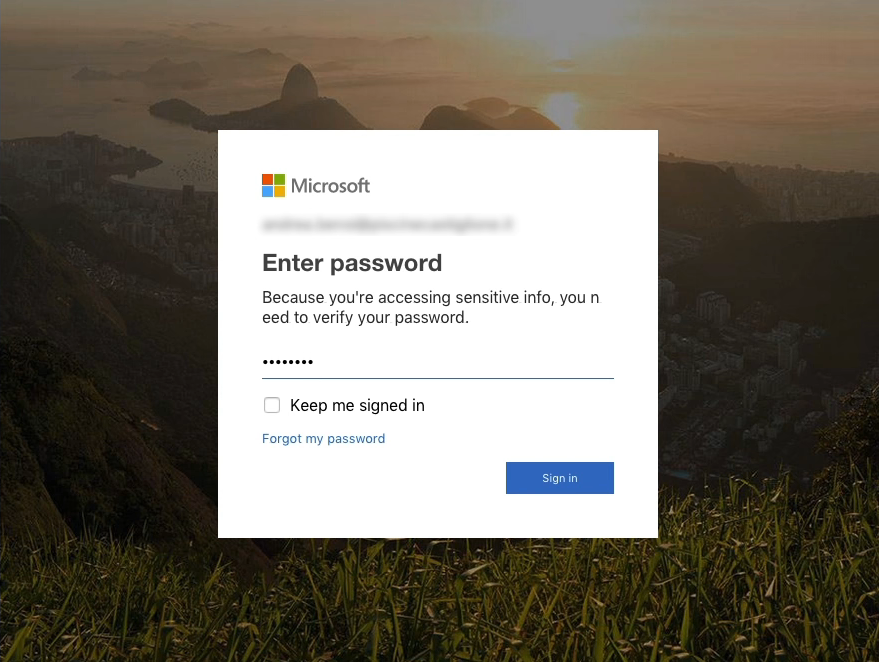

Dopo che il reCAPTCHA ha confermato con successo che la visita alla pagina web proviene da un essere umano, viene visualizzata la pagina di atterraggio finale, ovvero quella di phishing reale, in cui avviene il furto delle credenziali complete dell’utente.

Per proteggersi da queste trappole, continua Saccani, è opportuno dotarsi di servizi di URL sandboxing.

Nel caso di Libraesva, la soluzione si chiama Libraesva URLSand che, visitando la pagina al momento del click-time – ovvero nel momento stesso in cui un utente fa clic su un link ricevuto via email – può permettersi di effettuare controlli più approfonditi sui contenuti del sito web e sul suo comportamento in reazione ai clic reali originati da vere e proprie email di phishing.

Da un punto di vista tecnico, significa quindi che oltre alla ricerca di toolkit e modelli di phishing, e al di là dell’analisi semantica ed euristica, a controlli di reputazione e apprendimento automatico, l’URLSand va attivamente alla ricerca di tentativi di evasione e di offuscamento per stanarli e analizzarne origine e comportamento.