Unit42, il team di threat intelligence di Palo Alto Networks, ha pubblicato il nuovo Cloud Threat Report, che analizza cloud computing, minacce e vulnerabilità.

La nuova edizione dello studio mette in luce l’emergere di nuove vulnerabilità nel corso della migrazione verso infrastrutture cloud. Il tema di sintesi che emerge è la protezione di DevOps.

Negli ultimi diciotto mesi, scrive il team di Palo Alto Networks, si è assistito a un cambiamento significativo nel modo in cui i team DevOps stanno realizzando la loro infrastruttura cloud.

Le aziende stanno rapidamente adottando il modello Infrastructure as Code (IaC) per cercare di automatizzare maggiormente i loro processi di sviluppo nel cloud.

Quando i team migrano a IaC evitano la creazione e la configurazione manuali dell’infrastruttura a favore della scrittura del codice.

Anche se IaC non è una novità, molte organizzazioni la stanno adottando per la prima volta, e ciò comporta potenziali nuovi rischi.

IaC offre ai team di sicurezza un modo programmatico per far rispettare gli standard di sicurezza, ma questa capacità rimane in gran parte poco sfruttata.

Qui di seguito alcuni dei risultati principali dello studio di Unit42.

Quasi 200mila modelli non sicuri in uso

I ricercatori di Palo Alto Networks hanno trovato un numero sorprendente di modelli con vulnerabilità di media ed elevata gravità: 199mila. È sufficiente una sola configurazione errata per compromettere un intero ambiente cloud. Proprio come quando ci si dimentica di chiudere la macchina o si lascia una finestra aperta, un aggressore può utilizzare queste configurazioni errate per compromettere la sicurezza.

Questo numero elevato spiega perché in un precedente report è stato iscontrato che il 65% degli incidenti cloud era stato causato da errori di configurazione dei clienti. Senza modelli IaC sicuri da subito, gli ambienti cloud sono obiettivo di attacco.

Il 43% dei database cloud non è crittografato

Avere dati non cifrati è come avere una casa con le pareti di vetro: qualcuno può passare e vedere esattamente cosa succede al suo interno. Mantenere i dati crittografati impedisce agli aggressori di risalire alle informazioni archiviate.

La crittografia dei dati è un requisito di molti standard di conformità, come PCI DSS e HIPAA. Le recenti violazioni di Vistaprint e MoviePass sottolineano l’importanza di disporre di database cifrati.

Servizi di cloud storage senza registrazione obbligatoria

Un’azienda non potrebbe tollerare l’assenza di registro dei log per oltre la metà degli archivi, né la mancanza di telecamere di sicurezza sugli ingressi, perché renderebbe impossibile rintracciare tutti coloro che hanno effettuato l’accesso in azienda.

Quando la registrazione dei log è disabilitata, i cybercriminali – da CloudHopper a Fancy Bear – potrebbero entrare nel sistema storage senza che nessuno se ne accorga. Il logging dello storage è fondamentale quando si cerca di determinare l’entità dei danni in caso di incidenti nel cloud.

I modelli IaC più utilizzati sono per il 39% K8s YAML, per il37% Terraform e per il 24% CloudFormation.

Mentre i modelli IaC più vulnerabili sono per il 42% CloudFormation, per il 22% Terraform e per il 9% K8s YAML

Nel precedente report Unit42 ha sottolineato che le organizzazioni dovrebbero potenziare le attività di monitoraggio e rispetto delle configurazioni cloud a livello centrale.

Al di fuori dei modelli IaC, nei mesi successivi è stato osservato che le aziende sono state lente ad apportare miglioramenti e sembrerebbe che molte si stiano muovendo purtroppo nella direzione sbagliata.

Best practice e standard

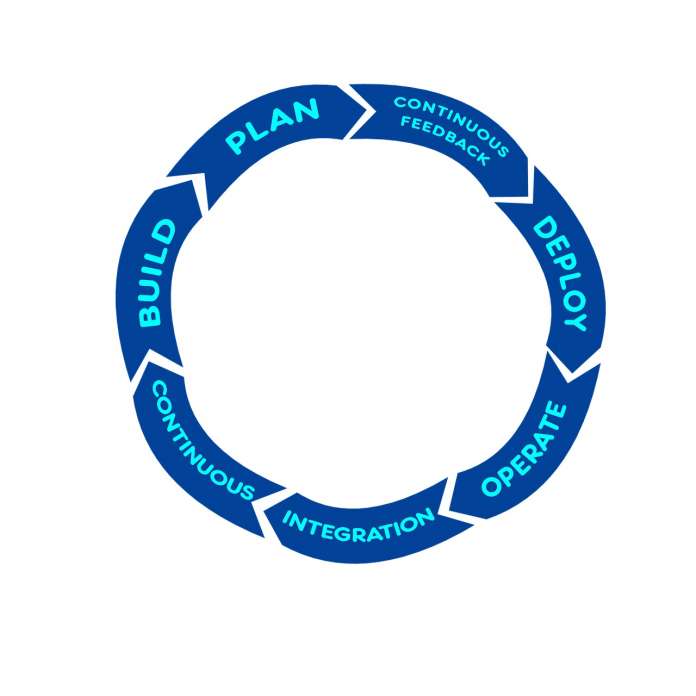

È molto difficile proteggere ciò che non è visibile o conosciuto. I team di sicurezza devono prendere l’iniziativa scegliendo piattaforme di sicurezza cloud-native che forniscano visibilità su ambienti cloud pubblici, privati e ibridi, container, installazioni serverless e pipeline CI/CD.

La sicurezza cloud scalabile richiede un’applicazione rigorosa degli standard nel cloud pubblico, privato e ibrido. Le norme sulla carta sono un ottimo inizio, ma devono anche essere applicate in modo coerente.

È necessario che la sicurezza diventi una priorità del processo di sviluppo ed è utile lavorare con i team DevOps per integrare gli standard di sicurezza nei modelli IaC.