Check Point Software Technologies ha raccolto tutti i malware macOS conosciuti, in una libreria consultabile online: la macOS Malware Pedia.

È la prima volta, spiega l’azienda, che un vendor di cybersecurity classifica tutti i malware macOS in un’unica libreria per spiegare il funzionamento di ciascuno di essi. Molte persone, evidenzia Check Point, credono che usando macOS sono al sicuro da attacchi hacker e non si preoccupano di essere infettati.

Anche se i malware macOS sono meno evoluti rispetto a quelli Windows per quanto riguarda complessità, numero di infezioni e altro ancora, con il passare del tempo gli attacchi stanno diventando sempre più sofisticati, mette in guardia la società di cybersecurity.

Il gran numero di utenti Mac è un incentivo per gli hacker che cercano di ampliare il loro terreno di attacco. Pertanto, secondo Check Point nei prossimi anni vedremo per macOS lo stesso andamento che abbiamo visto per Windows.

Per questo motivo Check Point Software Technologies ha ritenuto valido classificarli e riunirli in una libreria consultabile online.

Due malware particolarmente pericolosi

Tra i vari malware presenti nella libreria, Pierluigi Torriani, Security Engineering Manager Italy di Check Point Software Technologies, ne ha individuati due tra i più interessanti e pericolosi. Malware che possono aver già colpito molti utenti.

CreativeUpdate è un cryptominer ufficialmente segnalato per la prima volta il 1° febbraio 2018.

Un utente che naviga sul sito MacUpdate può trovare software interessante e scaricarlo regolarmente. Peccato però che fra i software infetti ci potrebbero essere anche Firefox, OnyX e Deeper. È stato scoperto, infatti, che il link di download sul sito MacUpdate era stato modificato in modo da puntare a un URL controllato da un hacker che forniva il malware.

Un utente che naviga sul sito MacUpdate può trovare software interessante e scaricarlo regolarmente. Peccato però che fra i software infetti ci potrebbero essere anche Firefox, OnyX e Deeper. È stato scoperto, infatti, che il link di download sul sito MacUpdate era stato modificato in modo da puntare a un URL controllato da un hacker che forniva il malware.

La falsa applicazione di Firefox è stata distribuita da download-installer.cdn-mozilla.net. Il dominio termina in cdn-mozilla.net, che non è sicuramente lo stesso di mozilla.net; questo è un tipico trucco che porta l’utente a pensare che provenga dal sito legittimo.

Pertanto, invece della legittima applicazione di Firefox, veniva fornita all’utente una versione trojan con tanto di firma dello sviluppatore e certificato originale dell’applicazione legittima di Firefox. Analizzandola ulteriormente si conferma che la firma digitale è legittima e risulta proprio firmata da Mozilla.

In sostanza, il malware eseguiva l’applicazione legittima di Firefox affinché l’utente non sospettasse di alcuna operazione malevola. Quello che fa riflettere è la modalità utilizzata: ingannando l’utente, sfruttando un’applicazione legittima e piuttosto popolare con inserito del codice malevolo.

Inoltre, a mettere in allarme non è la complessità dell’operazione, e nemmeno l’insidiosità del malware. Ma l’utilizzo di un sito come MacUpdate come vettore d’infezione significa puntare a infettare un gran numero di utenti.

Qual era l’obiettivo del malware? Semplicemente generare criptovalute e connettersi al sito minergate.com, il che conferma il trend in atto delle infezioni da criptominer.

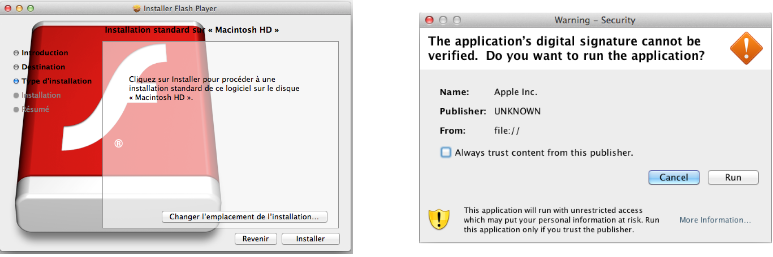

Il trojan-backdoor Flashback

Flashback, scoperto per la prima volta nel 2011, fa parte delle categorie trojan/backdoor. Si tratta di uno dei malware più interessanti per macOS, sottolinea Check Point, a causa del gran numero di infezioni e delle tecniche che utilizza.

Flashback è probabilmente il primo malware ad ampia diffusione su macOS, con oltre 500mila infezioni. Il malware si diffonde camuffandosi sotto un aggiornamento Adobe Flash o come un’applet firmata Fava, che utilizza un exploit per installare automaticamente il malware senza che l’utente ne sia a conoscenza.

Una delle cose più interessanti di questo malware è che si offusca da solo dopo l’infezione. Quindi l’eseguibile non verrà eseguito correttamente su un’altra macchina, eccetto quella su cui è stato iniettato in precedenza. Ciò avviene crittografando la struttura dei dati con l’UUID della macchina con l’algoritmo di cifratura RC4.

Una delle cose più interessanti di questo malware è che si offusca da solo dopo l’infezione. Quindi l’eseguibile non verrà eseguito correttamente su un’altra macchina, eccetto quella su cui è stato iniettato in precedenza. Ciò avviene crittografando la struttura dei dati con l’UUID della macchina con l’algoritmo di cifratura RC4.

Il malware utilizza anche un DGA (Domain Generation Algorithm) basato sulla data, per rendere più difficile l’identificazione dei suoi server C&C. In questo modo, il malware genera quotidianamente diversi indirizzi di comunicazione remoti.

Un’altra cosa interessante di questo malware è che utilizza Twitter come metodo per inviare comandi al malware da parte dall’attaccante.

L’intera libreria realizzata da Check Point è consultabile a questo link.