I ricercatori di ESET, società con sede a Bratislava specializzata in soluzioni di cybersecurity, hanno scoperto una campagna malware che si è diffusa per un anno su Google Play, con otto milioni di installazioni di adware rilevate da ESET, e indicata con il nome in codice Android/AdDisplay.

Il team di ricerca della società di cybersecurity non solo ha individuato la minaccia ma è riuscito anche a rintracciare lo sviluppatore del malware e a scoprire ulteriori app adware.

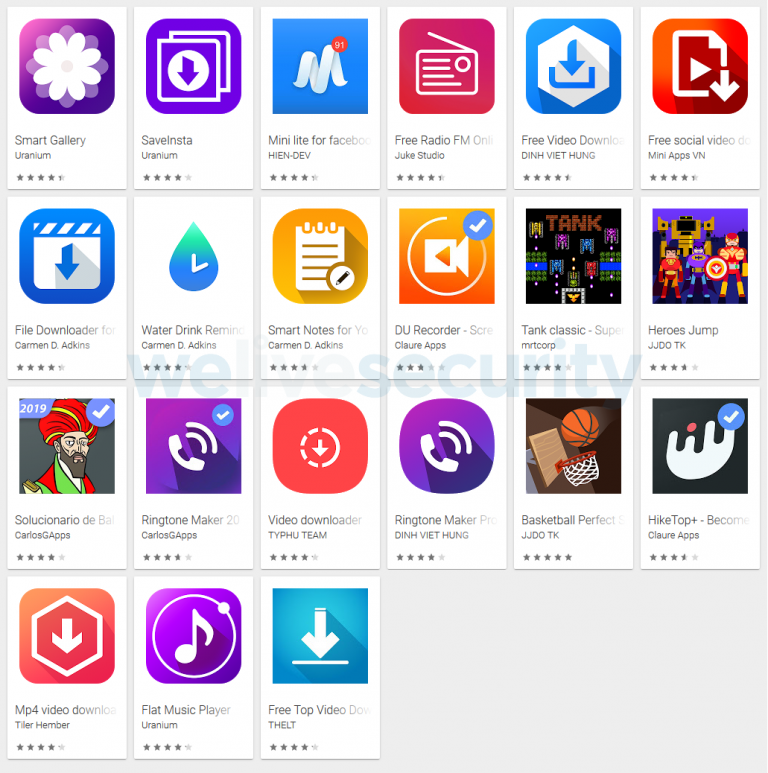

ESET ha identificato 42 app su Google Play come facenti parte di questa campagna adware, con 21 di esse ancora disponibili al momento della scoperta. Il team di sicurezza di Google ha rimosso tutte le app incriminate in seguito al rapporto di ESET, ha informato la società di cybersecurity, tuttavia esse sono ancora disponibili in app store di terze parti.

Le app, hanno spiegato i ricercatori di ESET, offrono le funzionalità che promettono, tra cui download di video, semplici giochi e riproduzione di radio, oltre ad agire come adware. La funzionalità adware è la stessa in tutte le app analizzate dai ricercatori, ha sottolineato ESET.

Le app utilizzano diversi trucchi per raggiungere i dispositivi degli utenti e non essere rilevate: la verifica del meccanismo di test della sicurezza di Google Play; ritardare la visualizzazione degli annunci fino a dopo che il dispositivo è stato sbloccato; nascondere le loro icone creando invece delle scorciatoie.

Gli annunci pubblicati dall’adware vengono visualizzati come attività a schermo intero e, se l’utente desidera verificare quale app è responsabile dell’annuncio visualizzato, l’app imita Facebook o Google in modo da far apparire legittimi gli ad ed evitare sospetti.

Un altro punto evidenziato da ESET è che la famiglia di adware Ashas ha nascosto il suo codice sotto il nome di package com.google.xxx, cercando di passare come parte di un servizio Google legittimo per evitare i controlli. Infatti, sottolineano i ricercatori di ESET, alcuni meccanismi di rilevamento e sandbox potrebbero inserire nella whitelist tali nomi di package, allo scopo di prevenire lo spreco di risorse.

Durante l’analisi delle app, e mentre cercavano eventuali ulteriori malware e campagne, i ricercatori di ESET hanno notato che lo sviluppatore del malware aveva lasciato numerose tracce. Utilizzando informazioni open source hanno rintracciato questo sviluppatore, che hanno poi identificato anche come operatore della campagna e proprietario del server C&C.

Se da un lato, sottolinea ESET, l’adware potrebbe non essere così dannoso come alcune altre forme di malware, il fatto che possa intrufolarsi così facilmente nell’app store ufficiale Android è preoccupante.

Maggiori informazioni sulla “caccia” al malware, sui dettagli tecnici e sulle attività delle app malevoli scoperte, sono disponibili nel blog post di Lukáš Štefanko, Malware Researcher di ESET, su WeLiveSecurity.com.