Secondo Patrick Duffy, Solutions Architect di Aws, molti clienti stanno adottando strategie flessibili di lavoro da remoto che utilizzano soluzioni desktop virtuali, come Amazon WorkSpaces e Amazon AppStream 2.0 , per fornire le proprie applicazioni utente. La protezione di questi carichi di lavoro beneficia di un approccio a più livelli. Uno degli aspetti fondamentali è la protezione degli utenti a livello di rete, che può essere garantita da misure di sicurezza come Route 53 Resolver DNS Firewall e Aws Network Firewall. Questi servizi gestiti forniscono protezione a più livelli per il cloud privato virtuale (VPC) del cliente. Questo articolo fornisce consigli su come creare una protezione di rete adeguata alla tua forza lavoro remota utilizzando DNS Firewall e Network Firewall.

I firewall, la panoramica di Aws

DNS Firewall aiuta a bloccare le query DNS effettuate per noti domini dannosi e ad approvare quelle da domini attendibili. DNS Firewall dispone di un modello di distribuzione che semplifica l’avvio della protezione dei VPC utilizzando elenchi di domini gestiti, nonché elenchi di domini personalizzati. Con DNS Firewall, è possibile filtrare e regolare le richieste DNS in uscita. Il servizio esamina le richieste DNS gestite da Route 53 Resolver e applica le azioni definite dall’utente per consentire o bloccare le richieste.

DNS Firewall è costituito da elenchi di domini e gruppi di regole. Gli elenchi di domini includono liste personalizzate create dall’utente e liste di domini gestite da AWS. I gruppi di regole sono associati ai VPC e controllano la risposta per gli elenchi di domini scelti. È possibile configurare gruppi di regole su larga scala utilizzando AWS Firewall Manager, che elaborano in ordine di priorità e interrompono l’elaborazione dopo che una regola è stata soddisfatta.

Network Firewall è un servizio a scalabilità automatica e ad alta disponibilità che semplifica l’implementazione e la gestione per gli amministratori di rete e aiuta i clienti a proteggere i propri VPC proteggendo il carico di lavoro a livello di rete.

Con Network Firewall, è possibile eseguire l’ispezione del traffico in entrata e in uscita, del traffico tra VPC e quello di AWS Direct Connect o di VPN AWS. È possibile distribuire regole senza stato per consentire o negare il traffico in base al protocollo, alle porte di origine e di destinazione e agli indirizzi IP di origine e di destinazione.

Per configurare Network Firewall, è necessario creare gruppi di regole Network Firewall, un criterio Network Firewall e, infine, un firewall di rete. I gruppi di regole possono essere senza o con stato. Quando si crea il gruppo di regole è necessario stimare la capacità per entrambe. Consultare la Guida per lo sviluppatore del firewall di rete permette di stimare la capacità necessaria per i motori di regole stateless e stateful.

Guida alla configurazione di DNS Firewall e Network Firewall

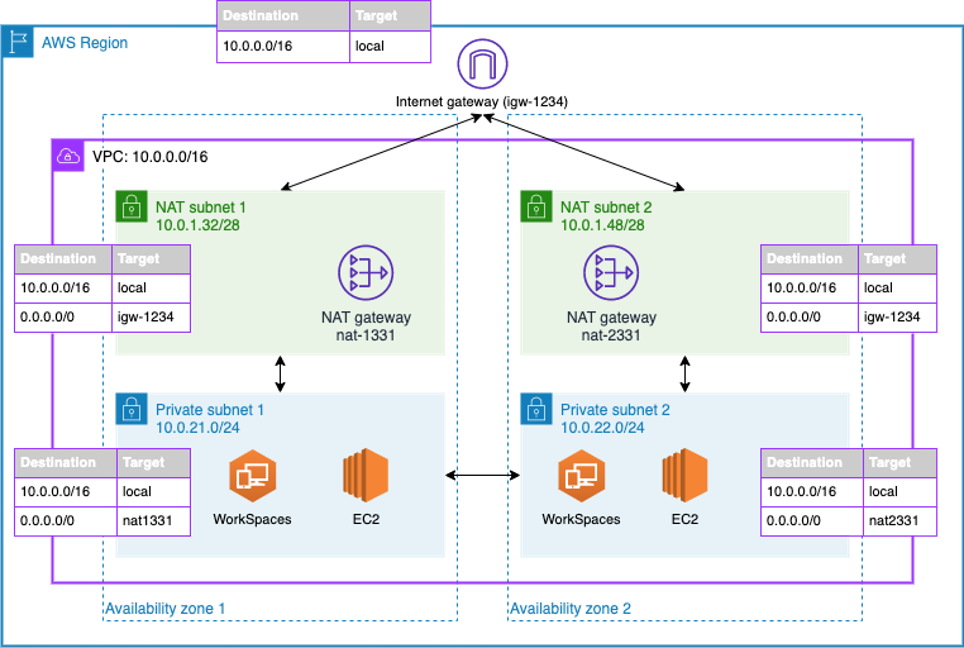

Di seguito una guida per configurare DNS Firewall e Network Firewall per proteggere il carico di lavoro. per creare regole che impediscono le query DNS a server DNS non approvati e che bloccano le risorse per protocollo, dominio e indirizzo IP. L’esempio in figura 1 mostra come proteggere un carico di lavoro composto da due controller di dominio Microsoft Active Directory, un server applicazioni che esegue QuickBooks e Amazon WorkSpaces per fornire l’applicazione QuickBooks agli utenti finali.

Attualmente, gli elenchi di domini DNS Firewall includono due elenchi gestiti per bloccare malware e botnet command-and-contro. Inoltre, i clienti possono includere elenchi personali con tutti i domini che ritengono dannosi o da evitare.

Per configurare gli elenchi di domini del firewall DNS (console)

- Aprire la console Amazon VPC .

- Nel riquadro di navigazione, in DNS Firewall, scegliere “Domain lists”.

- Scegliere “Add domain list” per configurare un elenco di domini di proprietà del cliente.

- Nella finestra di dialogo del generatore di elenchi di domini, effettuare le seguenti operazioni:

- In Nome “Domain list name”, inserisci un nome

- Nella seconda finestra di dialogo, inserire l’elenco dei domini che si vuole consentire o bloccare.

- Scegliere “Add domain list” .

Quando si crea un elenco di domini, è possibile inserire una lista di domini da bloccare o consentire. Inoltre, è possibile caricare i prorpi domini utilizzando un caricamento collettivo. Si possono utilizzare i caratteri jolly quando si aggiungono i domini per DNS Firewall. La Figura 2 mostra un esempio di un elenco di domini personalizzato che corrisponde al dominio principale e a qualsiasi sottodominio di box.com, dropbox.com e sharefile.com, per impedire agli utenti di utilizzare queste piattaforme di condivisione file.

Per configurare i gruppi di regole del firewall DNS (console)

- Aprire la console Amazon VPC .

- Nel riquadro di navigazione, in DNS Firewall , sceglere “Rule group” .

- Scegliere “Create rule” per applicare azioni agli elenchi di domini.

- Inserire un nome per il gruppo di regole e una descrizione facoltativa.

- Scegliere “Add rule” per aggiungere un elenco di domini gestiti o di proprietà del cliente e procedi come segue.

- Inserire un nome per la regola e una descrizione facoltativa.

- Scegliere “Add my own domain list” o “Add AWS managed domain list”.

- Selezionare l’elenco di domini desiderato.

- Scegliere un’azione, quindi scegli “Next”.

- (Facoltativo) Modificare la priorità della regola.

- (Facoltativo) Aggiungi tag.

- Scegliere “Create rule group” .

Nel proprio gruppo di regole, è necessario allegare le regole e impostare un’azione e una priorità per la regola. È possibile impostare le azioni della regola su “Allow, Block, o Alert”. Quando imposti l’azione su “Block” è possibile restituire le seguenti risposte:

- NODATA – Non restituisce alcuna risposta.

- NXDOMAIN: restituisce una risposta di dominio sconosciuto.

- OVERRIDE – Restituisce una risposta CNAME personalizzata.

La Figura 3 mostra le regole collegate al firewall DNS.

Per associare il gruppo di regole a un VPC (console)

- Aprire la console Amazon VPC .

- Nel riquadro di navigazione, in DNS Firewall , scegliere “Rule group” .

- Selezionare il gruppo di regole desiderato.

- Scegliere Associate VPCs” , quindi scegliere choose “Associate VPC”.

- Selezionare uno o più VPC, quindi scegliere “Associate” .

Il gruppo di regole filtrerà le richieste DNS a Route 53 Resolver. Successivamente, impostare i server d’inoltro dei server DNS per utilizzare il resolver Route 53.

Per configurare la registrazione per l’attività del firewall, bisogna selezionare la console Route 53 e poi il VPC desideratp nella sezione Resolver . È possibile configurare più opzioni di registrazione, se necessario: da Amazon CloudWatch , Amazon Simple Storage Service (Amazon S3) a Amazon Kinesis Data Firehose . Selezionare il VPC nel quale registrare le query e aggiungere i tag di cui hai bisogno.

Configura firewall di rete

In questa sezione si vedrà come creare gruppi di regole del firewall di rete, un criterio firewall e un firewall di rete.

Configura gruppi di regole

I gruppi di regole senza stato sono valutazioni dirette di un indirizzo IP, protocollo e porta di origine e destinazione. È importante notare che le regole senza stato non eseguono alcuna ispezione approfondita del traffico di rete.

Le regole senza stato hanno tre opzioni:

- Passa – Passa il pacchetto senza ulteriori controlli.

- Drop: lascia cadere il pacchetto.

- Inoltra: inoltra il pacchetto a gruppi di regole con stato.

Le regole stateless esaminano ogni pacchetto separatamente in ordine di priorità e interrompono l’elaborazione quando una regola è stata soddisfatta. Questo esempio non usa una regola senza stato e usa semplicemente l’azione firewall predefinita per inoltrare tutto il traffico ai gruppi di regole con stato.

I gruppi di regole stateful supportano l’ispezione approfondita dei pacchetti, la registrazione del traffico e regole più complesse. I gruppi di regole con stato valutano il traffico in base a regole standard , regole di dominio o regole Suricata . A seconda del tipo di regola che l’utente utilizza, è possibile passare, eliminare o creare avvisi sul traffico ispezionato.

Creare un gruppo di regole (console)

- Aprire la console Amazon VPC .

- Nel riquadro di navigazione, in AWS Network Firewall , scegliere “Network Firewall rule groups”.

- Scegliere “Create Network Firewall rule group”.

- Scegliere “Stateful rule group o Stateless rule group”.

- Inserire le impostazioni desiderate.

- Scegliere “Create stateful rule group”.

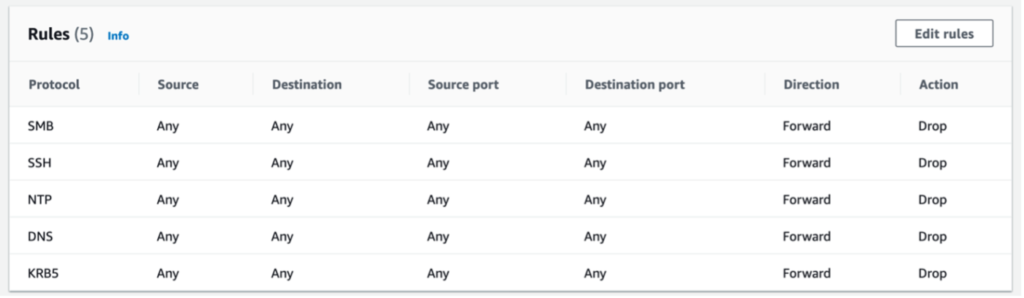

L’esempio nella Figura 4 usa regole standard per bloccare il traffico Server Message Block (SMB), Secure Shell (SSH), Network Time Protocol (NTP), DNS e Kerberos in entrata e in uscita, che sono protocolli comuni usati nel carico di lavoro di esempio. Network Firewall non ispeziona il traffico tra le sottoreti all’interno dello stesso VPC o sul peering VPC, quindi non bloccheranno il traffico locale. È possibile aggiungere regole con l’azione Pass per consentire il traffico da e verso reti attendibili.

Il blocco delle richieste DNS in uscita è una strategia comune per verificare che il traffico DNS venga risolto solo dai resolver locali, come il server DNS o il resolver Route 53. È possibile utilizzare queste regole per impedire il traffico in entrata alle risorse ospitate da VPC, come ulteriore livello di sicurezza oltre ai gruppi di sicurezza. Se un gruppo di sicurezza consente erroneamente l’accesso SMB a un file server da fonti esterne, Network Firewall eliminerà questo traffico in base a queste regole.

Anche se la policy DNS Firewall descritta i bloccherà le query DNS per piattaforme di condivisione non autorizzate, alcuni utenti potrebbero tentare di aggirare questo blocco modificando il file HOSTS sul proprio Amazon WorkSpace . Per eliminare questo rischio, è possibile aggiungere una regola di dominio al criterio del firewall per bloccare i domini box.com, dropbox.com e sharefile.com, come mostrato nella Figura 5.

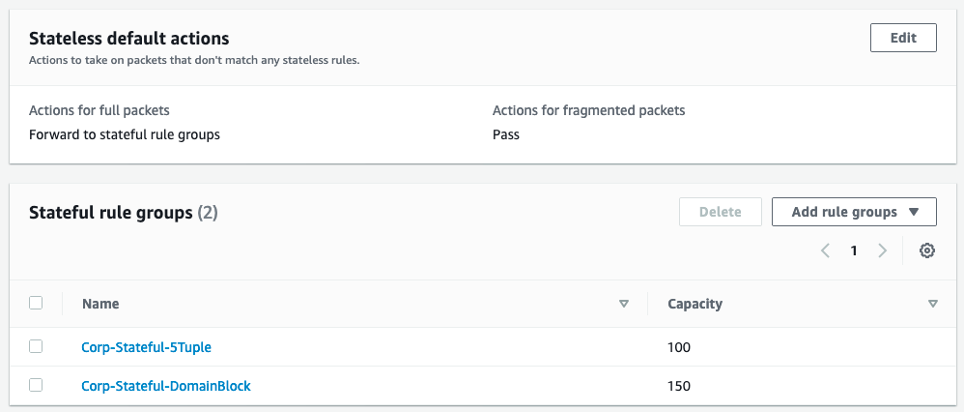

Configurare la politica del firewall

È possibile utilizzare criteri firewall per collegare gruppi di regole stateless e stateful a un singolo criterio utilizzato da uno o più firewall di rete. Per completare questa operazione, è necessario collegare i propri gruppi di regole a questo criterio e impostare le azioni stateless predefinite preferite. Le azioni stateless predefinite verranno applicate a tutti i pacchetti che non corrispondono a un gruppo di regole stateless all’interno della policy. È possibile scegliere azioni separate per pacchetti completi e pacchetti frammentati, a seconda delle proprie esigenze, come mostrato nella Figura 6.

È possibile scegliere di inoltrare il traffico da elaborare da qualsiasi gruppo di regole con stato collegato al criterio del firewall. Per ignorare qualsiasi gruppo di regole stateful, bisogna selezionare l’opzione “Ignore”.

Per creare un criterio firewall (console)

- Aprire la console Amazon VPC .

- Nel riquadro di navigazione, in AWS Network Firewall , scegliere “Firewall policies”.

- Scegliere “Create firewall policy”.

- Immettere un nome e una descrizione per la politica.

- Scegli “Add rule groups”.

- Seleziona le azioni predefinite senza stato che desideri utilizzare.

- Per qualsiasi gruppo di regole stateless o stateful, scegli “Add rule groups” per aggiungere i gruppi di regole che desideri utilizzare.

- (Facoltativo) Aggiungi tag.

- Scegli “Create firewall policy”.

Configurare un firewall di rete

La configurazione del firewall di rete richiede di collegare il firewall a un VPC e selezionare almeno una sottorete.

Per creare un firewall di rete (console)

- Apri la console Amazon VPC .

- Nel riquadro di navigazione, in AWS Network Firewall, scegliere “Firewall”

- Scegli “Create firewall” .

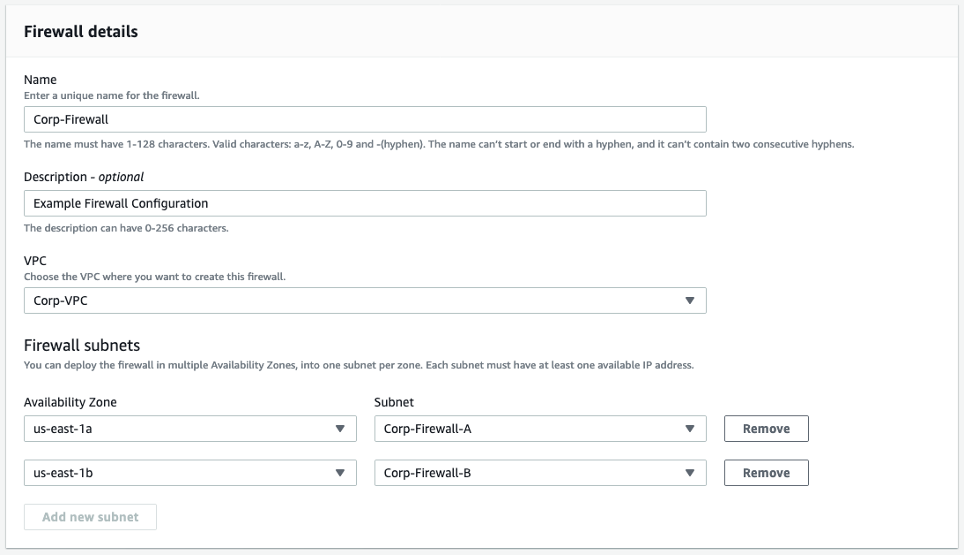

- In “Firewall details”, procedi come segue:

- Immettere un nome per il firewall.

- Selezionare il VPC.

- Selezionare una o più zone di disponibilità e sottoreti, secondo necessità.

- In “Associated firewall policy”, procedere come segue:

- Scegliere “Associate an existing firewall policy”.

- Seleziona il criterio del firewall.

- (Facoltativo) Aggiungi tag.

- Scegli “Create firewall”.

Nella figura 7, due sottoreti in zone di disponibilità separate vengono utilizzate per il firewall di rete per fornire un’elevata disponibilità.

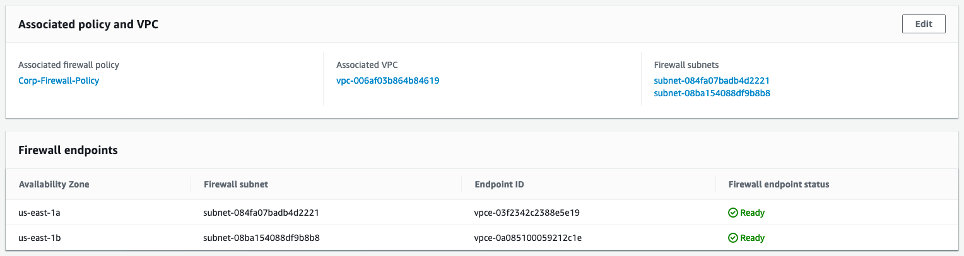

Dopo che il firewall è pronto, sarà possibile vedere gli ID degli endpoint del firewall, come mostrato nella Figura 8. Gli ID degli endpoint sono necessari quando si aggiornano le tabelle di route VPC.

È possibile configurare log di avviso, log di flusso o entrambi da inviare ad Amazon S3 , gruppi di log di CloudWatch o Kinesis Data Firehose . Gli amministratori configurano la registrazione degli avvisi per creare avvisi proattivi e la registrazione del flusso da utilizzare nella risoluzione dei problemi e nell’analisi.

Completare la configurazione

Dopo che il firewall è stato creato, l’ultimo passaggio per completare la configurazione consiste nell’aggiornare le tabelle di route del VPC. Per completare l’operazione, bisogna aggiornare il routing nel VPC per instradare il traffico attraverso i nuovi endpoint del firewall di rete e aggiornare la tabella di routing delle sottoreti pubbliche per indirizzare il traffico all’endpoint del firewall nella stessa zona di disponibilità. Aggiornare la route del gateway Internet è fondamentale per indirizzare il traffico agli endpoint del firewall nella zona di disponibilità corrispondente per le sottoreti pubbliche. Questi percorsi sono mostrati nella Figura 9.

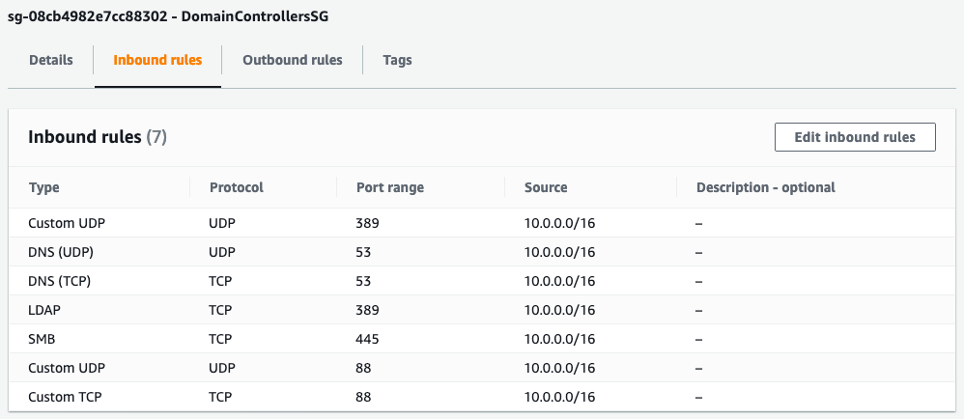

In questa architettura di esempio, gli utenti di Amazon WorkSpaces sono in grado di connettersi direttamente tra la sottorete privata 1 e la sottorete privata 2 per accedere alle risorse locali. I gruppi di sicurezza e l’autenticazione di Windows controllano l’accesso da WorkSpaces ai carichi di lavoro ospitati da EC2 come Active Directory, file server e applicazioni SQL. Ad esempio, i controller di dominio Microsoft Active Directory vengono aggiunti a un gruppo di sicurezza che consente le porte in entrata 53, 389 e 445, come mostrato nella Figura 10.

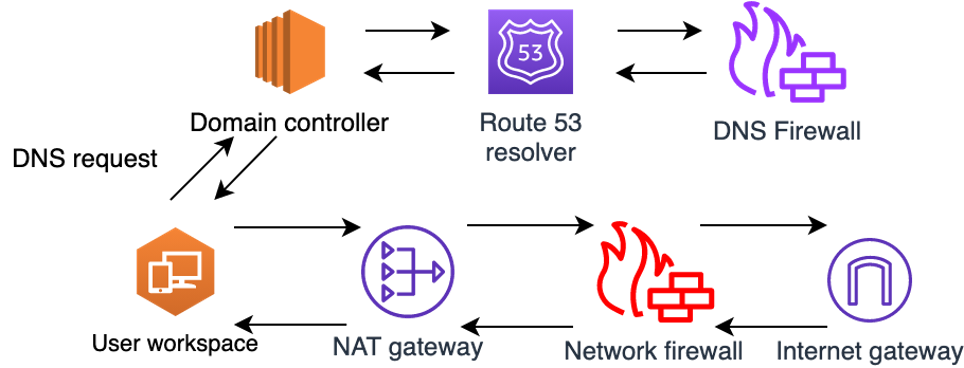

Il traffico da WorkSpaces risolverà prima le richieste DNS utilizzando il controller di dominio di Active Directory. Il controller di dominio utilizza il resolver Route 53 locale come server di inoltro DNS, protetto da DNS Firewall. Il traffico di rete scorre quindi dalla sottorete privata al gateway NAT, attraverso il firewall di rete al gateway Internet. Il traffico di risposta ritorna dal gateway Internet al firewall di rete, quindi al gateway NAT e infine all’area di lavoro dell’utente. Questo flusso di lavoro è mostrato nella Figura 11.

Se un utente tenta di connettersi a risorse Internet bloccate, come box.com, una botnet o un dominio malware, ciò risulterà in una risposta NXDOMAIN da DNS Firewall e la connessione non procederà oltre. Questo flusso di traffico bloccato è mostrato nella Figura 12.

Se un utente tenta di avviare una richiesta DNS a un server DNS pubblico o tenta di accedere a un file server pubblico, ciò risulterà in un’interruzione della connessione da parte di Network Firewall. Il traffico fluirà come previsto dall’area di lavoro dell’utente al gateway NAT e dal gateway NAT al firewall di rete, che controlla il traffico. Il firewall di rete, quindi, interrompe il traffico quando corrisponde a una regola con l’azione di rilascio o blocco, come mostrato nella Figura 13. Questa configurazione aiuta a garantire che le risorse private utilizzino solo server DNS e risorse Internet approvati. Network Firewall bloccherà i domini non approvati e i protocolli con restrizioni che utilizzano regole standard.

È necessario prestare particolare attenzione nell’associare una tabella di instradamento al gateway Internet per instradare il traffico della sottorete privata agli endpoint del firewall; in caso contrario, il traffico di risposta non tornerà alle tue sottoreti private. Il traffico verrà instradato dalla sottorete privata attraverso il gateway NAT nella sua zona di disponibilità. Il gateway NAT passerà il traffico all’endpoint del firewall di rete nella stessa zona di disponibilità, che elaborerà le regole e invierà il traffico consentito al gateway Internet per il VPC. Utilizzando questo metodo, è possibile bloccare il traffico di rete in uscita con criteri più avanzati di quelli consentiti dagli ACL di rete.

Conclusione

Amazon Route 53 Resolver DNS Firewall e AWS Network Firewall aiutano a proteggere i propri carichi di lavoro VPC ispezionando il traffico di rete e applicando regole di ispezione approfondita dei pacchetti per bloccare il traffico indesiderato. Questo articolo mostra come implementare il Network Firewall in un carico di lavoro desktop virtuale che si estende su più zone di disponibilità, distribuire un firewall di rete e aggiornare le tabelle di route VPC. Questa soluzione può aiutare ad aumentare la sicurezza dei propri carichi di lavoro in AWS.