F-Secure ha reso noto che i suoi esperti di cyber security hanno scoperto un punto debole nei computer moderni. Gli attaccanti informatici possono sfruttare questo punto debole per rubare le chiavi di crittografia e altre informazioni sensibili.

A seguito della scoperta, i ricercatori di F-Secure hanno avvertito i vendor di questi dispositivi e gli utenti. Le attuali misure di sicurezza non sono sufficienti per proteggere i dati in notebook smarriti o rubati.

Sottolinea F-Secure che gli attaccanti hanno bisogno di avere accesso fisico al computer per poter approfittare di questa vulnerabilità. Ma una volta ottenuto l’accesso fisico, un criminale può sferrare con successo l’attacco in circa 5 minuti. È questo il preoccupante allarme che lancia Olle Segerdahl, Principal Security Consultant di F-Secure.

I rischi di un attacco cold boot

La vulnerabilità scoperta da F-Secure consente di sferrare un attacco cold boot, attacco noto agli hacker dal 2008. Si forza la macchina a spegnersi agendo sul pulsante del dispositivo, evitando che segua quindi il processo normale di spegnimento. Dopodiché si recuperano i dati che rimangono accessibili per breve tempo nella RAM dopo che l’alimentazione è cessata.

I moderni laptop sovrascrivono la RAM per prevenire nello specifico che gli attaccanti utilizzino attacchi cold boot per rubare dati. Tuttavia, Segerdahl e il suo team hanno scoperto un modo per disabilitare il processo di sovrascrittura. E pertanto rimettere in gioco il vecchio attacco cold boot.

I moderni laptop sovrascrivono la RAM per prevenire nello specifico che gli attaccanti utilizzino attacchi cold boot per rubare dati. Tuttavia, Segerdahl e il suo team hanno scoperto un modo per disabilitare il processo di sovrascrittura. E pertanto rimettere in gioco il vecchio attacco cold boot.

“Serve aggiungere qualche step rispetto al classico attacco cold boot, ma è efficace contro tutti i notebook moderni che abbiamo testato. E dal momento che questo tipo di minaccia è rilevante primariamente in scenari in cui i notebook vengono rubati o presi illecitamente, un attaccante avrà tutto il tempo necessario per eseguire l’attacco” ha precisato ancora Segerdahl.

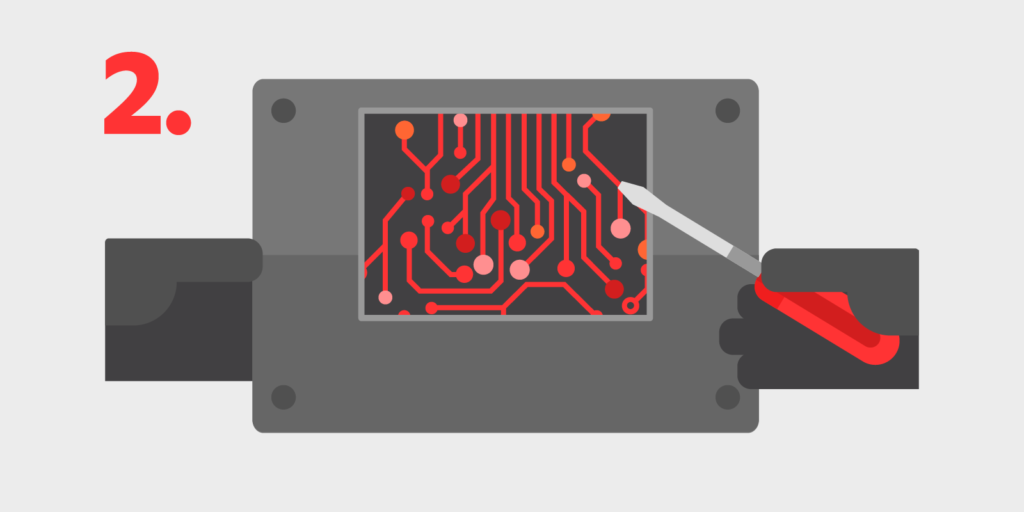

L’attacco sfrutta il fatto che le impostazioni del firmware che governano il comportamento del processo di avvio non sono protette contro la manipolazione di un attaccante fisico. Con un semplice strumento hardware, un attaccante può riscrivere il chip della memoria non-volatile che contiene queste impostazioni, disabilitare la sovrascrittura della memoria e abilitare il riavvio tramite dispositivi esterni. L’attacco cold boot può quindi essere eseguito avviando un programma speciale da una chiavetta USB.

L’attacco sfrutta il fatto che le impostazioni del firmware che governano il comportamento del processo di avvio non sono protette contro la manipolazione di un attaccante fisico. Con un semplice strumento hardware, un attaccante può riscrivere il chip della memoria non-volatile che contiene queste impostazioni, disabilitare la sovrascrittura della memoria e abilitare il riavvio tramite dispositivi esterni. L’attacco cold boot può quindi essere eseguito avviando un programma speciale da una chiavetta USB.

I consigli di F-Secure su come proteggersi

“Poiché questo attacco funziona nei confronti dei notebook usati nelle aziende, non esiste per le organizzazioni un modo affidabile per sapere che i loro dati sono al sicuro se un computer scompare. E dato che il 99% dei computer aziendali conterranno informazioni come le credenziali di accesso alle reti aziendali, ciò offre agli attaccanti un modo affidabile e consistente per compromettere le aziende – ha aggiunto Segerdahl -. Non c’è una soluzione semplice per questo problema, quindi è un rischio che le aziende dovranno affrontare da sole”.

Segerdahl ha condiviso la ricerca del suo team con Intel, Microsoft e Apple per aiutare l’industria dei PC a migliorare la sicurezza dei prodotti attuali e futuri.

Segerdahl ha condiviso la ricerca del suo team con Intel, Microsoft e Apple per aiutare l’industria dei PC a migliorare la sicurezza dei prodotti attuali e futuri.

Ma Segerdahl non si aspetta una soluzione immediata o in tempi brevi dall’industria. Quindi raccomanda alle aziende di prepararsi a questo tipo di attacchi. Un modo consiste nel configurare i notebook affinché si spengano automaticamente o si ibernino, invece di entrare nella modalità sleep. E richiedere che gli utenti inseriscano il PIN Bitlocker ogni volta che Windows riparte o si ripristina.

Formare i dipendenti, specialmente gli executive e chi viaggia, sugli attacchi cold boot e minacce simili è altrettanto importante. E i dipartimenti IT dovrebbero avere un piano di risposta agli incidenti (incident response) per affrontare i casi in cui i notebook vengano persi.

“Una rapida risposta che evita l’accesso alle credenziali renderà i notebook che vengono rubati di minor valore per gli attaccanti. I team di IT security e incident response dovrebbero provare questo scenario e assicurarsi che i dipendenti dell’azienda sappiano notificare immediatamente all’IT se un dispositivo viene perso o rubato.” È quanto suggerisce Segerdahl. “La pianificazione di questi eventi è una pratica migliore rispetto all’assunzione che i dispositivi non possano essere fisicamente compromessi dagli hacker, perché ovviamente non è così.”

“Una rapida risposta che evita l’accesso alle credenziali renderà i notebook che vengono rubati di minor valore per gli attaccanti. I team di IT security e incident response dovrebbero provare questo scenario e assicurarsi che i dipendenti dell’azienda sappiano notificare immediatamente all’IT se un dispositivo viene perso o rubato.” È quanto suggerisce Segerdahl. “La pianificazione di questi eventi è una pratica migliore rispetto all’assunzione che i dispositivi non possano essere fisicamente compromessi dagli hacker, perché ovviamente non è così.”

Ulteriori approfondimenti

Microsoft ha aggiornato questa pagina di supporto a seguito della ricerca di Segerdahl.

L’articolo sul blog F-Secure, contenente anche il link a un video che mostra l’attacco, è accessibile a questo indirizzo.