Tra dicembre 2022 e gennaio 2023, i ricercatori di Proofpoint hanno identificato un aumento dell’uso di documenti Microsoft OneNote per distribuire malware agli utenti. In particolare, i cybercriminali hanno sfruttato OneNote, un taccuino digitale creato da Microsoft e disponibile tramite la suite di prodotti Microsoft 365, per diffondere il loro malware in documenti con estensione .one, tramite allegati email e URL.

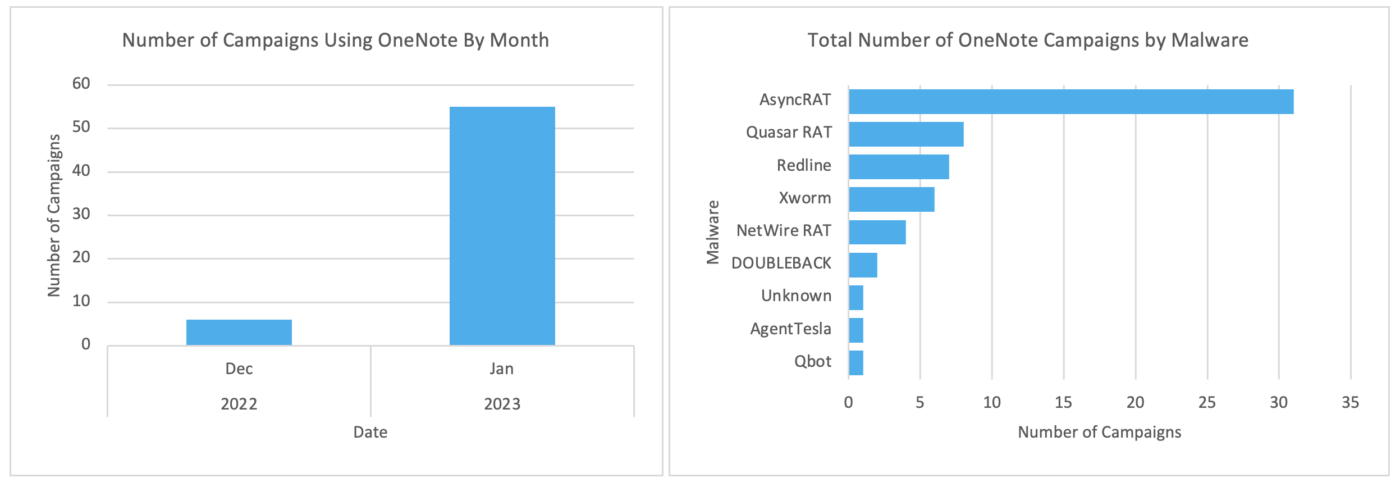

Già nel dicembre scorso, Proofpoint ha osservato sei campagne che utilizzavano gli allegati di OneNote per distribuire il malware AsyncRAT. Successivamente, a gennaio 2023, Proofpoint ha ne ha rilevate più di 50 che hanno consegnato diversi payload di malware, tra cui AsyncRAT, Redline, AgentTesla e DOUBLEBACK. In particolare, il broker di accesso TA577 ha iniziato a utilizzare documenti OneNote per consegnare Qbot alla fine di gennaio 2023 con campagne che comprendevano più mittenti e soggetti, caratterizzate da targeting e volume diversi.

Sebbene si sia registrato un aumento di questo genere di attività, il suo utilizzo è insolito, sottolinea Proofpoint. In base alle caratteristiche delle campagne passate, si ritiene che i cybercriminali – dopo aver sperimentato diversi tipi di allegati – abbiano adottato più spesso OneNote per aggirare il rilevamento. Da quando Microsoft ha iniziato a bloccare le macro per impostazione predefinita nel 2022, gli attori delle minacce hanno sperimentato molte nuove tattiche, tecniche e procedure (TTP), tra cui l’uso di tipi di file precedentemente osservati di rado, come i dischi rigidi virtuali (VHD), l’HTML compilato (CHM) e ora OneNote (.one).

Come spiegano i ricercatori di Proofpoint: “Da mesi i criminali informatici stanno testando nuove tattiche, tecniche e procedure (TTP) per diffondere malware via email. La nostra ricerca mostra che queste recenti attività utilizzano documenti Microsoft OneNote per diffondere il loro contenuto dannoso, un metodo che cerca di aggirare in modo creativo i rilevamenti da parte di antivirus esistenti. Vale la pena notare che, affinché l’infezione abbia successo, l’utente deve interagire con il documento OneNote e ignorare gli avvisi che indicano che il contenuto potrebbe essere dannoso. In base all’aumento dell’uso di OneNote nelle campagne e alla diversità dei payload, è probabile che in futuro vedremo più attori adottare metodi simili nelle campagne”.

La tecnica potrebbe essere efficace per un determinato periodo di tempo. Al momento dell’analisi, diversi campioni di malware OneNote osservati da Proofpoint non sono stati rilevati da numerosi fornitori di antivirus su VirusTotal. Proofpoint continua a valutare questi cluster di attività e non li attribuisce a uno specifico attore di minacce noto.

I dettagli delle campagne OneNote

Le campagne email che utilizzano OneNote per la distribuzione di malware presentano caratteristiche simili, spiega Proofpoint. Sebbene gli argomenti dei messaggi e i mittenti varino, quasi tutte utilizzano messaggi unici per distribuire il malware e non il thread hijacking. I messaggi contengono allegati di file OneNote con temi tra cui fatture, rimesse, spedizioni e argomenti stagionali come il bonus natalizio. A metà gennaio 2023, i ricercatori di Proofpoint hanno osservato attori che si avvalgono di URL per consegnare allegati OneNote che utilizzano gli stessi TTP per l’esecuzione di malware. Questo include una campagna TA577 del 31 gennaio scorso.

I documenti OneNote contengono file incorporati, spesso nascosti dietro una grafica che sembra un pulsante. Quando l’utente fa doppio clic sul file, viene lanciato un avviso. Se fa clic su continua, viene eseguito il file, che può essere costituito da diversi tipi di eseguibili, file di collegamento (LNK) o di script come applicazioni HTML (HTA) o di script Windows (WSF).

Il numero di campagne che utilizzano allegati OneNote è aumentato in modo significativo tra dicembre 2022 e il 31 gennaio 2023. Inoltre, a dicembre Proofpoint ha osservato campagne OneNote solo con AsyncRAT , mentre a gennaio sono stati individuati altri sette payload malware: Redline, AgentTesla, Quasar RAT, XWorm, Netwire, DOUBLEBACK e Qbot. Le campagne hanno preso di mira organizzazioni di tutto il mondo, comprese Nord America ed Europa.

Ulteriori dettagli sulle campagne identificate da Proofpoint sono disponibili sul sito della società di cybersecurity.