La rivoluzione DevOps ha portato a una maggiore adozione di strumenti come Kubernetes. I moderni toolkit di sviluppo software permettono agli sviluppatori di costruire, distribuire e scalare le applicazioni in modo semplice e coerente, mantenendo un registro di tutte le configurazioni come codice.

Di contro, abbiamo raggiunto il punto in cui, come risultato di alcune significative violazioni dei dati, riconosciamo che la sicurezza non può e non dovrebbe essere un ripensamento, bensì è una considerazione importante di per sé e nella prospettiva integrata dell’intero ciclo di sviluppo. Questo ha portato a una maggiore attenzione su come deve essere lo sviluppo di software sicuro e nativo del cloud.

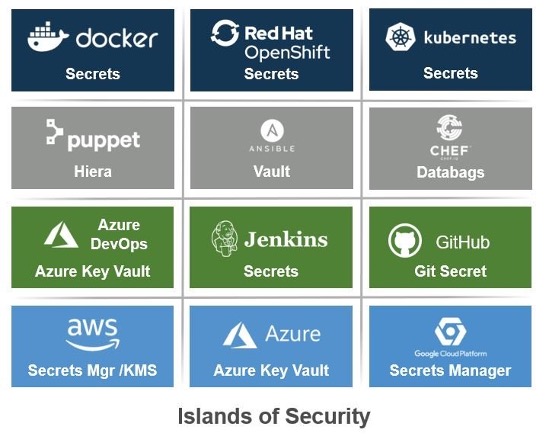

Poiché all’inizio di DevOps la perdita di dati era frequente, spesso a causa di una cattiva gestione delle credenziali, molti degli strumenti nati successivamente dispongono di sistemi per la gestione dei segreti.

Quando si utilizzano più strumenti per realizzare, distribuire, configurare e mantenere le applicazioni e ognuno di questi ha i propri meccanismi per la gestione delle politiche di sicurezza e il controllo degli accessi, si finisce per avere quelle che Cyberark definisce “isole di sicurezza”.

Secondo lo specialista di cybersecuirty un’isola di sicurezza è uno strumento o una piattaforma che dispone dei propri componenti di sicurezza integrati (che gestiscono i segreti, il controllo degli accessi, l’audit, la conformità), ma che non facilita l’interoperabilità con altri strumenti e/o l’aggregazione di politiche di sicurezza, gestione e dati di audit.

Quindi un’isola di sicurezza è un sottosistema isolato che rende più difficile la gestione della sicurezza del sistema nel suo complesso. Questo avviene quando uno strumento non ha caratteristiche di protezione ben progettate, come il controllo degli accessi con granularità fine o l’audit dettagliato delle transazioni. Potrebbe non memorizzare in modo sicuro i dati a riposo o non essere progettato per l’interoperabilità.

Qualunque sia la causa, il risultato è lo stesso: l’implementazione della protezione per la suite di strumenti associati alle isole di sicurezza deve avvenire in modo frammentario e senza alcuna supervisione centralizzata.

Quando i sistemi sono impostati con isole di sicurezza, si soffre di una mancanza di audit consolidato e di controllo degli accessi ed è difficile delegare i diritti opportuni per gestire i sottosistemi in modo standardizzato.

Manca inoltre una visione centralizzata dell’intero panorama della security, il che rende difficoltosa la gestione su larga scala e/o in scenari ed architetture complesse (o anche solo eterogenee, che oggigiorno sono la norma).

Le pipeline che abbiamo creato sono progettate per migliorare il flusso e la velocità e permetterci di rilasciare il nostro codice, ma non sempre tenendo a mente la sicurezza. I vantaggi di questi sistemi interconnessi sono reali ed è comune e comprensibile che si finisca col disporre di suite di strumenti disparati. Tuttavia, possiamo migliorare l’esperienza della loro gestione se adottiamo una tecnologia che ci permetta di collegarli tra loro.

Eliminare le isole di sicurezza

Quindi, come eliminare le isole di sicurezza e integrare gli strumenti in modo da collegarli con i sistemi consolidati?

Quando si applica un approccio centralizzato e omogeneo (senza isole di sicurezza) si ottiene il vantaggio di un unico audit, un controllo degli accessi e un’amministrazione consolidati in modo coerente. È più facile delegare ruoli e privilegi nonché gestirli su larga scala con il beneficio di una visione centralizzata della sicurezza e di come le singole macchine e servizi interagiscono tra loro.

Per gestire l’accesso privilegiato per le applicazioni durante tutto il ciclo di vita dello sviluppo del software, è necessario un sistema che consenta di servire e proteggere l’intera infrastruttura, dichiarare chi e cosa può accedere a quali risorse, controllare tutte le connessioni che vengono effettuate e monitorare i comportamenti inusuali.

In pratica, secondo Cyberark, il sistema che si utilizza per la gestione centralizzata dell’accesso privilegiato alle applicazioni deve consentire:

- Automazione della concessione dell’identità della macchina alle applicazioni e ai processi (come i server CI)

- Distribuzione delle applicazioni in modo che siano pronte ad autenticarsi senza soluzione di continuità con le risorse di cui hanno bisogno

- Gestione centralizzata del controllo degli accessi

- Riduzione delle complessità per gli sviluppatori al fine di eliminare lo shadow IT.