Ancora oggi, la sicurezza rimane spesso uno quegli argomenti dove fino a quando un soggetto non viene colpito in prima persona, fatica a maturare una reale percezione del problema e dei rischi annessi. L’aspetto meno rassicurante, non solo dove si parla di singoli utenti, ma anche in relazione alle aziende. Ancora peggio, i due punti di vista sono ormai tra loro collegati e la violazione di un dispositivo consumer diventa facilmente la porta d’accesso a un sistema aziendale. Come se non bastasse, non è necessariamente la scarsa conoscenza il problema principale. Considerazioni probabilmente scontate per i più esperti tra gli addetti ai lavori. Lo scenario inquadrato dal del Global Threat Report 2023 di CrowdStrike rivela però quanto sia ancora necessario intervenire su informazione e sensibilizzazione per non rendere vano il lavoro degli esperti di sicurezza IT. Anche se non tutti possono chiamarsi fuori da responsabilità

«Effettivamente c’è ancora tantissima strada da fare – conferma Luca Nilo Livrieri, senior manager, sales engineering – Southern Europe dell’azienda -. Una volta si diceva che il problema era fra la tastiera e la sedia, ma adesso gli hacker colpiscono anche utenti molto smart».

Sicuramente gli attacchi sono sempre più sofisticati, mettendo a rischio anche i più attenti e preparati. Dall’altra la superficie esposta si è allargata al punto da rendere molto più facile scovare un punto debole in sistemi sempre più connessi. «Pensiamo a come possa essere presa di mira una filiera o un accesso di terze parti – prosegue Livrieri. Se si impatta il fronte di un fornitore che considero sicuro, in quel caso anche l’utente un po’ più preparato non riesce a fare nulla».

Questo non impedisce di richiamare l’attenzione su alcuni aspetti per certi versi banali. «In molti attacchi che vanno a buon fine, si sfruttano ancora vulnerabilità note da anni perché banalmente non sono state applicate le patch – puntualizza Livreri -. È certamente un tema noto da anni, ma nonostante questo non c’è tutta la consapevolezza necessaria».

Attacchi senza frontiere

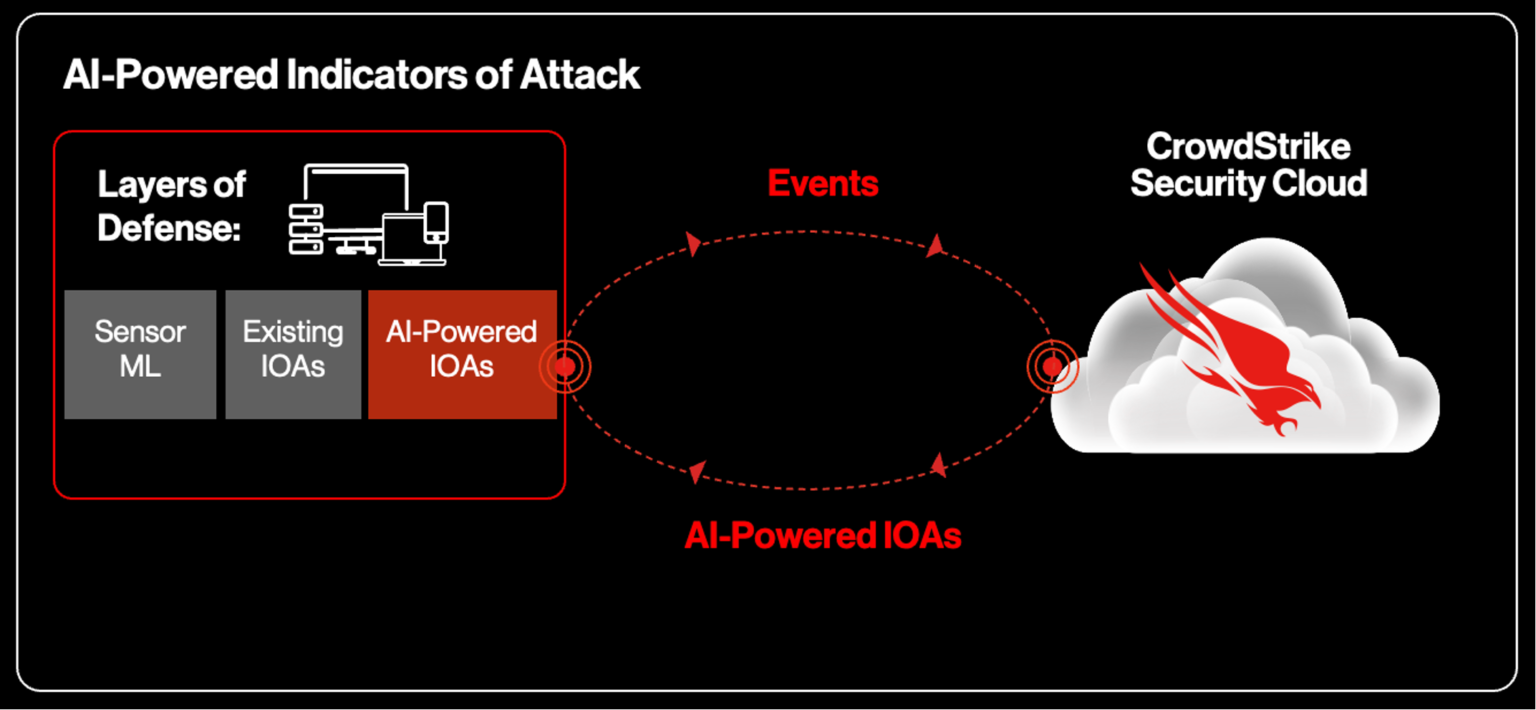

I risultati della nona edizione del rapporto CrowdStrike sono al tempo stesso chiari e preoccupanti. Il 71% degli attacchi rilevati erano privi di malware (rispetto al 61% del 2021), mentre le intrusioni interattive (attività di hands-on keyboard) sono aumentate del 50% nel 2022.

Questo sottolinea come le modalità siano sempre più sofisticate e tentino in misura sempre maggiore di aggirare la protezione dell’antivirus, riuscendo a superare le difese create dalle macchine.

In particolare, tra gli obiettivi prende quota il furto di identità, con un aumento del 112% anno su anno degli annunci di access broker sul dark-web, dimostrazione appunto del valore e della domanda di credenziali nell’economia sommersa.

Più prevedibile invece la crescita nell’utilizzo del cloud per gestire le operazioni dei malintenzionati, prima conseguenza della maggior superficie raggiungibile dalla singola macchina o account violato. Praticamente raddoppiati, con un +95%. Ancora peggio, il numero di casi che coinvolgono autori delle minacce cloud-focused, quasi triplicato rispetto all’anno precedente.

Identità al centro del mirino

Il singolo utente resta il punto debole preferito per chi vuole sferrare un attacco, e da lì accedere a tutti i relativi sistemi connessi. Spesso, la risposta migliore viene indicata nell’autenticazione a due fattori, non a caso diventata in molti casi la regola. Come prevedibile però, esistono già contromisure.

«La nuova tendenza è proprio essere in grado di rubare l’autenticazione a due fattori. A partire dal social engineering, c’è un importante aumento del vishing, fino ad arrivare a tecniche più avanzate proprio di SMS Sim Swapping, cioè clonare per intero un profilo».

C’è anche un altro aspetto da considerare, emerso più dall’esperienza CrowdStrike che dallo studio in esame. Tra gli utenti, l’autenticazione su più livelli sta infondendo un rischioso senso di sicurezza. Combinata a una dose fisiologica di fatalità e la percezione di essere adeguatamente protetti dall’azienda o dal fornitore dei servizi, si arriva per assurdo a un aumento dell’esposizione.

«Certamente, non tutti gli attaccanti riescono a superare l’autenticazione a due fattori. È però chiaro come sia uno degli aspetti a cui prestare maggiore attenzione. Anche perché, un’altra tecnica citata nel report, è proprio la Multi factor autenthication fatigue, cioè come alcune volte gli hacker riescono effettivamente a simulare autenticazioni».

Una delle vie più battute passa per lo spacciarsi un customer care di aziende rinomate, con la richiesta di inviare, o rispondere, a un SMS in realtà ingannevole. Se non di inoltrare quello ricevuto con il codice OPT o simili.

I numeri dei pericoli

Negli ultimi anni, soprattutto sui canali di informazione generalisti, la sicurezza IT è stata associata soprattutto ai ramsonware. In realtà, nonostante secondo CrowdStrike il 2022 registri una crescita del 20%, l’accesso diretto ai soldi non sembra essere la minaccia principale. Per esempio, lo spionaggio Cina-Nexus è aumentato in tutti i settori industriali a livello globale e in venti regioni geografiche monitorate da CrowdStrike Intelligence. Una dimostrazione di quanto Pechino rappresenti effettivamente una minaccia.

Altro aspetto importante, i tempi degli attacchi si accorciano. Il breakout medio dell’eCrime è infatti di 84 minuti. Un calo rispetto ai 98 minuti del 2021, a dimostrazione dell’attuale velocità degli autori delle minacce.

Interessante anche verificare come alla fine dei conti l’impatto informatico della guerra Russia-Ucraina si riveli sopravvalutato, anche se non insignificante. Crescono in effetti gli attacchi con tattiche di raccolta di informazioni e anche ramsomware falsi, suggerendo l’intenzione del Cremlino di ampliare il target dei settori e delle regioni in cui le operazioni distruttive sono considerate politicamente rischiose. Con risultati tuttavia non allarmanti

Visibilità senza compromessi

Il problema, importante ribadire, non esclude nessuno. Confini aziendali sempre più per forza di cose aperti, supply chain, smart working e cloud, mettono qualunque connessione in grado di rivelarsi una porta di ingresso verso qualsiasi server.

«Il 69% delle organizzazioni ha avuto un attacco partito da una risorsa non conosciuta. Un primo passo importante è quindi guadagnare visibilità. Se non conosci, non puoi proteggere e quindi un’organizzazione può tutelarsi solo se è in grado di proteggere ogni asset».

A complicare ulteriormente lo scenario attuale inquadrato da CrowdStrike, hanno contributo due fattori. Il lockdown con relativa polverizzazione dei confini aziendali, ha comunque avuto anche il merito di portarla al centro dell’attenzione. Al quale si aggiunge IoT, dove al momento i controlli non possono essere eseguiti sui singoli punti terminali, ma possono spingersi fino al primo dispositivo a cui arriva la connessione.

«Se per la produttività e il benessere dei dipendenti è certamente un vantaggio, lo smart working non può essere fatto a discapito della sicurezza aziendale – conclude Luca Nilo Livrieri -. Moltissimi device usati non erano nemmeno asset aziendali usati al di fuori dell’ambiente di lavoro tradizionale, ma addirittura dispositivi privati su cui il controllo dell’installato o di quanto si faceva, era prossimo allo zero. D’altra parte, si trovano ancora aziende con utenti che insistono nel voler utilizzare il Mac personale, e senza la password di accesso».