Fra fine gennaio e inizio febbraio, a brevissima distanza, si sono susseguite due giornate a chiaro stampo cybersecurity, quella della data protection, rivolta prevalentemente a educare alla salvaguardia dei dati personali, e quella per rendere Internet un luogo più sicuro. Converremo che le giornate mondiali hanno un senso se i temi che dettano vengono colti e svolti non solamente per un giorno, ma quotidianamente.

Abbiamo quindi voluto simbolicamente far partire una call to action, rivolgendoci ad alcune aziende di riferimento sullo scenario italiano, spostando l’asticella un po’ più in alto.

Sappiamo, infatti, che il tema della protezione dati, non nuovo, vive da sempre un problema di attrattività all’interno delle aziende, che se non obbligate per legge, difficilmente fanno un passo più del richiesto per investire in sicurezza e in protezione dati.

Ma riteniamo che qualcosa stia cambiando, ma vogliamo dare una spinta in più nel fare proseliti, nel raccogliere adesioni, senza ambire a che siano entusiastiche

Ci siamo posti dunque nella posizione di capire come rendere la cybersecurity attraente in azienda, come lo sono le tecnologie smart sul piano personale.

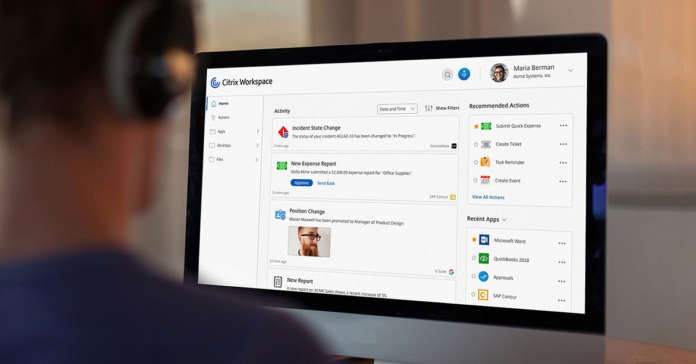

Così ci ha risposto Fabio Luinetti, Country Manager di Citrix.

Può la cybersecurity essere davvero smart nell’azienda di oggi?

La cybersecurity, nel contesto odierno, non soltanto può ma deve essere smart perché quando parliamo di sicurezza informatica parliamo in realtà di sicurezza tout-court, se consideriamo il numero di aziende oggi impegnate nel processo di trasformazione digitale. Ora, se in un’azienda sempre più distribuita il perimetro di sicurezza si allarga, è chiaro che il modello fino a ora utilizzato non è più adeguato. Una cybersecurity smart deve quindi innanzi tutto adottare un modello diverso, quello noto come zero trust, basato cioè su un approccio alla sicurezza di tipo contestuale, per garantire in maniera adattiva l’accesso agli utenti autorizzati che utilizzano pattern basati su identità, tempo, geo localizzazione e posizione del dispositivo.

Forte dell’analisi del comportamento dell’utente, il modello zero trust è in grado quindi di identificare immediatamente qualsiasi anomalia, il tutto senza ripercussioni sull’esperienza dell’utente, che è poi l’elemento fondamentale per parlare di cybersecurity smart.

Quali sono gli elementi tecnologici che lo consentono?

Un’architettura zero trust è senza dubbio il primo passo, perché protegge da tutti gli attacchi a livello di rete. Essa potrebbe però non essere sufficiente perché, come la sicurezza di un’abitazione migliora sensibilmente quando si installa un sistema di allarme e di video sorveglianza, questo non impedisce a un criminale di rompere una finestra e rubare tutto ciò che può, cercando di disattivare il sistema di allarme. Serve quindi andare oltre il network e prendere in considerazione la sicurezza delle applicazioni facendo attenzione non solo alle applicazioni in-house ma anche ai microservizi su cloud pubblico o ibrido.

Un altro mattone importantissimo per la sicurezza applicativa è la presenza di un Web Application Firewall (WAF) che dovrebbe operare in modo facile sia on-premise che nel cloud offrendo bassi tempi di latenza insieme a prestazioni elevate e garantendo al tempo stesso un’esperienza utente senza attriti, nonostante il monitoraggio continuo del livello di sicurezza svolto in background. un altro elemento di attenzione relativo alla superficie di attacco è rappresentato dalle Application Programming Interface (API) che, se prive di protezione o non sufficientemente protette, finiscono con il mettere i dati sensibili – e l’intera azienda in ultima analisi – a rischio.

Per un elevato livello di sicurezza delle API il primo passo è un monitoraggio che porti a scoprire API sconosciute (o shadow API) e un controllo sull’accesso in tutta l’azienda, utilizzando meccanismi di autenticazione standardizzati.

In un passo successivo, le API possono essere protette da eventuali abusi impostando limiti di chiamata. Dopo aver messo in sicurezza le applicazioni e le API, un’altra misura fondamentale è quella di eliminare i bot maligni, filtrando i bot in base al punteggio di reputazione, alla geo-localizzazione o alla cosiddetta impronta digitale dei bot, utilizzando parametri utili per distinguerli dalle persone e controllare eventuali anomalie nel loro comportamento. In questo modo sarà possibile garantire alla propria azienda una protezione davvero completa, e non limitata semplicemente alla parte più esterna.

Quali sono le iniziative organizzative da intraprendere per la cybersecurity smart?

L’obiettivo principale di ogni azienda deve essere in prima battuta quello di avere a disposizione una vista olistica sui sistemi, indispensabile per mantenere un comportamento di sicurezza omogeneo, anche negli ambienti più distribuiti. Il livello di sicurezza di un’azienda non è altro che quello rappresentato dall’anello più debole; ciascuna organizzazione, quindi, deve attuare una strategia zero trust completa per ridurre i rischi nel modo più efficace. Come sempre, la cosa migliore è essere proattivi e pensare alla sicurezza già in fase di progettazione, senza aspettare di correre ai ripari quando è già troppo tardi.

Infine, ma non per questo meno importante, rimane fondamentale la cultura aziendale in ambito sicurezza. E’ infatti imprescindibile lavorare su competenze e procedure che consentano a tutti i dipendenti di avere la giusta attenzione e sensibilità nell’operatività quotidiana, evitando tutti quei comportamenti che possono esporre l’azienda a problematiche legate alla sicurezza informatica.

E se davvero fosse smart, un euro speso in cybersecurity che rendimento avrebbe per l’azienda?

La sicurezza informatica di un’azienda coincide sempre di più con la sicurezza dell’azienda stessa. Il ritorno degli investimenti in sicurezza è in realtà pari al valore del bene che si vuole proteggere. Dato che, sempre più spesso, ciò che viene protetto sono le informazioni critiche e i dati sensibili dell’azienda, dobbiamo ricordare che la perdita di questi asset può anche compromettere del tutto un’attività. Senza contare l’inevitabile danno di immagine e di reputazione, un danno collaterale che richiede comunque di essere riparato, in un mercato in cui la reputazione è fondamentale per la fiducia del cliente.