RACK911 Labs, la divisione specializzata nell’individuare in modo proattivo vulnerabilità di sicurezza dei sistemi informatici della società di gestione e amministrazione di server Linux RACK911, ha messo a punto e descritto pubblicamente un metodo unico ma semplice per utilizzare junction di directory (in Windows) e symlink (in macOS e Linux) per trasformare quasi tutti i software antivirus in strumenti autodistruttivi.

Come la mettono giù gli esperti di cybersecurity di RACK911 Labs fa un certo effetto: il software antivirus dovrebbe proteggerci da pericolose minacce informatiche, ma cosa succede se tale protezione può essere disattivata silenziosamente prima che una minaccia sia neutralizzata?

E se tale protezione potesse essere manipolata per eseguire determinate operazioni sui file che consentirebbero al sistema operativo di essere compromesso o semplicemente reso inutilizzabile da un utente malintenzionato?

Un utente locale malintenzionato o un autore di malware, secondo i test condotti da RACK911 Labs, potrebbe essere in grado di eseguire una race condition (una condizione di corsa è un problema critico che si verifica quando due o più processi accedono a risorse condivise, in concorrenza) tramite una junction di directory (nell’ambiente Windows) o un collegamento simbolico (symlink, nei sistemi Linux e macOS), che sfrutta le operazioni sui file privileged per disabilitare il software antivirus o interferire con il sistema operativo per renderlo inutile.

L’annuncio pubblico di questo possibile exploit è di ora, ma la sua scoperta è avvenuta da tempo. RACK911 Labs ha reso noto di aver iniziato a informare i vendor nell’autunno del 2018 e di aver segnalato vulnerabilità di sicurezza che interessano, su tutte le principali piattaforme, tutti i più noti produttori di antivirus. Inoltre i ricercatori ritengono che ci possano essere ancora più prodotti, tra quelli meno noti, vulnerabili a questo tipo di attacchi.

Giunti alla primavera del 2020, afferma RACK911 Labs, ogni fornitore di antivirus contattato ha avuto almeno 6 mesi per correggere le vulnerabilità della sicurezza, e i ricercatori hanno ritenuto che fosse giunto il momento giusto per portare lo studio alla conoscenza al pubblico.

Gli antivirus trovati vulnerabili nei test, elencati da RACK911 Labs, sono i seguenti:

Per Windows: Avast Free Anti-Virus, Avira Free Anti-Virus, BitDefender GravityZone, Comodo Endpoint Security, F-Secure Computer Protection, FireEye Endpoint Security, Intercept X (Sophos), Kaspersky Endpoint Security, Malwarebytes for Windows, McAfee Endpoint Security, Panda Dome, Webroot Secure Anywhere.

Per macOS: BitDefender Total Security, Eset Cyber Security, Kaspersky Internet Security, McAfee Total Protection, Microsoft Defender (BETA), Norton Security, Sophos Home, Webroot Secure Anywhere.

Per Linux: BitDefender GravityZone, Comodo Endpoint Security, Eset File Server Security, F-Secure Linux Security, Kaspersy Endpoint Security, McAfee Endpoint Securit, Sophos Anti-Virus for Linux.

Quasi tutti i fornitori di antivirus citati da RACK911 Labs, aggiungono i ricercatori di cybersecurity, hanno già rilasciato patch correttive, ad eccezione di alcuni, che probabilmente rilasceranno le loro patch a breve. È quindi importante tenere aggiornato il proprio software antivirus.

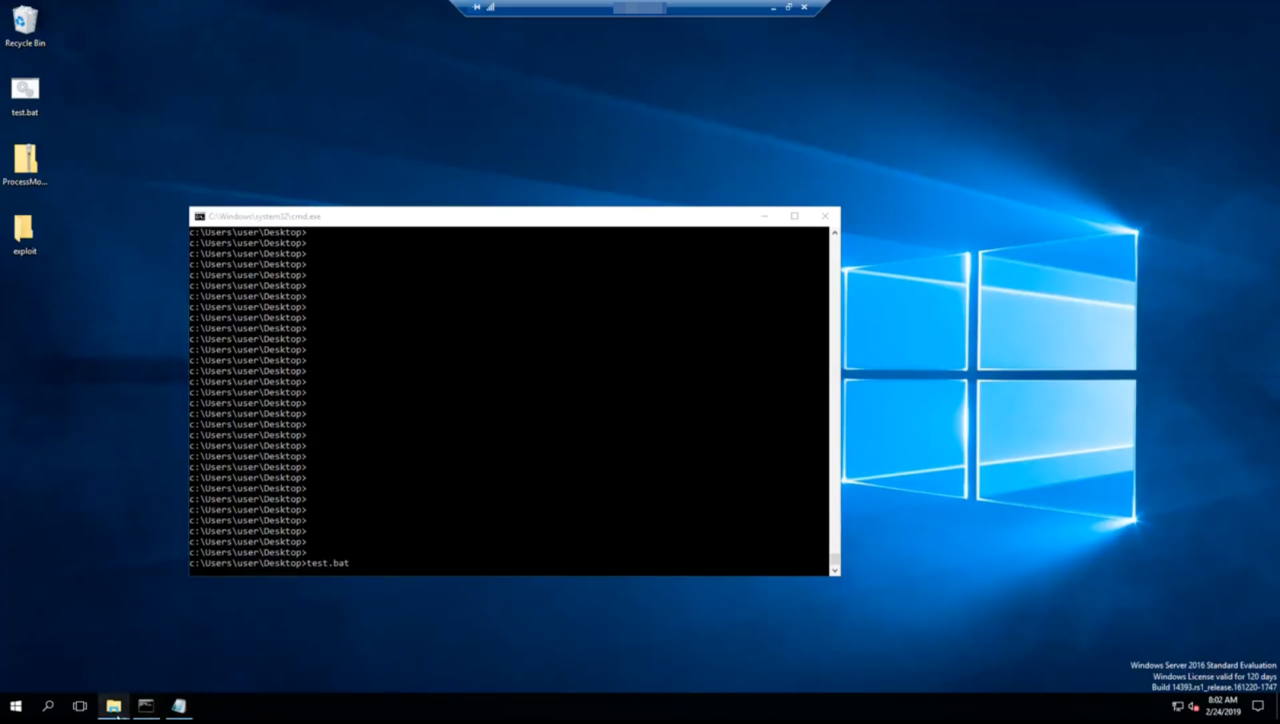

Come funziona l’exploit degli antivirus

A spiegarci questo scenario preoccupante è RACK911 Labs. La maggior parte dei software antivirus funziona in modo simile: quando un file sconosciuto viene salvato sull’hard drive, l’antivirus di solito esegue una scansione “in tempo reale” istantaneamente o entro un paio di minuti. Se il file sconosciuto è ritenuto una minaccia sospetta, il file verrà automaticamente messo in quarantena e spostato in una posizione sicura in attesa di ulteriori istruzioni da parte dell’utente o verrà semplicemente eliminato.

Data la natura del funzionamento del software antivirus, quasi tutte le applicazioni di questo tipo vengono eseguite in uno stato “privileged”, cioè con il massimo livello di autorizzazione all’interno del sistema operativo. Qui, secondo RACK911 Labs, si nasconde un difetto fondamentale, poiché le operazioni sui file vengono quasi sempre eseguite al massimo livello di privilegi, il che apre le porte a una vasta gamma di vulnerabilità di sicurezza e varie condizioni di “concorrenza”.

Ciò che la maggior parte dei software antivirus non riesce a prendere in considerazione, sempre secondo l’analisi di RACK911 Labs, è la piccola finestra temporale tra la scansione che rileva il file nocivo e l’operazione di pulizia che ha luogo immediatamente dopo.

Una directory junction è esclusiva di Windows e può collegare solo due directory: non può collegare i file e le directory devono essere locali al file system. Le junction di directory possono essere eseguite da qualsiasi utente e non richiedono privilegi di amministratore, cosa che le rende perfette per l’exploiting del software antivirus sul sistema operativo Windows.

Un collegamento simbolico o symlink (da “symbolic link”) è semplicemente un collegamento a un altro file. Si tratta essenzialmente di un file che punta a un altro file. È più comunemente usato in Linux e macOS, dove qualsiasi utente unprivileged può eseguirlo. RACK911 Labs fa notare che anche Windows è dotato di collegamenti simbolici, tuttavia per impostazione predefinita questi non possono essere eseguiti da un utente unprivileged, normale, e pertanto non funzioneranno nell’exploiting del software antivirus.

Nei test condotti su Windows, macOS e Linux, ha reso noto RACK911 Labs, i ricercatori di cybersecurity hanno dichiarato di essere stati in grado di eliminare facilmente file importanti relativi al software antivirus, che lo rendevano inefficace, e persino di eliminare file chiave del sistema operativo, cosa che avrebbe causato un danno significativo, tale da richiedere una re-installazione completa dell’OS.

Inoltre, sottolinea ancora RACK911 Labs, sfruttare queste falle si è rivelata un’operazione piuttosto banale e gli autori di malware esperti non avrebbero problemi ad attivare tali tattiche. La parte più difficile sarebbe capire quando eseguire la directory junction o il symlink, poiché basta un secondo troppo presto o troppo tardi perché l’exploit non funzioni più.

Tuttavia, un utente malintenzionato locale che prova a “scalare” i privilegi, secondo RACK911 Labs sarebbe in grado di capire i tempi corretti con poco sforzo e in alcuni dei software antivirus testati, il tempismo non è risultato importante.

Nel pubblicare e rendere nota la vulnerabilità, RACK911 Labs ha anche condiviso vari proof of concept sia in ambiente Windows che macOS e Linux.