Fra fine gennaio e inizio febbraio, a brevissima distanza, si sono susseguite due giornate a chiaro stampo cybersecurity, quella della data protection, rivolta prevalentemente a educare alla salvaguardia dei dati personali, e quella per rendere Internet un luogo più sicuro. Converremo che le giornate mondiali hanno un senso se i temi che dettano vengono colti e svolti non solamente per un giorno, ma quotidianamente.

Abbiamo quindi voluto simbolicamente far partire una call to action, rivolgendoci ad alcune aziende di riferimento sullo scenario italiano, spostando l’asticella un po’ più in alto.

Sappiamo, infatti, che il tema della protezione dati, non nuovo, vive da sempre un problema di attrattività all’interno delle aziende, che se non obbligate per legge, difficilmente fanno un passo più del richiesto per investire in sicurezza e in protezione dati.

Ma riteniamo che qualcosa stia cambiando, ma vogliamo dare una spinta in più nel fare proseliti, nel raccogliere adesioni, senza ambire a che siano entusiastiche

Ci siamo posti dunque nella posizione di capire come rendere la cybersecurity attraente in azienda, come lo sono le tecnologie smart sul piano personale.

Così ci ha risposto Luca Martelli, CISO Office and Cloud Security Leader, Oracle Emea.

Può la cybersecurity essere davvero smart nell’azienda di oggi?

Smart: rapida, abile, brillante, intelligente. Tutti aggettivi che si adattano perfettamente al tipo di security di cui abbiamo necessità per programmi cyber resilienti e moderni. Ottenere e soprattutto mantenere un alto indice di fiducia digitale (o digital trust) risulta vitale per la competitività e in taluni casi per la sopravvivenza delle aziende, soprattutto negli ultimi due anni da quando la nostra quotidianità – dal lavoro alle attività di consumo – si è trasferita online per buona parte.

La protezione delle informazioni personali è un aspetto così importante che dal 2006 viene celebrata simbolicamente con la giornata del #DataProtectionDay che ricorre ogni anno il 28 gennaio. Nel 2021 l’Italia si è dimostrata in debito d’ossigeno riconfermando il podio per volume di multe (47 milioni di euro) e il primato per il numero di multe (una ogni 4 giorni lavorativi) (fonte enforcementtracker.com).

Un segnale chiaro ed evidente che i programmi cyber non sono stati in grado di reggere il passo e richiedono un continuo ammodernamento e un approccio differente soprattutto nelle seguenti aree: security delle applicazioni, con l’accelerazione nello sviluppo di nuovi servizi digitali che ha spesso visto la sicurezza messa in secondo piano in termini di priorità o sottovalutata; configurazioni errate da parte degli operatori di database e infrastrutture; vulnerabilità ben note, non risolte tempestivamente, come log4j; attacchi ransomware.

Cybersecurity first, ovvero la sicurezza informatica prima di tutto, è un concetto che Oracle sostiene da tempo nella progettazione, sviluppo e rilascio di tutte le proprie tecnologie e anche nelle soluzioni architetturali che mette a disposizione dei propri clienti. Sia in un contesto tradizionale (on premise), ma ovviamente e soprattutto cloud, multi-cloud e ibrido. Per realizzare un programma cyber smart ognuno deve fare la propria parte: sono richiesti sia interventi tecnologici, sia organizzativi.

Quali sono gli elementi tecnologici che lo consentono?

La cybersecurity può essere davvero smart grazie all’utilizzo del cloud infrastrutturale di Oracle come piattaforma di modernizzazione e di miglioramento anche degli aspetti di security. In Oracle desideriamo che ogni azienda sfrutti l’agilità, la flessibilità e la scalabilità del cloud senza compromettere i propri dati o i dati dei propri clienti. In questo senso, grazie alle nostre soluzioni le aziende incrementano i propri standard di security beneficiando di un insieme di funzionalità cybersec native, sempre attive (per esempio encription ubiquitos), con controlli e azioni di bonifica e remediation automatizzati (per esempio patching, vulnerability scanning), basato e disegnato sui principi di Zero Trust Security ereditabili e sfruttabili da ogni applicazione sviluppata in aggiunta.

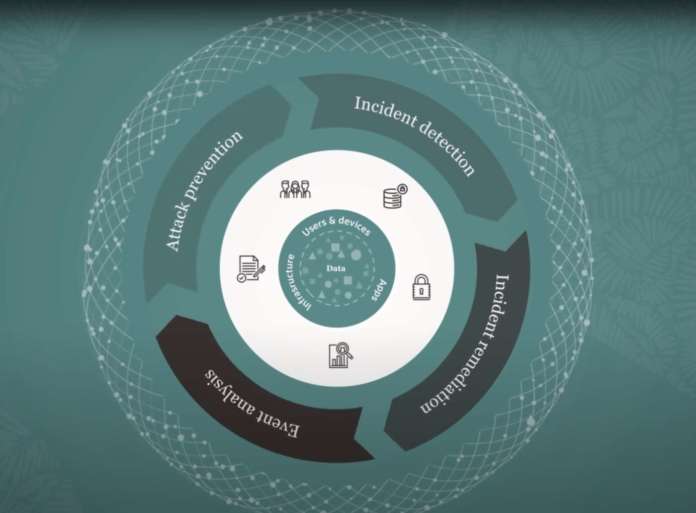

L’approccio Zero Trust è certamente un ulteriore elemento cardine per un programma CyberSmart, dove il ruolo dell’identificazione e autenticazione continua di network, utenti, dispositivi e workload rappresenta la chiave per superare con successo il concetto di sicurezza perimetrale oramai inefficace in un mondo IT completamente distribuito e diffuso, come abbiamo diffusamente trattato nel white paper Approaching Zero Trust Security with Oracle Cloud Infrastructure. L’approccio Zero Trust Security consente di implementare servizi e architetture molto più resilienti, ad esempio, agli attacchi ransomware, isolando e riducendo se non eliminando by-design possibili superfici di attacco e diffusione.

Altro fattore chiave: l’automazione e l’implementazione dei cosiddetti security assessment. Tali processi di valutazione del grado di protezione devono essere ripensati per essere continuativi, ovvero non devono essere eseguiti solo una volta l’anno e non solo su carta, ma direttamente sui sistemi e automatizzati.

Ad esempio, nell’ambito dei database, che per gli hacker sono sempre obiettivi di primario interesse, Oracle ha messo a disposizione Data Safe che in modalità SaaS consente di effettuare security&configuration assessment sui database Oracle ovunque essi risiedano (on prem, cloud) fornendo raccomandazioni per azioni correttive secondo i dettami GDPR / CIS / STIG, offrendo in aggiunta funzionalità di sensitive data discovery, masking e auditing (Oracle Database Assessment con Data Safe).

Quali le iniziative organizzative da intraprendere?

Ritengo che l’approccio Cybersecurity first possa rappresentare una buona pratica anche per le iniziative organizzative. In questo senso, è fondamentale il ruolo del CISO (Chief Information Security Officer) che, soprattutto nelle aziende di medio-grandi dimensioni, deve necessariamente confrontarsi direttamente con il board esercitando la necessaria autorevolezza per poter attivare il programma di cybersecurity assieme a tutte le altre business unit.

Secondo aspetto, la consapevolezza che la security e la protezione del dato siano responsabilità di ogni singolo soggetto coinvolto (applicativi, infrastrutture, operation) e non semplicemente demandata al CISO che però deve avere l’abilità di agire come un ‘consulente di fiducia’ per i propri colleghi nella definizione di un percorso migliorativo e non deve essere percepito esclusivamente nella veste di controllore. Inoltre, ragionando nell’ottica che un data breach sia probabile più che possibile, è necessario avere un piano di comunicazione pronto all’uso e che preveda differenti scenari.

Per quanto riguarda l’adozione del cloud, è fondamentale avere un’approfondita comprensione delle funzionalità di security messe a disposizione dal Cloud Service Provider e utilizzarle compiutamente, ma ancora più importante, comprendere le proprie responsabilità in ambito security e data protection rispetto a ciò che è di competenza del Cloud Service Provider.

Gartner ha previsto che entro il 2025, oltre il 99% dei data breach nel cloud saranno sarà originato da errate configurazioni o errori umani da parte degli utilizzatori finali. Questi dati sono un’ulteriore conferma dell’utilità di sfruttare l’automazione, l’intelligenza artificiale e i servizi nativi messi a disposizione dalla piattaforma cloud, nonché un valido motivo per sposare l’automazione anche in ambito security, il che consente agli specialisti di security di impiegare il loro tempo e le loro competenze su mansioni di livello più alto.

E se davvero fosse smart, un euro speso in cybersecurity che rendimento avrebbe per l’azienda?

La definizione di Return on Security Investment (ROSI) suggerita dalla European Union Agency for Cybersecurity (ENISA), e introdotta nel 2012, è ancora molto attuale perché mette in relazione il rischio economico aggregato (Annual Loss Exptectancy), la probabilità connessa al suddetto rischio e il costo associato alla soluzione per mitigare o rimuovere tale rischio.

Oracle interviene su tutti questi fattori per amplificare quanto più possibile il ROSI, tra questi vi sono:

• la quasi totalità dei servizi e delle funzionalità di security di Oracle Cloud sono messe a disposizione senza costi addizionali in quanto inclusi nella piattaforma OCI;

• l’automazione aiuta altresì a ridurre i costi progettuali oltre agli errori umani;

• in ambito cybersecurity le competenze sono tra le risorse più rare e importanti quindi Oracle si è impegnata negli ultimi mesi a fornire accesso gratuito ai propri corsi di formazione e di certificazione.

Confidiamo che questo approccio collaborativo e proattivo contribuisca allo sviluppo di programmi cyber sempre più smart. Le prospettive sono incoraggianti, infatti abbiamo già raccolto importanti riscontri dai CIO e CISO, inoltre, sulla base e delle informazioni attualmente disponibili, il PNRR avrà anche un capitolo di spesa dedicato cyber.