Libraesva ha segnalato un nuovo trend di attacchi informatici che si innescano nei pc degli utenti con l’attivazione delle macro di Excel.

Non è cosa nuova vedere funzionalità del software di Office utilizzate come vettori di accesso. Ma le recenti analisi della società lecchese stanno incontrando una crescente tendenza degli hacker a inserire codice malevolo in corrispondenza specifica di una delle più vecchie funzionalità di Excel (in questo caso la versione 4.0) la macro formula nota come Macro XLM.

Il fenomeno di attacco tramite Excel ha iniziato a presentarsi a inizio maggio e continua a manifestarsi.

A preoccupare , stando a quanto dice dice in una nota Rodolfo Saccani, R&D Security Manager di Libraesva, è il fatto che questo codice malevolo non risulta essere intercettato dal 90% degli antivirus.

Il codice malevolo viene innescato dall’utente nel momento in cui consente l’attivazione delle Macro in Excel, perciò i filtri di sicurezza non riescono a intercettare immediatamente la potenziale minaccia, facendo passare e arrivare le email che la contengono fino alla casella di posta elettronica dell’utente finale.

Il problema con Excel è che con il passare del tempo, nonostante le soluzioni Office di Microsoft si siano evolute, sono state mantenute valide e supportate alcune funzionalità delle versioni iniziali, le stesse che ora si stanno mostrando essere oggetto di interesse da parte degli attaccanti che le usano come vettori di accesso ai sistemi informatici degli utenti e di propagazione quindi di campagne dannose.

La funzionalità Macro-Formula presente in tutti gli Excel è usata per veicolare un dropper capace di accogliere forme di malware di varia natura, trojan anche bancari, virus, rendendosi adattabile a realizzare intenzioni malevoli sempre differenti.

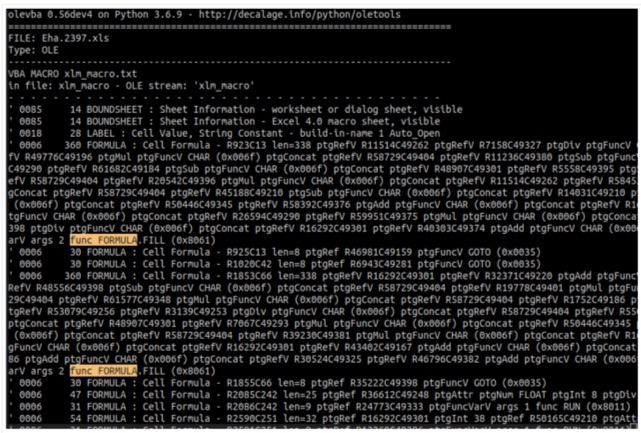

Tecnicamente accade che nel momento in cui l’utente attiva il prompt attiva macro, il codice malevolo crea una formula raccogliendo dati da molte celle diverse e facendo alcune trasformazioni nella scrittura del codice di difficile identificazione. Poi applica la formula utilizzando la dichiarazione formula.fill.

Libraesva ha indagato il pattern di attacco supponendo che non debba mai essere consentito alcun tipo di esecuzione per i documenti consegnati tramite email e bloccando quindi ogni sospetto nella QuickSand sandbox per analizzarlo.

“Le email restano il vettore privilegiato, lo confermano le molte campagne che intercettiamo quotidianamente negli EsvaLabs, come la campagna di phishing massivo che ha interessato gli utenti italiani in questi mesi di lockdown da Covid-19” dice Paolo Frizzi, ceo di Libraesva. Le evidenze mostrano come purtroppo i primi partner degli attaccanti siamo proprio noi singoli utilizzatori della posta elettronica, che con un semplice click di attivazione di una Macro-Formula in Excel inneschiamo la bomba contro i nostri stessi sistemi senza saperlo”.