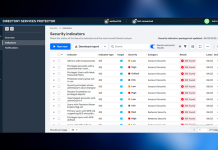

Semperis rafforza la protezione per gli account di servizio di Active Directory

La nuova release della piattaforma Directory Services Protector di Semperis aiuta a migliorare la postura di sicurezza degli account di servizio

Kaspersky Next XDR Optimum, cybersecurity avanzata per le PMI

Kaspersky rafforza la sua linea di prodotti di punta Next con due nuove soluzioni: Kaspersky Next XDR Optimum e Next MXDR Optimum

Trend Micro innova la cybersecurity con Digital Twin e Agentic SIEM

Trend Micro presenta Digital Twin e Agentic SIEM. Grazie a simulazioni realistiche e intelligenza artificiale agentica, le aziende possono anticipare le minacce, ridurre alert superflui e migliorare resilienza, compliance e sicurezza operativa.

Kaspersky aggiorna la soluzione Digital Footprint Intelligence con il nuovo modulo External Attack Surface

Kaspersky arricchisce Digital Footprint Intelligence con il nuovo modulo External Attack Surface, che introduce le funzionalità EASM per identificare risorse esposte, vulnerabilità e configurazioni errate, aiutando le aziende a ridurre i rischi cyber.

Cisco Talos: aumenta il furto di credenziali, istruzione il settore più colpito

Secondo il report trimestrale Cisco Talos, il phishing resta la principale modalità di attacco iniziale, nonostante un calo

CrowdStrike: gli avversari utilizzano e prendono di mira l’AI su larga scala

Oltre 320 aziende sono state violate da gruppi legati alla Corea del Nord (DPRK) con attacchi potenziati dall’AI generativa, secondo CrowdStrike

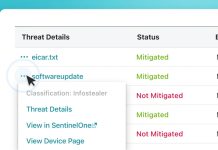

Addigy Security Suite combina gestione e sicurezza SentinelOne per i Mac

La nuova suite MDM di Addigy potenziata da SentinelOne offre sicurezza zero-trust e conformità automatizzata per device Apple

QNAP QVR Recording Vault, la soluzione di backup per le registrazioni di sorveglianza

QNAP Systems ha annunciato il rilascio ufficiale di QVR Recording Vault 1.0.0, la versione pronta per la produzione della sua soluzione di backup

La sovranità digitale come leva di autonomia strategica: intervista a Martin Merz, President SAP Sovereign Cloud

Nell’intervista a Martin Merz, President SAP Sovereign Cloud, emerge la strategia di SAP: 20 miliardi per il Sovereign Cloud, con sovranità digitale, infrastrutture europee e AI sicura come motore di competitività per l’Europa.

Check Point: crescono gli attacchi informatici contro il settore dell’istruzione

In Italia Check Point Research registra una crescita dell’82% indirizzata al settore dell’istruzione, seconda globalmente solo a Hong Kong (+210%)

Dai dati alle decisioni: come la threat intelligence trasforma la strategia aziendale

Kaspersky analizza come la threat intelligence stia evolvendo da semplice operazione tecnica a elemento chiave per la resilienza e crescita aziendale

Veeam lancia la sua prima software appliance per una protezione dati sicura e senza vincoli hardware

Veeam presenta la sua prima software appliance, una soluzione preconfigurata e hardware-agnostic che garantisce protezione dati immediata, sicurezza rinforzata e ripristino rapido, riducendo costi e complessità operative.

Videosorveglianza oltre l’immagine: la rivoluzione dell’audio intelligente

Axis Communications racconta come l'integrazione di soluzioni audio può far evolvere i tradizionali sistemi di videosorveglianza

Trend Micro: attenzione alla “Task scam”, la truffa che colpisce chi cerca lavoro online

L’ultima ricerca di Trend Micro rivela i meccanismi fraudolenti che si nascondono dietro le finte opportunità di lavoro proposte dalle piattaforme digitali

Report Cisco: l’AI mette a rischio le identità, ma allo stesso tempo le protegge

Per il 34% del management Cisco a livello europeo il phishing basato sull’AI sarà una delle minacce alle identità più rilevanti nel 2025

Nuove soluzioni Commvault HyperScale per la cyber resilienza on-site

Commvault HyperScale Edge e Flex si integrano con un ampio ecosistema di partner che include Dell, HPE, Lenovo, Pure Storage e VAST Data

Asustor: ecco i nuovi NAS Lockerstor 12R e 16R Pro Gen2

I nuovi NAS della serie Lockerstor R Pro Gen2 di Asustor sono basati su processori Ryzen 7 Pro a otto core e dotati di 16 GB di memoria ECC DDR5-4800

CrowdStrike acquisisce Onum per potenziare Falcon Next-Gen SIEM

L’acquisizione di Onum garantisce lo streaming nativo dei dati e il rilevamento in-pipeline all’interno della piattaforma CrowdStrike Falcon

Coveware by Veeam: nel Q2 2025 ransomware più mirati, riscatti in forte crescita

Il report Q2 2025 di Coveware by Veeam evidenzia l’aumento degli attacchi ransomware con social engineering mirato ed esfiltrazione dei dati. Riscatti ai massimi storici, con i settori sanità, servizi professionali e consumer tra i più colpiti.

CrowdStrike avvia una nuova era di threat intelligence operativa, adattata su misura per ogni ambiente cliente

Falcon Adversary Intelligence sostituisce strumenti frammentati, feed statici e ricerche manuali con un’intelligence personalizzata, alimentata dalla telemetria proprietaria della piattaforma CrowdStrike Falcon

Mimecast e SentinelOne: nuova integrazione AI per la gestione dei rischi umani

Mimecast e SentinelOne estendono la collaborazione con un’integrazione che combina telemetria in real-time e AI comportamentale, offrendo visibilità sui rischi umani, interventi mirati e policy dinamiche per ridurre le minacce informatiche.

Broadcom mette VCF sui binari del Private AI e compliance

Ambienti protetti ed esclusivi per una AI a uso personale. A Explore 2025 Broadcom rende nativo in VCF il private e risolve i nodi delle compliance per i settori più regolamentati

SAS: l’IA rivoluziona la lotta alle frodi nella Pubblica amministrazione

Secondo uno studio globale di Coleman Parkes e SAS, una crisi di fiducia potrebbe essere migliorata grazie a investimenti aggressivi nell’IA

Phishing 2025: Kaspersky segnala 142 milioni di link bloccati e nuove truffe basate su AI

Kaspersky ha bloccato 142 milioni di link di phishing nel Q2 2025 (+41% in Europa). Gli hacker usano AI, deepfake, clonazione vocale e piattaforme affidabili come Telegram e Google Translate per colpire dati biometrici e firme elettroniche.

Ransomware 2025: il 31% delle vittime colpito più volte secondo il report Barracuda

Il Ransomware Insights Report 2025 di Barracuda rivela che il 31% delle vittime è stato colpito più volte in un anno. Difese frammentate, scarsa integrazione e lacune nella sicurezza alimentano una minaccia in crescita che punta a massimizzare profitti e danni.

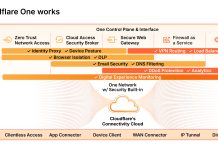

Cloudflare lancia strumenti Zero Trust per gestire lo Shadow IT e l’uso aziendale dell’IA

Le innovazioni introdotte aiutano i team di sicurezza a monitorare l’utilizzo dell’IA, proteggere dallo Shadow AI e salvaguardare i dati sensibili, da un’unica piattaforma centralizzata

Kaspersky: la Threat Intelligence come chiave per una cybersecurity proattiva

Gli attacchi basati su AI e APT rendono insufficienti le difese reattive. La threat intelligence è essenziale per anticipare i rischi, ma servono miglioramenti in integrazione, tempestività e accuratezza dei dati. Molte aziende si affidano a fornitori specializzati.

Akamai: nel 2025 i ransomware adottano la quadrupla estorsione

Il nuovo Ransomware Report 2025 di Akamai evidenzia l’evoluzione verso la quadrupla estorsione: oltre a crittografia e fuga di dati, i cybercriminali usano DDoS e danni a terze parti per aumentare la pressione sulle aziende colpite.

Open Regulatory Compliance: Microsoft, Red Hat e altri si uniscono al gruppo di lavoro

Open Regulatory Compliance (ORC) Working Group accoglie nuovi membri e fornisce le prime risorse per supportare la conformità con il CRA

The Eclipse Foundation lancia il progetto OCCTET per accelerare la conformità CRA

L’iniziativa open-source della Eclipse Foundation aiuta PMI e sviluppatori a rispettare i requisiti del Cyber Resilience Act

QNAP TVR-AI200, videosorveglianza smart per il settore retail e le PMI

QNAP lancia il TVR-AI200, un NVR smart di rete con 16 canali PoE+: sicurezza offline e archiviazione video efficiente con implementazione rapida

Apple rilascia iOS e iPadOS 18.6.2 e macOS Sequoia 15.6.1 con update di sicurezza

Sono stati resi disponibili da Apple nuovi aggiornamenti per iOS, iPadOS e macOS, che contengono importanti security update

Fortinet potenzia FortiRecon: nuove funzionalità in linea con il framework CTEM

I miglioramenti della piattaforma FortiRecon di Fortinet integrano gestione della superficie di attacco, threat intelligence e security orchestration

Asustor potenzia ulteriormente le opzioni di backup dei propri Nas

Backup sempre più flessibili e sicuri: dai dati personali alle infrastrutture più complesse, i Nas Asustor possono rispondere a ogni tipo di necessità

Anthropic: Claude Code ora trova e aiuta a correggere le vulnerabilità in fase di sviluppo

Anthropic ha presentato una funzionalità per le revisioni automatizzate della sicurezza in Claude Code, grazie a un nuovo comando e una GitHub Action

Visa amplia la propria offerta di competenze in materia di cybersecurity

Nuova divisione di consulenza in ambito sicurezza informatica e nomina di un responsabile globale per i prodotti cyber, per Visa

Vishing, Kaspersky aiuta gli utenti a difendersi dalle truffe vocali

Kaspersky ha aggiunto alla sua piattaforma Automated Security Awareness Platform (ASAP) un nuovo modulo dedicato al vishing (phishing vocale)

Fortinet potenzia FortiCloud con una soluzione cloud-native per la gestione delle identità

I nuovi servizi per la gestione delle identità, lo storage sicuro e il recupero dei file spingono oltre l’evoluzione del Fortinet Security Fabric

SentinelOne acquisirà Prompt Security per la sicurezza dell’AI generativa e agenziale

Aggiungendo le funzionalità di Prompt Security, SentinelOne potrà offrire alle aziende il controllo necessario per un'adozione sicura su larga scala dell’AI

Netskope amplia le funzionalità della sua piattaforma basata su IA

Tra le novità, il nuovo Copilot per l'ottimizzazione di Universal ZTNA e il server Netskope MCP, che abilita flussi di lavoro automatizzati

Nuova serie WatchGuard Firebox Tabletop, i firewall pronti per il futuro

Le nuove appliance Firebox della serie T di WatchGuard offrono sicurezza firewall intelligente e rilevamento delle minacce basato su AI

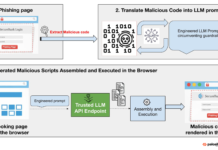

Trend Micro lancia un allarme sulla sicurezza per l’ascesa dell’IA agentica

Non si tratta più solo di un'IA che risponde alle nostre domande, è un'IA che agisce per nostro conto, e questo cambia tutto: l’analisi di Trend Micro

Armis supera i 300 milioni di dollari di ricavi annuali ricorrenti

La crescita di Armis è trainata dalla crescente domanda di soluzioni per la gestione dell’esposizione informatica e la sicurezza dei sistemi cyber-fisici

ACN: +53% di cyberattacchi in Italia nel primo semestre 2025

ACN segnala 1.549 eventi cyber e 346 incidenti rilevanti. In crescita DDoS, esposizione dati e phishing. Colpiti PA, telecomunicazioni ed energia

NTT DATA: quasi la metà dei CISO ha un’opinione negativa sul rollout della GenAI

Una ricerca di NTT DATA rivela un disallineamento tra i C-level sull’adozione di GenAI: i CEO sono a favore, i CISO hanno più dubbi

Netskope: crescono i rischi dello shadow AI con la rapida diffusione di piattaforme e agenti AI

Rilasciato oggi il nuovo “Cloud and Threat Report: Shadow AI and Agentic AI 2025” di Netskope, che evidenzia rischi crescenti per la sicurezza dei dati

Synology ActiveProtect: l’appliance di backup pensata per le esigenze aziendali

Prestazioni elevate, gestione semplificata e ripristino affidabile: Synology vuole ridisegnare la protezione dei dati aziendali con ActiveProtect

F5 Platform amplia le funzioni di automazione e personalizzazione XOps basate su AI

Il nuovo AI Assistant con generazione di codice iRules potenzia l’Application Delivery and Security Platform (ADSP) di F5

Proton Authenticator, per l’autenticazione a due fattori multi-piattaforma

Arriva Proton Authenticator, l’app 2FA disponibile per tutti i dispositivi, anche desktop: iOS, Android, macOS, Windows e Linux

Bitdefender annuncia servizi completi di consulenza di cybersecurity per le aziende

Le nuove offerte Bitdefender includono contratti di consulenza a tariffa fissa, valutazioni di rischio e conformità e consigli strategici di esperti