Per molti utenti il concetto di autenticazione corrisponde alla classica coppia username-password, una forma di verifica dell’identità che ormai si è ampiamente dimostrata come troppo debole per proteggere davvero l’accesso a risorse di una minima importanza. In un’era in cui le credenziali di accesso ai siti più comuni si vendono a pochi dollari nel Dark Web, più elementi si aggiungono alle procedure di autenticazione meglio è. Per questo le aziende ricorrono da tempo all’autenticazione a più fattori o MFA (Multi Factor Authentication).

Data la debolezza dell’identificazione via username e password, anche chi ha scelto una semplice autenticazione a due fattori ha virato verso l’adozione di approcci in cui il primo elemento di autenticazione è – per usare la classica “sequenza” dei sistemi di identificazione – qualcosa che si conosce (ad esempio una username) e il secondo è legato a qualcosa che si possiede. La scelta più semplice è puntare sul possesso di uno smartphone, a cui si possono inviare codici che valgono pochi minuti o su cui si possono installare app che generano codici di accesso a scadenze ancora più ravvicinate. Anche i siti più semplici, come quelli dei social network, possono attivare autenticazioni di questo genere.

L’opinione delle aziende che si occupano di sicurezza IT è che si possa fare decisamente di meglio, aggiungendo come fattori di identificazione anche qualcosa che si è – quindi un fattore biometrico, come una impronta digitale, o comportamentale – e il contesto in cui si esegue l’accesso, ad esempio la posizione rilevata via GPS oppure l’indirizzo IP del dispositivo da cui si accede.

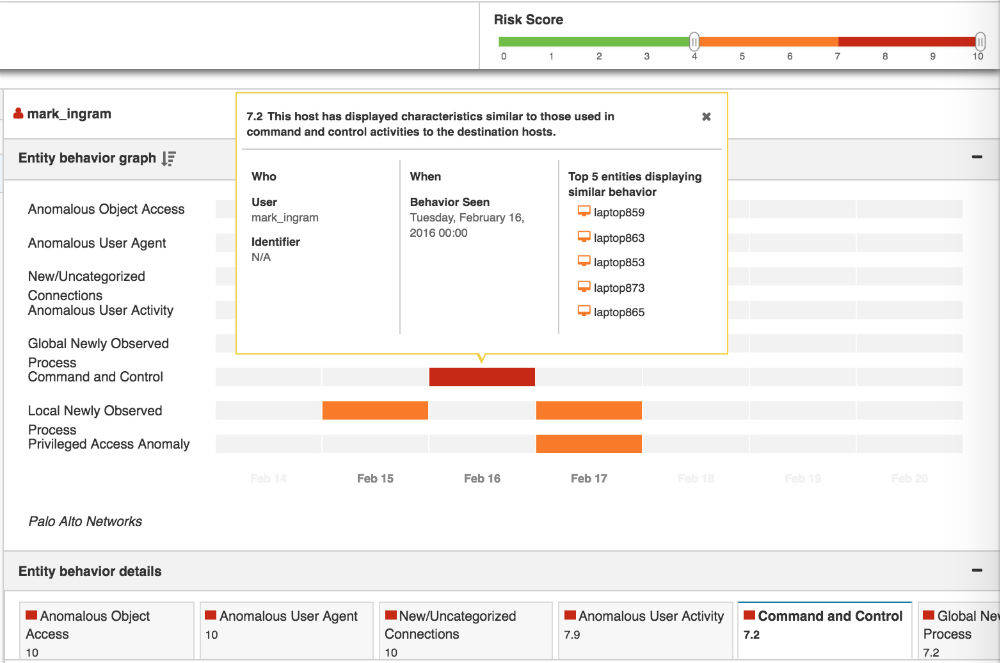

I fattori biometrici e comportamentali stanno suscitando molto interesse, con implementazioni anche molto diverse fra loro. I primi sono relativamente semplici da implementare e sono ormai familiari a chiunque grazie alla diffusione della biometria anche nei comuni smartphone. L’analisi comportamentale è meno ovvia come fattore di autenticazione ma ha un notevole potenziale: esaminare il comportamento tipico dell’utente serve a definire una “baseline” che permette di rilevare immediatamente comportamenti anomali, come un modo sensibilmente diverso dal solito di usare tastiera e mouse o di visitare le pagine di un portale.

I fattori biometrici e comportamentali stanno suscitando molto interesse, con implementazioni anche molto diverse fra loro. I primi sono relativamente semplici da implementare e sono ormai familiari a chiunque grazie alla diffusione della biometria anche nei comuni smartphone. L’analisi comportamentale è meno ovvia come fattore di autenticazione ma ha un notevole potenziale: esaminare il comportamento tipico dell’utente serve a definire una “baseline” che permette di rilevare immediatamente comportamenti anomali, come un modo sensibilmente diverso dal solito di usare tastiera e mouse o di visitare le pagine di un portale.

Il controllo del contesto non è un fattore di autenticazione in senso proprio, tranne in casi limite, ma permette di capire se la procedura di accesso debba essere mantenuta più o meno severa. In casi molto evidenti il contesto basta a bloccare un tentativo di identificazione, ad esempio se questo viene da una posizione geografica incongrua. In altri casi è un fattore di “intensità” degli altri controlli: un conto è se un utente lecito accede con un computer riconosciuto dall’interno della rete aziendale, tutt’altra cosa se accede da un hotspot pubblico con un dispositivo non noto.

Un approccio trasversale

Tutti i fattori di autenticazione hanno i loro lati positivi e negativi dal punto di vista delle aziende che scelgono di implementarli. La valutazione va fatta caso per caso e tenendo presente che a priori non c’è un fattore più efficace di un altro. La biometria oggi ha molti sostenitori ma va considerata in un’ottica trasversale: può essere necessario abilitare più forme di riconoscimento biometrico (impronte digitali, retina, voce…) per evitare il problema dei falsi positivi e per aggirare il fatto che alcuni parametri biometrici – in primis le impronte digitali – cambiano nel tempo o possono non essere verificabili in alcune condizioni.

Biometria a parte, tutti i fattori di autenticazione che puntano su qualcosa che l’utente conosce o possiede hanno punti deboli. Le password possono essere sottratte, i codici inviati via SMS anche (è già capitato, usando tecniche di social engineering), gli smartphone possono essere rubati. Le informazioni di contesto aiutano, ma come abbiamo visto non sono un fattore vero e proprio nella maggior parte dei casi.

Il succo – e la difficoltà per chi deve implementare soluzioni di sicurezza – è che contrariamente a quanto molti pensano non esiste un approccio in assoluto sicuro. Ciascuno riduce la probabilità di accessi impropri, ma questa si riduce davvero solo mettendo in cascata più elementi di controllo. Il che ovviamente aumenta, almeno un po’, costi e complessità.

Non va poi trascurato che un elemento di freno alla diffusione dell’autenticazione a più fattori è rappresentato dagli utenti stessi, quelli che devono essere protetti. Se la password più comune è sempre “12345678” è perché nessuno ama la complessità, quindi qualsiasi procedura di controllo troppo complessa finisce per essere – se possibile – ignorata o aggirata. Per questo molte aziende preferiscono lavorare su sistemi che operano in maniera completamente trasparente per gli utenti finali, come l’analisi comportamentale unita alla biometria.