Difese di base, ancora oggi, gravemente assenti in diverse organizzazioni e violazioni della sicurezza informatica perpetrate facendo leva su un unico tema comune: l’elemento umano.

È quanto emerge dal Verizon 2016 Data Breach Investigations Report secondo il quale, nonostante i progressi nella ricerca sull’information security e il proliferare di soluzioni e strumenti per la cyber detection, le dieci vulnerabilità più conosciute hanno riguardato l’85% degli exploit di successo e sfruttato vulnerabilità note.

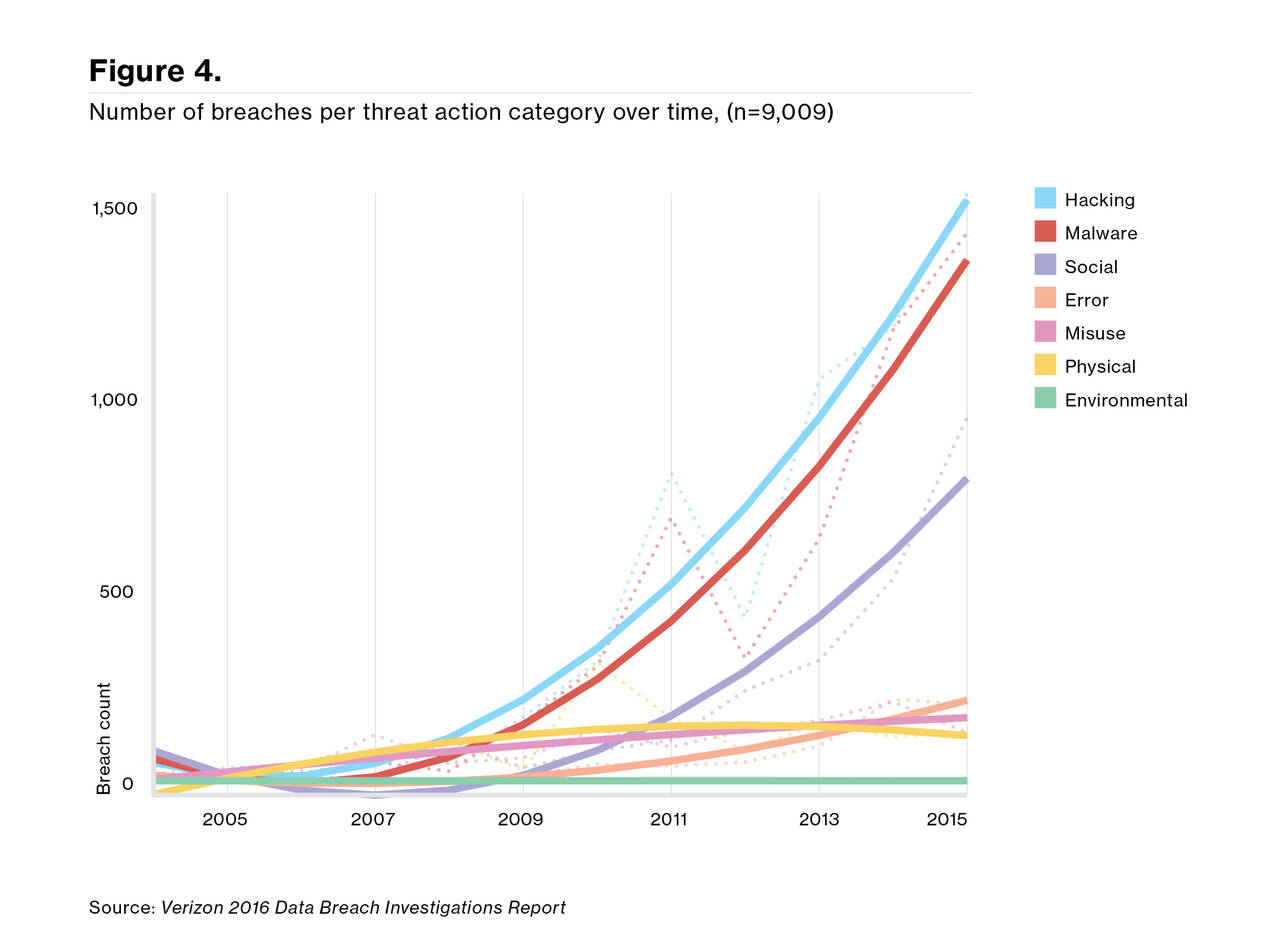

In evidenza, da parte dei ricercatori di Verizon anche la rapidità con cui viene commessa un’azione di cybercrime che, nel 93% dei casi, richiede un minuto o meno per compromettere un sistema, nonché l’aumento esponenziale degli attacchi alle applicazioni Web, al primo posto nella classifica delle violazioni di dati legate, nel 95% dei casi, a motivazioni finanziarie.

Dalla lista degli errori commessi dal singolo individuo…

Basato sull’analisi di oltre 2.260 violazioni accertate e circa 100.000 incidenti di sicurezza segnalati, che rappresentano il dato più alto dalla pubblicazione del report avvenuta ormai nove edizioni fa, l’edizione 2016 del DBIR firmato da Verizon mostra un panorama delle minacce all’interno del quale il phishing è il primo motivo di preoccupazione e gli attacchi ransomware sono cresciuti del 16% rispetto ai dati riportati nel report del 2015.

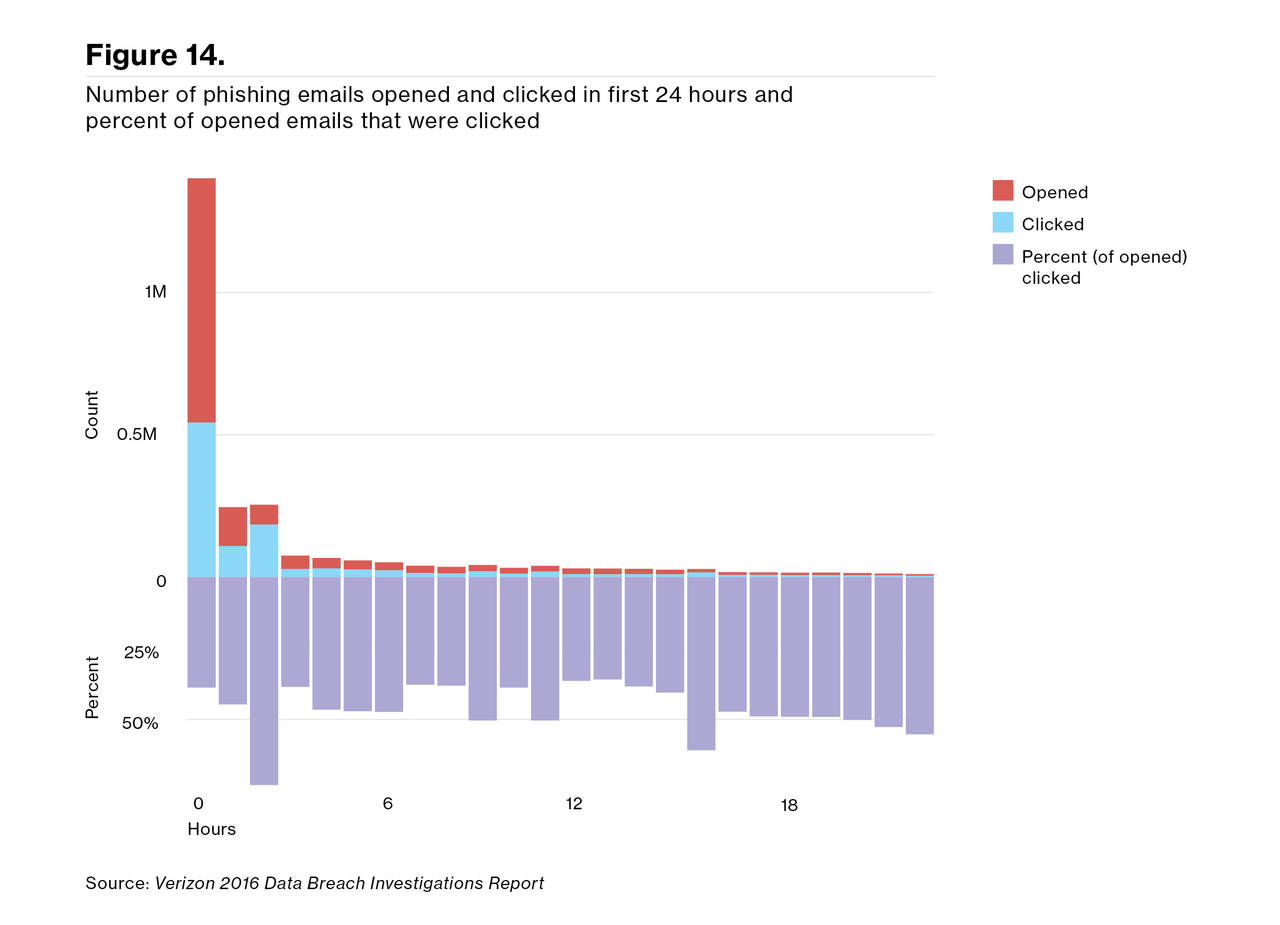

A quota 30%, in deciso aumento rispetto al 23% riportato un anno fa, è il dato che attesta i casi in cui i messaggi di phishing, che si concretizzano in una email inviata a un utente finale da una fonte fraudolenta, vengono aperti, mentre un ancor più sconcertante 13% di questi stessi utenti ha cliccato sull’allegato malevolo o sul link dannoso, permettendo l’infiltrazione di un malware e l’accesso dei cyber-criminali.

In un recente passato utilizzato esclusivamente per motivi di cyber spionaggio, oggi il phishing rappresenta, infatti, un modello di attacco presente in sette delle nove tipologie di incidenti individuate nell’edizione 2016 del Data Breach Investigations Report.

A renderlo estremamente efficace ci pensa una serie di vantaggi, come tempi molto stretti di compromissione del sistema e la possibilità per chi lo effettua di concentrarsi su individui e organizzazioni specifiche.

… a quelli perpetrati dalle organizzazioni stesse

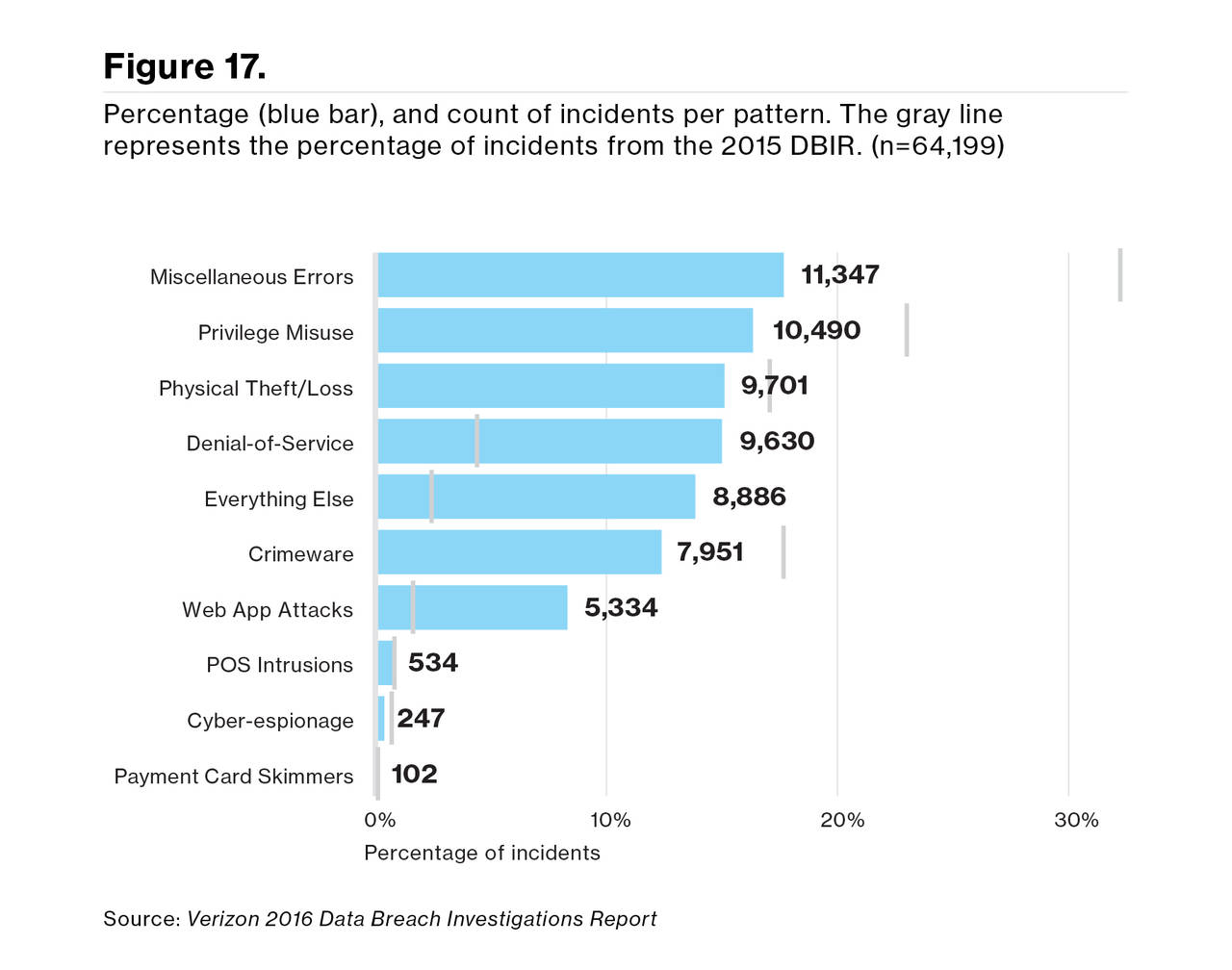

Non aiuta allora scoprire che alla lista di errori commessi dal singolo individuo vanno aggiunti quelli perpetrati dalle organizzazioni stesse. Non a caso, al primo posto nella classifica di quest’ultimi campeggia una tipologia di incidenti classificati come “errori di vario tipo”, il 26% da ascrivere all’invio di dati sensibili al destinatario errato seguiti da eliminazione non corretta di informazioni aziendali, errori nella configurazione dei sistemi informatici, furto o smarrimento di dispositivi come laptop o smartphone.

Scacco matto in tre mosse

Giunto al nono anno di pubblicazione, il report di quest’anno definisce anche la diffusione, con grande regolarità, di una modalità di attacco a tre fasi. A diventarne preda sono numerose aziende che, alla ricezione di una email di phishing che include un link a un sito Web dannoso o, principalmente, un allegato malevolo, hanno effettuato il download dello stesso sul proprio pc lasciando spazio a malware aggiuntivi utilizzati per individuare documenti, sottrare informazioni interne o crittografare file a scopo di estorsione, anche se il principale obiettivo di un malware si conferma il furto di credenziali attraverso key-logging per accedere a conti bancari online e a siti di ecommerce.

Device mobili e oggetti connessi: è solo questione di tempo

Così come già rilevato nell’edizione 2015 dello studio, la compromissione di dispositivi mobili o afferenti al cosiddetto Internet of Things non rappresenta ancora un fattore significativo anche se, l’edizione di quest’anno del Data Breach Investigations Report di Verizon evidenzia come esistano già una serie di prototipi di exploit.

Da qui un primo alert e la constatazione di come sia solo una questione di tempo prima che si verifichi una violazione su più larga scala che coinvolga dispositivi mobili e oggetti connessi.

Perché se una certezza il report di Verizon la dà è che non esiste un sistema che si possa definire impenetrabile.

Tuttavia, è l’ulteriore suggerimento, molto spesso anche una difesa di base è in grado di scoraggiare i cyber criminali, che potrebbero desistere spostando l’attenzione su un bersaglio considerato più facile.

Le regole per una buona protezione di base

Convinta che misure di base ben implementate continuino a essere più importanti di sistemi complessi, il fornitore newyorkese di soluzioni globali gestite di sicurezza per imprese non manca di elargire una serie di suggerimenti.

Il primo, più importante, è riconoscere quali sono i modelli di attacco più comuni nel proprio settore di appartenenza utilizzando l’autenticazione a due fattori per i propri sistemi. Stando a quanto rilevato nel report di quest’anno, infatti, il 63% delle violazioni di dati ha interessato l’utilizzo di password deboli, predefinite o sottratte.

Da qui il suggerimento a incoraggiare i propri utenti aziendali a utilizzare l’accesso a due fasi per le applicazioni di social networking ma anche ad applicare rapidamente le patch rese disponibili sul mercato e a monitorare tutti gli accessi esaminando i log in per identificare più facilmente le attività dannose.

Un altro suggerimento è di crittografare i dati per rendere difficile, se non impossibile, agli hacker l’accesso ai dati contenuti nei dispositivi rubati.

Ancora una volta, tutto questo non può non passare dalla formazione del proprio personale e dalla consapevolezza di costi e rischi di una mancata sicurezza, visto che l’89% di tutti gli attacchi rilevati implica motivazioni finanziarie o di spionaggio.