La sicurezza del browser è di fronte a una nuova frontiera di attacco. Secondo una recente ricerca pubblicata da Unit 42 di Palo Alto Networks, è possibile sfruttare servizi di grandi modelli linguistici (LLM) come generative AI per generare JavaScript malevolo direttamente nel browser dell’utente, al momento dell’esecuzione. Questo approccio sfrutta la capacità dei LLM di creare codice dinamico su richiesta, aggirando i tradizionali sistemi di rilevamento basati su firme e analisi statica.

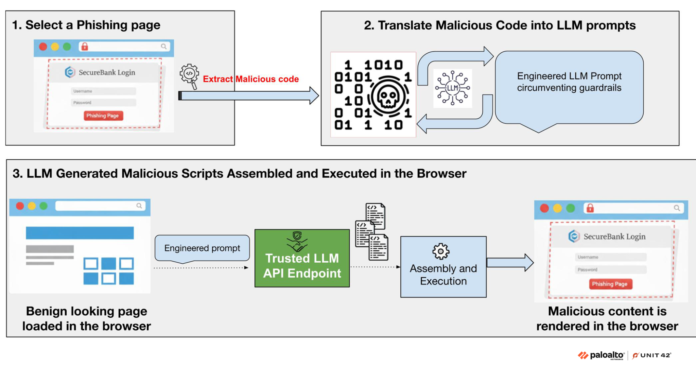

La tecnica di attacco descritta dai ricercatori coinvolge pagine web apparentemente innocue che, quando caricate nel browser di una vittima, effettuano richieste a servizi LLM legittimi per ottenere snippet di JavaScript con finalità malevole. Il codice restituito, assemblato ed eseguito durante il runtime, trasforma la pagina in un ambiente di phishing o altro exploit senza lasciare un payload statico rilevabile da sistemi di network analysis tradizionali. I modelli LLM possono infatti essere manipolati tramite prompt ad hoc per superare le protezioni incorporate e generare codice con funzionalità dannose.

Questa capacità consente agli aggressori di creare payload altamente polimorfici: ogni visita al sito può innescare la generazione di una variante unica di JavaScript, rendendo inefficaci le blacklist statiche e complicando l’analisi forense. Inoltre, il fatto che il codice malevolo sia consegnato tramite domini di servizi LLM “fidati” consente di bypassare molte tecniche di difesa basate sulla reputazione di dominio o sugli indirizzi IP.

Il modello di attacco, definito runtime assembly, si basa su tre fasi principali. Nella prima fase, l’attaccante seleziona una pagina o un codice di phishing esistente e ne scompone la logica funzionale in componenti descrivibili tramite testo. Successivamente, tramite prompt specifici, il LLM viene istruito a generare piccolo codice JavaScript con comportamenti malevoli. Infine, questi snippet vengono integrati nella pagina web e assemblati dinamicamente nel browser dell’utente al momento dell’accesso, senza mai transitare come codice statico nel server web.

Il nuovo metodo segna un cambiamento nel panorama delle minacce per due motivi fondamentali. Primo, la generazione dinamica di codice rende obsoleti molti strumenti di identificazione basati su pattern statici. Secondo, il vettore di consegna si sposta dal server al client, aumentando l’efficacia degli attacchi e abbattendo molte protezioni implementate a livello di rete.

Le implicazioni di questa evoluzione sono rilevanti per i team di sicurezza. I ricercatori evidenziano che gli strumenti di protezione devono spostarsi verso analisi comportamentale in tempo reale, in grado di osservare e bloccare l’esecuzione del codice malevolo all’interno del browser o attraverso sandbox dinamiche. Queste tecniche di difesa richiedono la capacità di intercettare attività sospette durante l’esecuzione e non solo tramite controlli statici prima del caricamento della pagina.

Dal punto di vista della mitigazione, oltre all’adozione di soluzioni di runtime protection, i difensori sono invitati a limitare l’uso di servizi LLM non autorizzati in ambienti aziendali, pur consapevoli che questo da solo non risolve completamente il problema. Il report sottolinea anche la necessità di rafforzare i safety guardrails dei provider LLM, poiché prompt engineering sofisticato può aggirare le attuali barriere di sicurezza integrate in questi sistemi.

Questa ricerca indica chiaramente che le tecnologie di intelligenza artificiale, sebbene portino vantaggi straordinari nella produttività e nell’automazione, rappresentano anche un vettore di rischio reale quando sfruttate da attori malevoli. La comunità della sicurezza deve adattarsi rapidamente a queste nuove dinamiche, aggiornando strumenti e paradigmi di difesa per affrontare una minaccia in cui il codice dannoso può essere generato, camuffato e distribuito in tempo reale, direttamente nel browser dell’utente.