Il Threat Report H1 2025 pubblicato da ESET offre una panoramica estremamente approfondita del semestre dicembre 2024 – maggio 2025. Emergono scenari inquietanti e cruciali per comprendere la direzione che sta prendendo il cybercrime: attacchi sempre più basati sull’ingegneria sociale, nuove modalità di frode contactless, la ridefinizione degli equilibri fra bande ransomware e la continua pressione sul mondo Android.

ClickFix, la nuova arma del social engineering

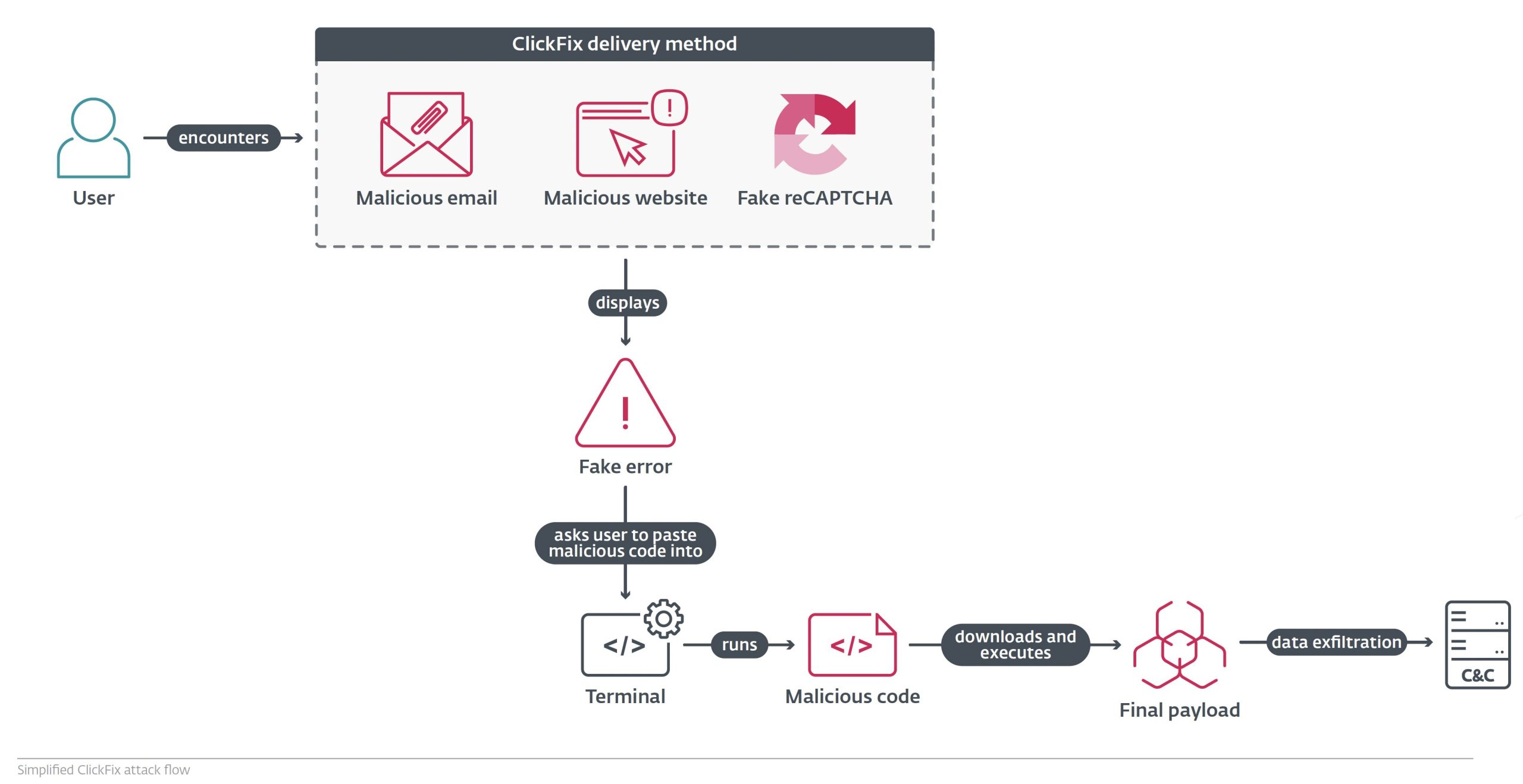

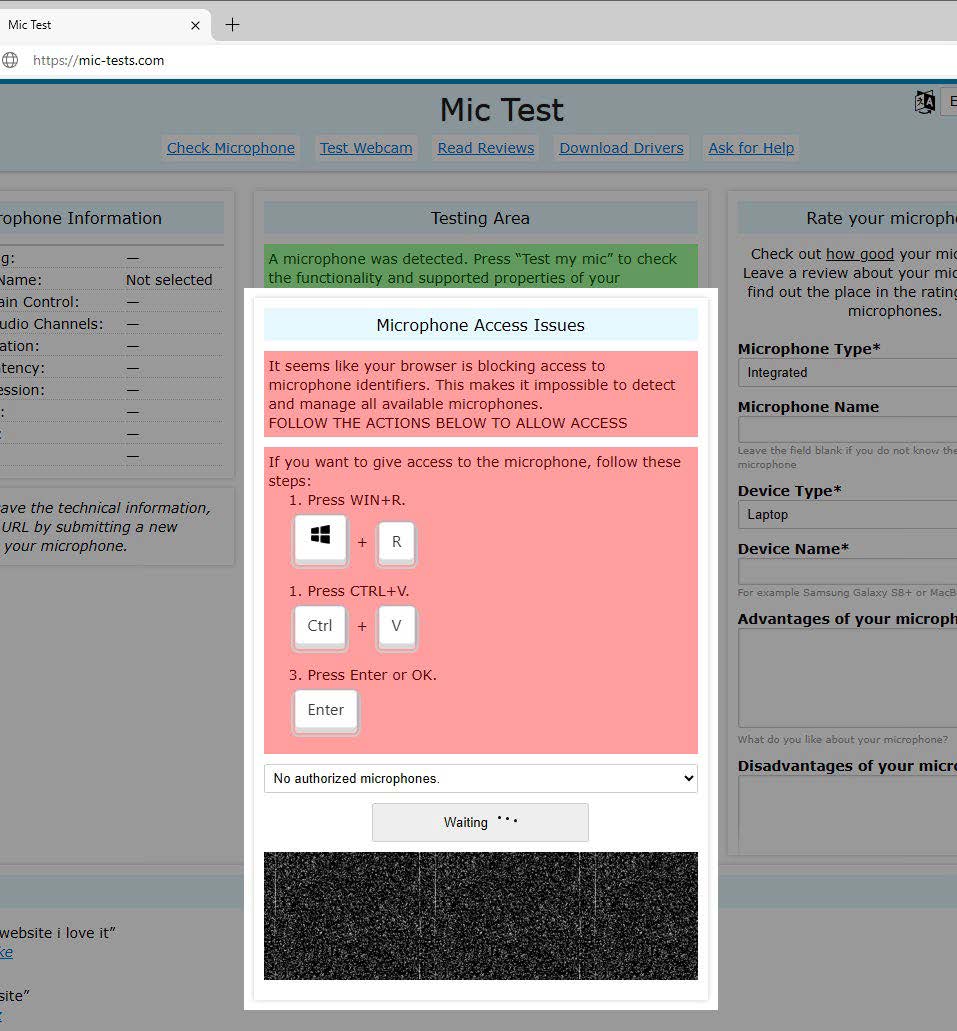

Il report individua ClickFix come la novità assoluta del semestre. In sostanza, questa tecnica sfrutta la crescente abitudine degli utenti a interagire con CAPTCHA, popup e procedure “fai da te” per la risoluzione di errori. Gli aggressori creano pagine che simulano errori di Word o OneDrive, proponendo un pulsante “Fix it” che in realtà copia nel clipboard un comando PowerShell, inducendo la vittima a incollarlo ed eseguirlo.

Il comando lancia una catena di infezioni che può portare a infostealer, ransomware, trojan di accesso remoto, cryptominer, loader e perfino malware sponsorizzati da gruppi APT di matrice statale. In alcuni casi sono stati distribuiti payload come DarkGate o Matanbuchus tramite allegati HTML/FakeCaptcha in campagne email.

Secondo ESET, ClickFix ha generato un incremento del 517% nelle rilevazioni in soli sei mesi e ha rappresentato quasi l’8% degli attacchi bloccati. Il fenomeno è ormai globale, con picchi di infezioni rilevati in Giappone (23%), Perù (6%) e vari paesi europei tra cui Polonia e Spagna.

Il report sottolinea come anche attori APT di livello statale (Kimsuky, Lazarus, Callisto, MuddyWater) abbiano già incluso ClickFix nei loro arsenali, segno che la tecnica non è più solo appannaggio del cybercrime opportunistico ma è entrata a pieno titolo nelle operazioni di spionaggio e sabotaggio strategico.

Infostealer, colossi in crisi e nuove leve in ascesa

Il semestre è stato segnato da due grandi operazioni coordinate di smantellamento infrastrutturale:

- Lumma Stealer, noto malware-as-a-service con una crescita del 21% in H1 2025, è stato colpito a maggio 2025 da un’operazione internazionale che ha coinvolto ESET, Microsoft, Cloudflare, BitSight e altri partner. Sono stati presi di mira migliaia di domini C2 utilizzati per il furto di dati.

- Danabot, altro infostealer storico, è stato smantellato grazie all’operazione Endgame coordinata da Europol con il contributo di FBI e DCIS, in cui ESET ha fornito informazioni su centinaia di server malevoli e sugli affiliati.

ESET avverte tuttavia che queste attività non portano a una neutralizzazione definitiva: già nel giro di poche settimane i gruppi dietro Lumma Stealer hanno tentato di ricostruire la rete usando DNS russi.

Contemporaneamente, emerge SnakeStealer come nuovo protagonista della scena infostealer. Il malware, scritto in .NET e venduto via Telegram, ha sostituito di fatto Agent Tesla (in calo del 57% dopo la perdita del suo codice sorgente) e copre funzionalità di keylogging, furto password e screenshot. SnakeStealer ha raggiunto circa il 18% delle rilevazioni totali di infostealer nel semestre, con campagne intense in Turchia, Giappone e Spagna.

Android sotto pressione: la strategia “evil twin” di Kaleidoscope

L’ecosistema Android, secondo ESET, continua a essere uno dei terreni più redditizi per i cybercriminali. Nel semestre, le rilevazioni Android sono cresciute del 62% rispetto al periodo precedente, con un vero e proprio boom (+160%) delle categorie adware e clicker.

Il caso più interessante è Kaleidoscope, una strategia basata sul “evil twin scheme”: gli attaccanti pubblicano una versione pulita di un’app (ad esempio un semplice gioco o un’app utility) sul Play Store ufficiale, mentre distribuiscono una versione malevola, con lo stesso app ID, su store alternativi o link di phishing.

In questo modo la versione malevola simula il traffico pubblicitario della versione legittima, generando ricavi fraudolenti e bombardando l’utente di pubblicità intrusive. Secondo ESET, Kaleidoscope è responsabile del 28% delle rilevazioni di adware Android globali, con una concentrazione notevole in America Latina, India, Turchia ed Egitto.

Frodi NFC: l’evoluzione continua

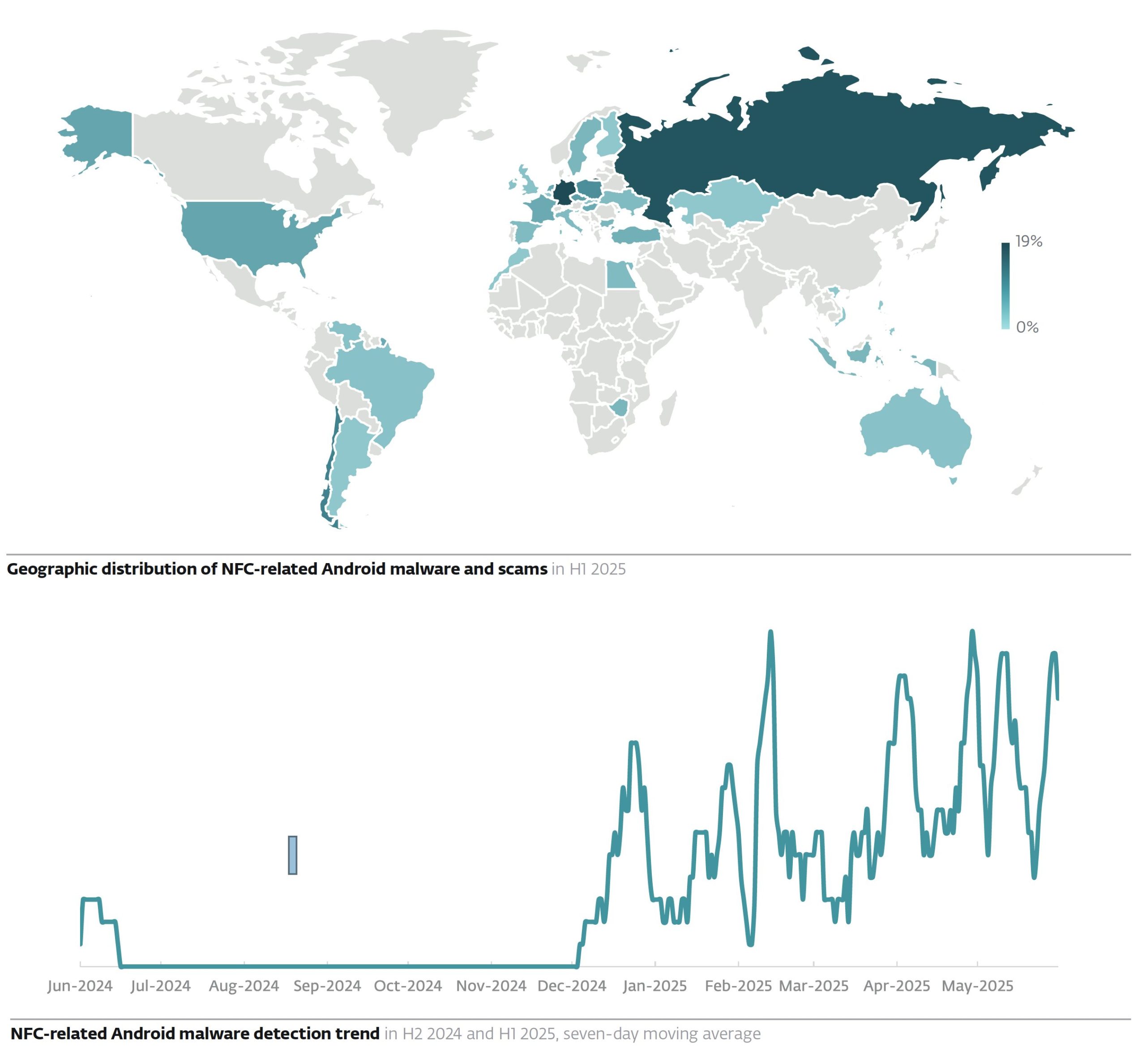

Il report fotografa una crescita 35 volte superiore delle frodi NFC, confermando che la tecnologia contactless è sempre più nel mirino. ESET ricostruisce la progressione delle minacce:

- NGate, comparso nel 2024, sfruttava relay di segnali NFC per prelevare fondi da carte di credito tramite dispositivi compromessi

- GhostTap, che riesce a trasferire carte rubate su portafogli digitali gestiti dai criminali

- SuperCard X, un vero e proprio MaaS per NFC fraud, che fornisce due app — Reader e Tapper — capaci di cooperare via comando remoto e scambiarsi i dati NFC cifrati in tempo reale

L’elemento più insidioso è che SuperCard X chiede pochissimi permessi, camuffandosi come app NFC apparentemente legittima. Inoltre adotta cifrature avanzate per ostacolare l’analisi forense e la detection antivirus.

Secondo ESET, queste tecniche possono facilmente superare anche le difese basate su autenticazioni multi-fattore, perché trasferiscono fisicamente in tempo reale i dati della carta, rendendo difficile ogni blocco automatico.

Ransomware: guerra tra bande e strumenti EDR killer

La scena ransomware, lungi dall’essere stabilizzata, è entrata in una fase di “guerra civile” interna. Secondo ESET, gli attacchi ransomware sono aumentati del 15%, così come il numero di gang (+43%), ma i pagamenti medi sono scesi del 35%, segno di una crisi di fiducia verso le capacità delle gang di rispettare le loro “promesse” di restituzione dati.

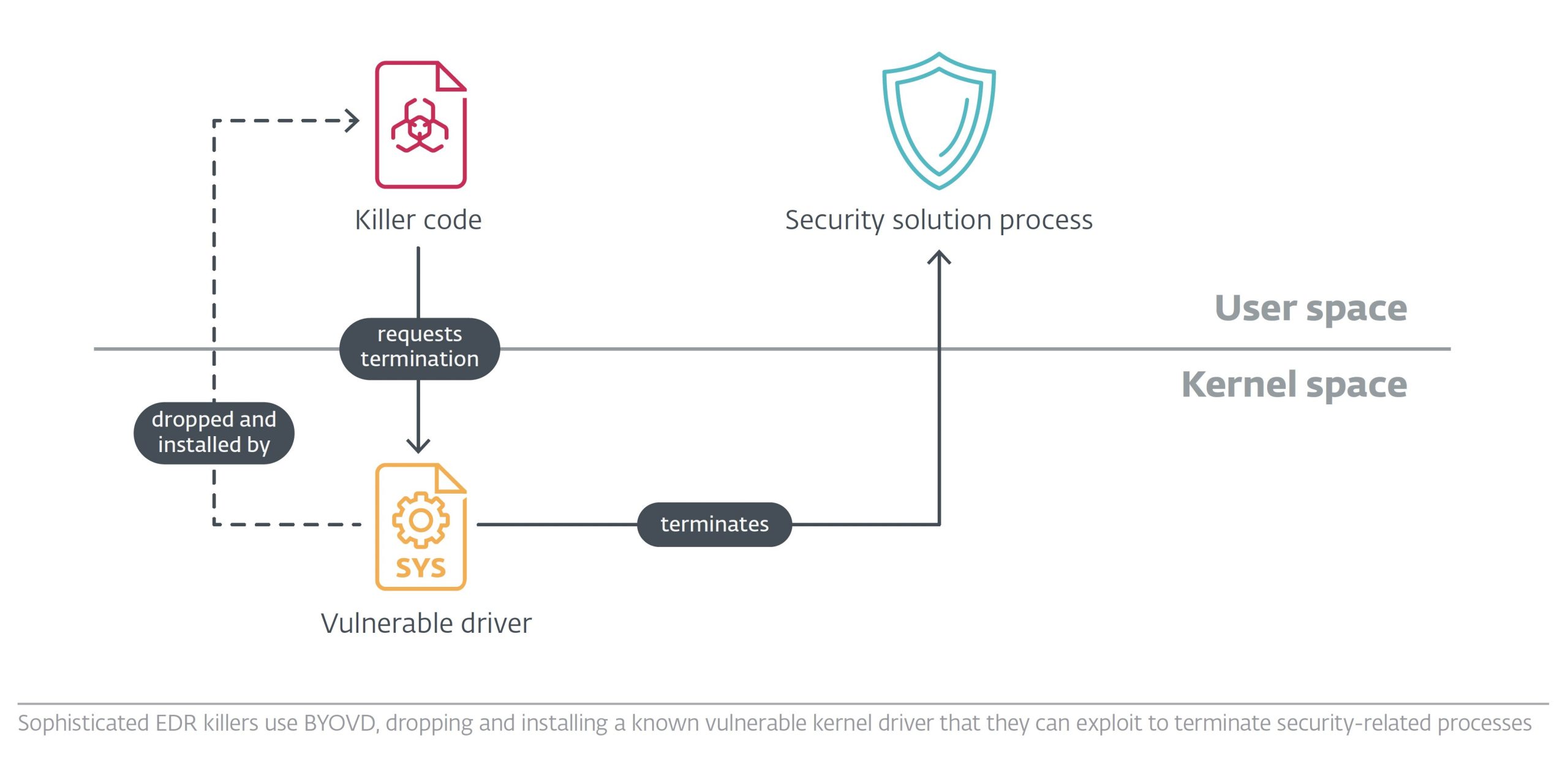

Un episodio clamoroso è quello di DragonForce, che ha danneggiato i siti di RansomHub, Everest e LockBit, lasciando i relativi affiliati senza piattaforme di negoziazione operative. Parallelamente è cresciuto l’uso di tecniche EDR killer, con programmi come EDRKillShifter capaci di disabilitare gli agent endpoint sfruttando driver vulnerabili (BYOVD).

ESET descrive con dettaglio come i ransomware abbiano iniziato ad abusare di strumenti di Remote Monitoring and Management legittimi (Anydesk, MeshAgent, SimpleHelp) per infiltrarsi nelle reti aziendali. Inoltre, anche il ransomware Interlock ha integrato ClickFix come vettore iniziale, dimostrando la convergenza fra social engineering e ransomware-as-a-service.

Dati di telemetria: la mappa globale delle minacce

La sezione di telemetria del rapporto rappresenta una miniera di dati grezzi:

- phishing HTML al primo posto con 20,5% delle rilevazioni

- un +62% sul malware Android trainato da TrojanDropper e AdDisplay

- ransomware con crescita del 30% in volumi rilevati

- downloaders in lieve calo (–7%), ma con una forte presenza di PowerShell loader

- +39% nei blocchi di siti malevoli, segno di un aumento delle campagne di phishing via web

Il dato più interessante è che, nonostante la riduzione complessiva delle minacce (–3%), le tecniche si fanno sempre più aggressive e diversificate, puntando a sfruttare comportamenti umani più che falle tecniche.

Il ruolo della ricerca

La parte finale del documento mette in evidenza le ricerche condotte da ESET nel semestre, come il monitoraggio dei gruppi APT (MirrorFace, FishMonger, PlushDaemon), le vulnerabilità UEFI (CVE-2024-7344), oltre al contributo tecnico offerto alle operazioni di polizia contro Lumma Stealer e Danabot.

Queste attività confermano come ESET non si limiti a rilevare minacce, ma partecipi in modo attivo a smantellamenti globali, diffondendo intelligence collaborativa su forum, whitepaper e podcast.