Nel 2025, l’email si conferma il principale vettore d’ingresso per le minacce informatiche, con un messaggio su quattro classificato come malevolo o spam. È questo uno dei dati più preoccupanti emersi dal nuovo Email Threats Report pubblicato da Barracuda, che analizza oltre 670 milioni di messaggi email scambiati nel febbraio 2025. La complessità e la frequenza degli attacchi richiedono un approccio alla cybersecurity multilivello, in grado di proteggere anche le aziende più piccole, spesso prive di risorse e strumenti avanzati.

Email come veicolo di attacco: perché resta lo strumento preferito dai criminali

L’email continua a rappresentare il canale prediletto dagli attori malevoli perché consente un facile accesso alle reti aziendali. Phishing, malware, spoofing e attacchi mirati come il Business Email Compromise (BEC) sono solo alcune delle tecniche adottate. I criminali informatici combinano ingegneria sociale, automazione e malware avanzato per indurre gli utenti a cliccare su link dannosi, aprire allegati infetti o persino trasferire denaro a conti fraudolenti.

Le conseguenze? Furto di dati, interruzioni operative, danni reputazionali e sanzioni normative. Per le piccole e medie imprese, un singolo attacco può risultare fatale, portando a perdite economiche e, in alcuni casi, alla chiusura dell’attività.

Gli allegati pericolosi: HTML, PDF, file eseguibili e QR code

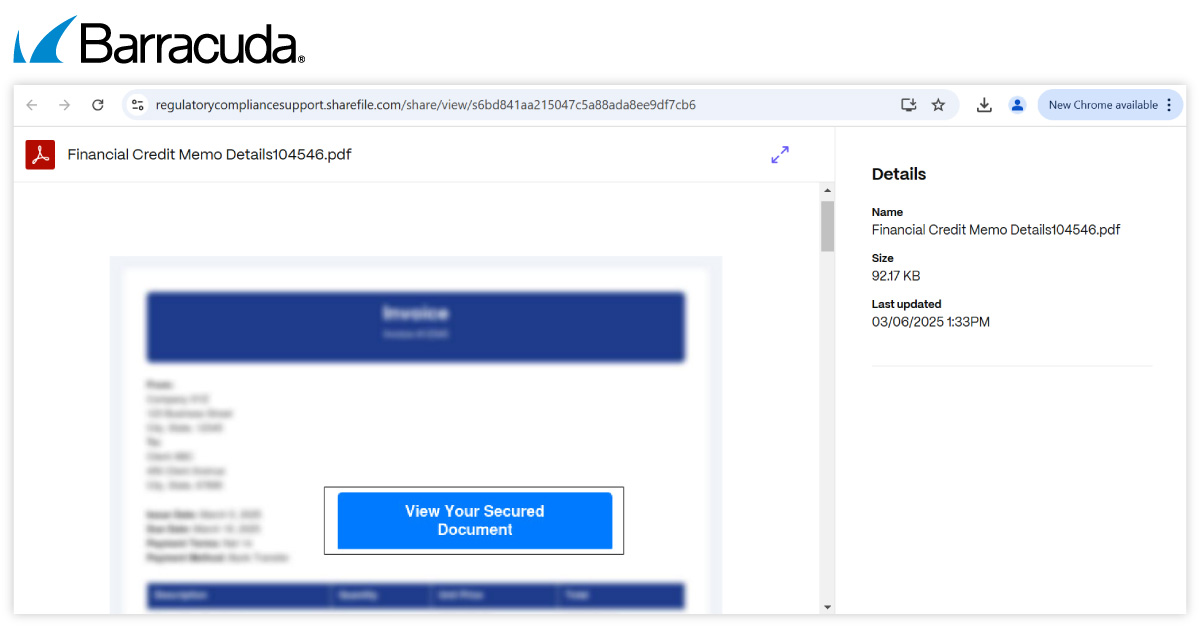

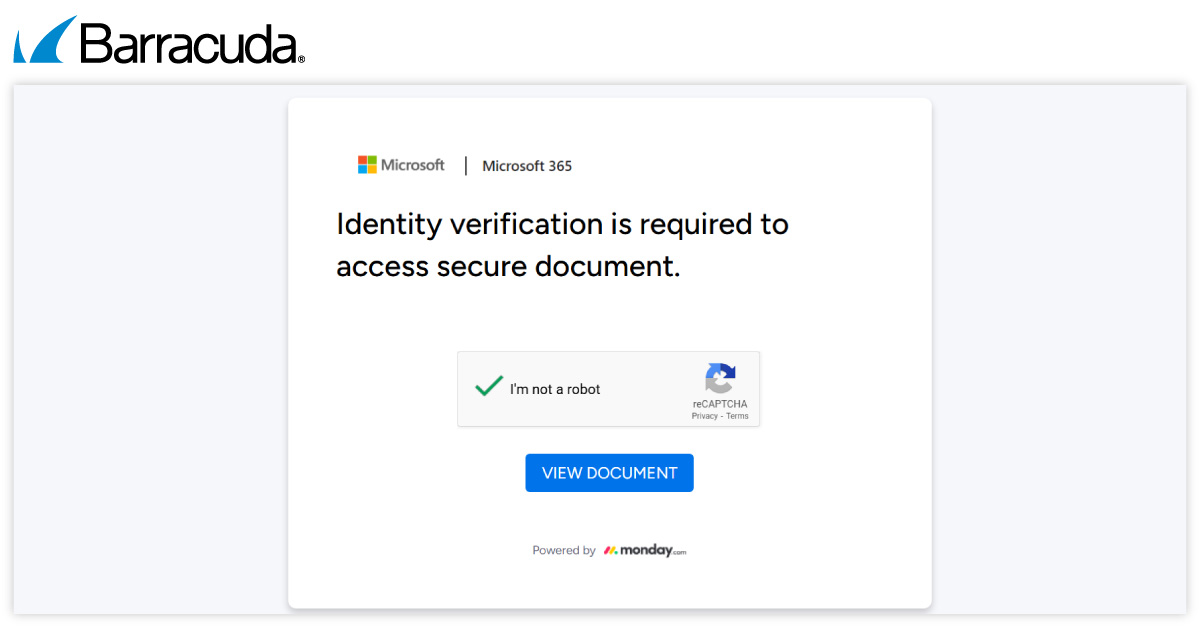

Secondo il report, gli allegati HTML sono i più pericolosi: il 23% di quelli analizzati risulta malevolo. Questi file contengono spesso script che rimandano a pagine di login contraffatte, progettate per rubare le credenziali. Anche i documenti Microsoft 365 vengono utilizzati per diffondere malware, sfruttando macro o link incorporati.

Nonostante rappresentino un rischio inferiore (0,13%), i PDF vengono sempre più sfruttati per campagne di phishing, soprattutto sotto forma di truffe a sfondo sessuale (bitcoin sextortion), che rappresentano il 12% dei PDF malevoli. In questi casi, le vittime ricevono un documento che le minaccia di rivelare presunte attività compromettenti, chiedendo un riscatto in criptovaluta.

Particolarmente subdolo è l’uso dei codici QR negli allegati: l’83% dei documenti Office e il 68% dei PDF malevoli contengono QR che conducono a siti di phishing. I QR, essendo immagini, spesso sfuggono ai controlli tradizionali, e sono efficaci nel colpire gli utenti su dispositivi mobili, meno protetti rispetto ai desktop aziendali.

Link dannosi: 1 su 100 porta a un attacco

Un altro pericolo costante è rappresentato dai link malevoli: uno ogni 100 ha finalità dannose. Spesso nascosti in email che sembrano legittime, questi link portano a:

- Pagine di phishing per il furto di credenziali (soprattutto Microsoft 365)

- Download di malware e ransomware

- Falsi portali di pagamento per il furto di dati o truffe finanziarie

L’efficacia di questi attacchi si basa sulla fiducia e sull’imitazione perfetta di portali conosciuti.

Account Takeover: il furto d’identità aziendale

Il 20% delle aziende subisce almeno un attacco di Account Takeover (ATO) al mese. Gli hacker ottengono l’accesso attraverso phishing, credenziali riutilizzate o password deboli. Una volta dentro, possono:

- Rubare dati sensibili

- Inviare nuove email di phishing dall’account compromesso

- Configurare regole di inoltro o cancellazione automatica per sfuggire alla rilevazione

Il 27% degli attacchi ATO implica modifiche sospette alle regole, mentre il 17% porta all’invio di spam e messaggi pericolosi.

Spoofing e mancanza di protezione DMARC: un rischio sottovalutato

Il protocollo DMARC (Domain-based Message Authentication, Reporting & Conformance) è fondamentale per prevenire il domain spoofing, eppure solo il 23% delle aziende ha implementato correttamente una policy di enforcement. Il 77% non è protetto contro email falsificate che imitano domini legittimi, lasciando spazio a:

- Impersonificazione di dirigenti e fornitori

- Frodi BEC e campagne di phishing

- Danni alla reputazione del brand.

Le 5 best practice per difendersi dalle minacce via email

Per ridurre i rischi, Barracuda propone cinque pratiche essenziali:

- Sicurezza multilivello: aggiornare i gateway email e affiancarli con soluzioni AI-based per rilevare minacce avanzate.

- Protezione degli account: usare l’autenticazione multifattoriale (MFA) e strategie Zero Trust per evitare movimenti laterali.

- Risposta automatizzata agli incidenti: implementare sistemi che eliminano rapidamente i messaggi malevoli dalle caselle.

- Formazione continua del personale: includere simulazioni di phishing e moduli specifici per aumentare la consapevolezza.

- Backup e disaster recovery: garantire backup regolari e testati per limitare l’impatto di ransomware e perdita di dati.

Il 2025 Email Threats Report evidenzia un contesto in costante peggioramento, dove le minacce email diventano sempre più sofisticate, mirate e invisibili ai filtri tradizionali. Le aziende, specialmente le PMI, devono adottare una postura di sicurezza proattiva, abbracciando strumenti avanzati, formazione continua e protocolli di autenticazione robusti.

Affidarsi a tecnologie moderne, come le soluzioni di email security basate su intelligenza artificiale e il monitoraggio in tempo reale, è oggi una condizione imprescindibile per proteggere utenti, dati e reputazione aziendale da attacchi sempre più mirati.