Per anni, la sicurezza informatica è stata trattata come un corpo dei vigili del fuoco: correre da un incidente all’altro, reagire all’ultima violazione. La velocità e l’urgenza erano molto importanti, mentre il controllo era auspicabile, ma spesso rimandato.

Nel 2026 questo approccio raggiungerà i suoi limiti. La convergenza tra intelligenza artificiale, tensioni geopolitiche e normative più severe sta imponendo un cambiamento silenzioso ma parecchio importante. Oltre a fermare gli attacchi, la sicurezza informatica sta diventando una capacità operativa chiave, qualcosa che le organizzazioni progettano deliberatamente per essere prevedibile, misurabile e resiliente.

Le tendenze più importanti della sicurezza informatica del 2026 non sono quindi nuovi strumenti, ma cambiamenti nel modo in cui il rischio viene compreso e gestito.

L’IA nella sicurezza: utile, ma non magica

L’intelligenza artificiale è ormai ampiamente utilizzata nelle operazioni di sicurezza, ma il suo impatto reale è più pratico che rivoluzionario. Nei team di sicurezza ben gestiti, l’IA potenzia il lavoro quotidiano e aiuta gli analisti a operare in modo più rapido e coerente. In quelli mal gestiti, mette in luce problemi nascosti: dati errati, processi poco chiari, procedure decisionali frammentate. Nonostante tutta la sua potenza, l’IA non risolve i programmi di sicurezza difettosi, ma ne evidenzia principalmente i punti deboli.

Nel 2026, le organizzazioni leader stanno abbandonando l’idea che l’IA “sostituirà” i team di sicurezza. L’IA viene invece utilizzata per ridurre il rumore, far emergere le informazioni rilevanti, semplificare le operazioni manuali e supportare il giudizio umano. Il ruolo dell’uomo non scompare, ma diventa più importante.

Ciò che cambia è il profilo del lavoro: meno persone che cliccano sugli alert, più persone in grado di comprendere i sistemi, valutare i rischi e prendere decisioni nel contesto.

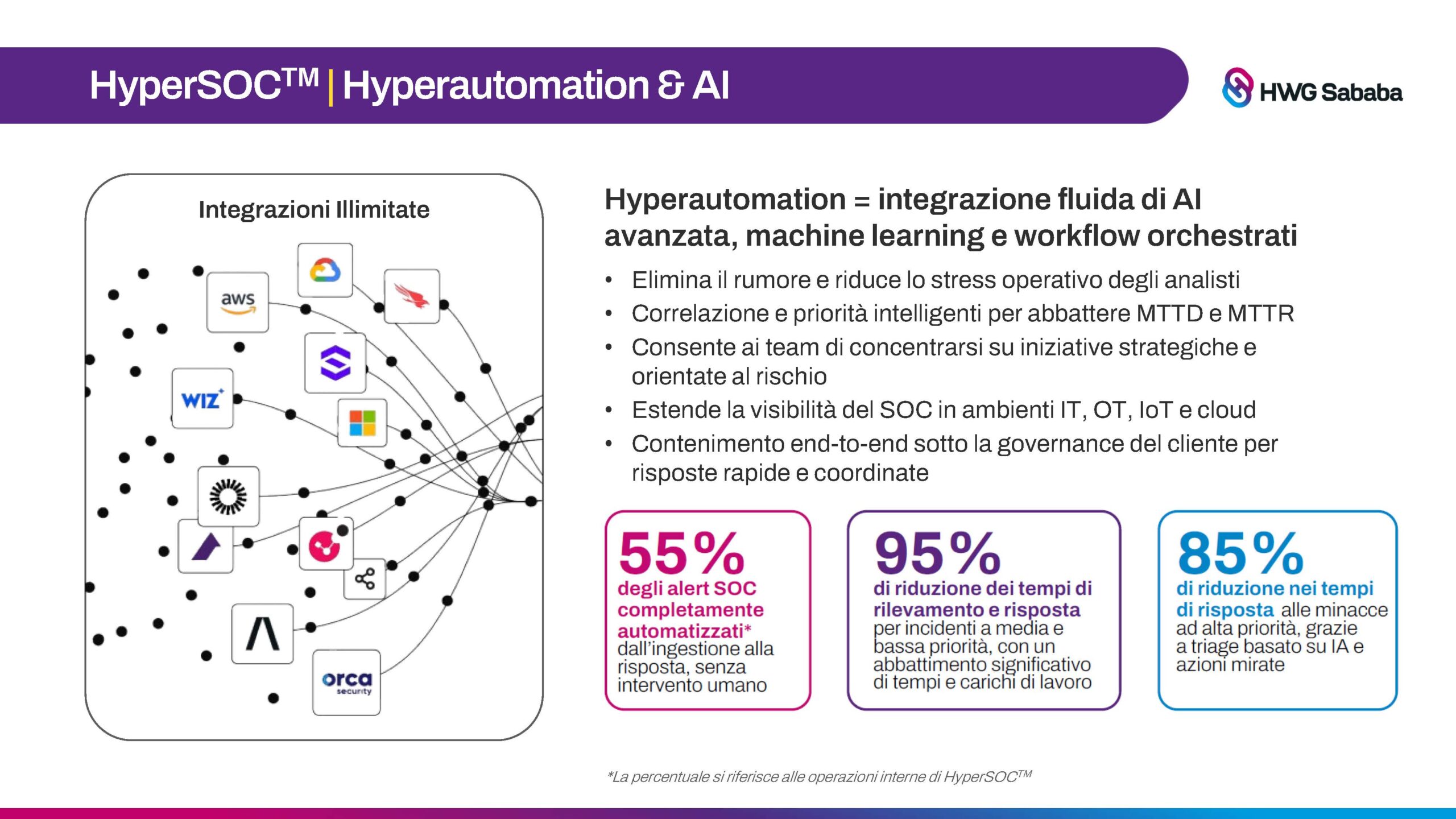

Per fare un esempio concreto, in HWG Sababa l’adozione dell’AI, in particolare dei meccanismi di hyperautomation, ha portato a una significativa ottimizzazione della gestione degli alert, con l’automazione di circa il 55% del volume mensile di alert. Questo permette agli analisti di concentrarsi sui casi a maggior valore, aumentando la capacità operativa del SOC. Significativi anche i miglioramenti dal punto di vista della performance, con una riduzione del 95% dei tempi di MTTI (Mean Time to Detect) e MTTR (Mean Time to Respond) per i casi a media e bassa priorità, e di circa l’85% per i casi ad alta priorità.

Nel complesso, questi risultati si traducono in maggiore velocità, coerenza ed efficienza, con un impatto misurabile sulla capacità di risposta e sulla qualità del servizio.

Da lunghi elenchi di vulnerabilità all’esposizione nel mondo reale

Gli attacchi zero-day dominano i titoli dei giornali, ma raramente spiegano le violazioni reali. La maggior parte degli attacchi riusciti sfrutta debolezze note che non sono mai state risolte, non perché fossero invisibili, ma perché nessuno aveva agito per risolvere la problematica alla base.

Ecco perché le organizzazioni stanno passando dalla tradizionale gestione delle vulnerabilità alla gestione continua dell’esposizione alle minacce (Continuous Threat Exposure Management – CTEM). Consideratela meno come uno strumento e più come un processo. Invece di chiedersi “Cosa è vulnerabile?”, il CTEM si chiede “Cosa potrebbe realisticamente danneggiare l’azienda?”. Si concentra sui sistemi più importanti, verifica se i punti deboli possono essere effettivamente sfruttati e dà priorità alle azioni in base all’impatto piuttosto che al volume. Questo cambiamento sostituisce l’urgenza con l’evidenza. I problemi vengono risolti, mitigati, accettati formalmente o consapevolmente rinviati, ma non vengono più ignorati per default. Importante sottolineare come il CTEM non sostituisce la gestione delle vulnerabilità, bensì la coordina e la contestualizza, qualificandosi come sistema decisionale.

Il vantaggio è significativo e le aspettative del settore riflettono questo cambiamento. Si prevede che le organizzazioni che adottano questo approccio ridurranno drasticamente gli attacchi informatici riusciti nei prossimi anni, non individuando più problemi, ma risolvendo quelli giusti. Secondo Gartner, le organizzazioni che avranno implementato una gestione continua dell’esposizione alle minacce, con un’attenzione particolare alla mobilitazione trasversale tra le unità aziendali, registreranno almeno una riduzione del 50% degli attacchi informatici riusciti.

Quando la cyber security diventa geopolitica

Le decisioni in materia di cyber security non sono più politicamente neutre. Le crescenti tensioni geopolitiche, il ricorso sempre più frequente agli attacchi informatici nell’ambito delle operazioni geopolitiche, le leggi sulla protezione dei dati e le preoccupazioni relative alla resilienza nazionale stanno ridefinendo il modo in cui le organizzazioni considerano i fornitori di tecnologia e le infrastrutture. È noto come durante i periodi complessi dal punto di vista geopolitico i governi investono più risorse in cyber attacchi, sia per sabotare infrastrutture che per attività di spionaggio

Ciò comporta la valutazione, la prevenzione e la gestione delle minacce informatiche, tenendo conto dei cambiamenti politici globali, dei conflitti, delle alleanze e dei cambiamenti di potere, e utilizzando queste dinamiche come segnali predittivi per comprendere da dove potrebbero provenire le future minacce informatiche. Questioni che un tempo sembravano tecniche – dove vengono archiviati i dati, chi gestisce i sistemi, quali leggi si applicano – sono ora strategiche.

Questo cambiamento è particolarmente evidente in Europa, dove la sovranità e il controllo normativo sono sempre più parte integrante del processo decisionale in materia di cyber security. Le organizzazioni stanno ripensando la loro dipendenza dalle piattaforme globali, bilanciando l’innovazione con i rischi legali e politici. Per contestualizzare, in Europa si prevede una crescita molto significativa della spesa per l’infrastruttura cloud sovrana come servizio (IaaS) nei settori regolamentati, come bancario e finanziario, assicurativo, sanitario e scienze della vita, energia e servizi pubblici, con un forte aumento entro il 2028 rispetto ai livelli del 2023 e un tasso di crescita annuale particolarmente elevato.

Il risultato è una progettazione della sicurezza più ponderata, con sistemi critici isolati e responsabilità chiarite. La fiducia non è definita solo dalla tecnologia, ma anche dalla governance e dalla trasparenza.

I sistemi industriali e i Sistemi Cyber-Fisici (CPS) salgono alla ribalta

Mentre l’IT aziendale ha raggiunto una certa maturità, i sistemi industriali (fabbriche, reti energetiche, trasporti) rimangono molto più esposti. Secondo uno studio dell’azienda Dragos nel 2024 vi sono stati 1.693 attacchi ransomware contro organizzazioni industriali, in crescita dell’87% rispetto all’anno precedente.

Gli attacchi mirati contro gli ambienti industriali sfruttano sempre più spesso le vulnerabilità specifiche dei CPS (Cyber-Physical Systems). Questi sistemi non sono pensati per essere sempre connessi e aggiornarli rapidamente può causare interruzioni del lavoro. Gli attacchi agli ambienti industriali possono bloccare la produzione, danneggiare le attrezzature o mettere in pericolo la sicurezza. Di conseguenza, la sicurezza informatica industriale non è più un argomento di nicchia.

Le organizzazioni stanno adottando standard più chiari come NIS2, IEC 62443, NRM e il Cyber Resilience Act, e stanno creando operazioni di sicurezza specializzate incentrate sugli ambienti industriali. Con l’aumentare della maturità, i modelli OT SOC si stanno evolvendo oltre il semplice rilevamento delle anomalie. Essi sviluppano la consapevolezza delle risorse, valutano l’esposizione nel mondo reale e rispondono in modo da rispettare i vincoli fisici e di sicurezza, con flussi di lavoro e di risposta condivisi progettati in base alle realtà produttive. Il tema è particolarmente rilevante per le infrastrutture critiche, che in media investono di più rispetto alle altre aziende: si stima che circa il 60-70% di questa avrà un OT SOC operativo entro il 2026.

Questa evoluzione riflette una comprensione più ampia: la sicurezza OT è protezione delle infrastrutture e richiede modelli operativi dedicati, team qualificati e una supervisione continua in linea con la sicurezza, la disponibilità e la responsabilità normativa. Entro il 2026, la protezione dei sistemi industriali sarà sempre più considerata come protezione delle infrastrutture e non come un’estensione della sicurezza IT.

La sicurezza informatica come stabilizzatore, non come costo

Forse il cambiamento più importante è quello organizzativo. I Consigli di amministrazione e i dirigenti considerano sempre più la sicurezza informatica come un rischio aziendale che incide sui ricavi, sulla fiducia e sulla continuità. In questo contesto, l’imprevedibilità diventa un problema. Le emergenze costanti e i costi imprevisti non sono più accettabili.

Le organizzazioni leader stanno rispondendo trattando la sicurezza informatica come un modello operativo prevedibile. Invece di contare gli incidenti o gli strumenti, definiscono chiari obiettivi di protezione, misurano i risultati e riesaminano regolarmente le prestazioni.

Questo approccio trasforma la sicurezza informatica da un costo reattivo a una forza stabilizzante. I budget diventano investimenti pianificati, con responsabilità chiare e decisioni mirate. L’obiettivo non è promettere zero incidenti, ma garantire che l’organizzazione conosca i propri rischi, comprenda le opzioni a sua disposizione e possa operare con fiducia in caso di interruzioni.

Maturità anziché slancio

La tendenza determinante nel campo della sicurezza informatica nel 2026 sarà la maturità. L’intelligenza artificiale supporterà il giudizio umano. La gestione dell’esposizione sostituirà gli infiniti elenchi di vulnerabilità. La geopolitica plasmerà la fiducia. La sicurezza industriale diventerà protezione delle infrastrutture e la sicurezza informatica stessa si evolverà in una capacità stabilizzante.

Le organizzazioni che accoglieranno questo cambiamento non elimineranno il rischio, ma lo gestiranno meglio e questo, in un mondo instabile, è il vero vantaggio competitivo.