Intelligenza artificiale, automazione e calcolo quantistico stanno ridisegnando le fondamenta della sicurezza digitale. In questo scenario di crescente complessità, IBM propone un modello ibrido e piattaformizzato per garantire resilienza, visibilità e governance continua dei dati. A delineare la visione è Cristiano Tito, Italy Cybersecurity Services Portfolio Lead di IBM, che illustra come la convergenza fra AI, Platformization e Quantum Safe stia trasformando la sicurezza da funzione difensiva a motore strategico per la competitività.

“Negli ultimi cinque anni – spiega Tito – la sicurezza si è trasformata da disciplina tecnica a funzione trasversale. Oggi rappresenta la base di ogni decisione aziendale, perché la fiducia è diventata un asset misurabile”.

Dalla frammentazione alla Platformization

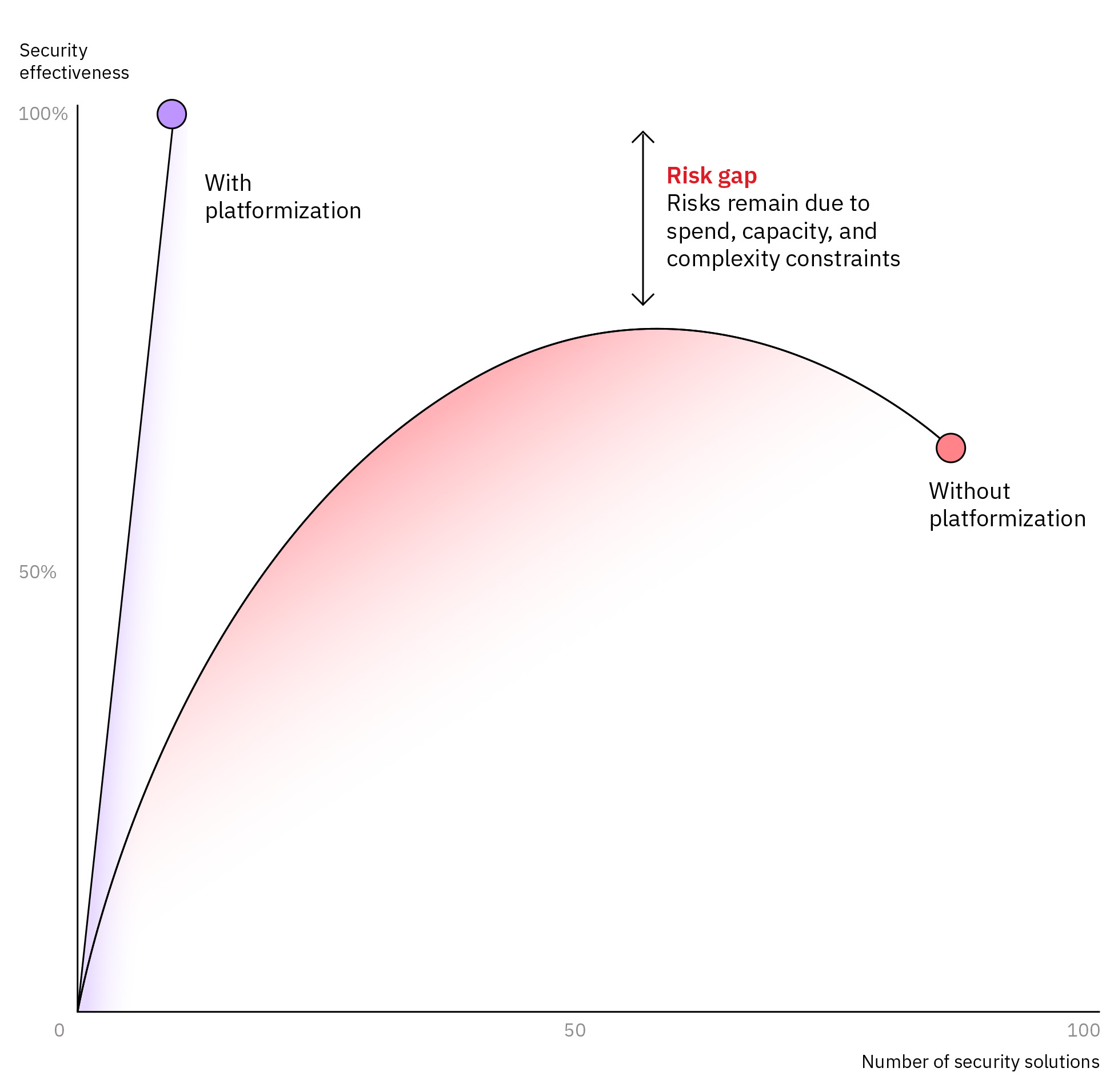

Negli ultimi anni la sicurezza aziendale è diventata un mosaico di soluzioni eterogenee: strumenti acquistati in emergenza, framework sovrapposti, fornitori multipli. “Un’organizzazione media utilizza circa ottanta soluzioni di sicurezza e quasi trenta vendor diversi” sottolinea Tito. “Un ecosistema caotico, dove la complessità stessa è una vulnerabilità”.

Questo scenario genera debito tecnico, inefficienze operative e cecità sistemica. Ogni tool lavora in isolamento, produce log e alert propri, richiede team specializzati e genera montagne di dati non correlati. Ne deriva un ritardo decisionale che può estendersi da minuti a giorni, rallentando la risposta agli incidenti e impedendo la visione d’insieme.

Per IBM, la risposta non è aggiungere un altro strumento, ma riconnettere tutto ciò che già esiste. Da questa filosofia nasce la Platformization, un modello che unisce persone, processi e tecnologie in un ecosistema unico, orchestrato da intelligenza artificiale e automazione.

“La sicurezza non può più essere un insieme di punti di controllo, ma un sistema nervoso distribuito”, spiega Tito. “Serve un cervello che coordini ogni parte in tempo reale”.

La Platformization si fonda su tre pilastri: consolidare, correlare e coordinare.

Consolidare significa ridurre la frammentazione tecnologica; correlare significa unire i dati per generare insight; coordinare significa automatizzare la risposta per ridurre al minimo i tempi d’intervento.

Le aziende che hanno adottato questo approccio impiegano 72 giorni in meno per rilevare un incidente e 84 in meno per contenerlo, con un ROI medio del 101% rispetto al 28% dei modelli tradizionali.

“Non è un prodotto, ma un cambio di paradigma” sintetizza Tito. “La sicurezza diventa un’infrastruttura cognitiva: capace di imparare, adattarsi e anticipare”.

Dietro il concetto di Platformization non c’è teoria, ma un’architettura concreta, costruita per connettere sistemi diversi sotto una regia unificata: una piattaforma che connette ogni strato della sicurezza, dal SOC alla supply chain, e che trasforma l’informazione in azione coordinata. “La sicurezza non deve più proteggere i sistemi: deve proteggere il business” ricorda Tito.

Per i temi di CyberSecurity Platformization IBM collabora con aziende leader nel settore della sicurezza informatica come Palo Alto Alto Networks, AWS e Microsoft per evolvere la propria offerta in tale direzione.

Alcuni dei principali servizi e risorse correlate alla platformization offerti da IBM includono soluzioni di gestione delle minacce informatiche, Threat Detection Insights, Advanced Threat Dispositioning System, X-Force Predictive Threat Intel e Cybersecurity Assistants and Agents, nonché servizi specifici di X-Force: Cyber Range Experiences, Incident Response Retainer e Premier Threat Intel.

L’intelligenza artificiale tra opportunità e nuove superfici d’attacco

L’intelligenza artificiale è la nuova infrastruttura cognitiva dell’impresa, ma anche il vettore di rischio più sottovalutato. L’ avverte che “la generative AI amplifica contemporaneamente rischio e resilienza”.

Il 96 % dei dirigenti intervistati ritiene che la diffusione dell’AI generativa aumenterà la probabilità di subire una violazione nei prossimi tre anni, mentre oltre la metà dichiara di voler rafforzare i propri team di sicurezza invece di ridurli. È il segnale che la sfida non è scegliere se usare l’AI, ma come governarla.

Il report evidenzia tuttavia una frattura strutturale: solo il 24 % dei progetti basati su AI integra già un framework di sicurezza. In molti casi, l’urgenza di innovare ha avuto la meglio sul principio di security by design.

“Ogni algoritmo che prende decisioni deve essere difeso come un’infrastruttura critica” afferma Tito. “Nel momento stesso in cui l’AI entra in produzione, diventa parte della superficie d’attacco”.

Per IBM, la protezione dell’intelligenza artificiale richiede una disciplina autonoma, diversa da quella tradizionale.

Le minacce sono specifiche: data poisoning, model theft, prompt injection, furto o manipolazione dei pesi durante il training, fino alle violazioni di governance che derivano da modelli opachi.

Da questa consapevolezza nasce una strategia in tre direzioni:

- Mappare l’esposizione AI, ovvero identificare dove e come i modelli vengono impiegati in azienda, comprese le dipendenze esterne e le API di terze parti.

- Proteggere l’intero ciclo di vita dei modelli, dal training alla messa in produzione, garantendo integrità, tracciabilità e auditing costante.

- Implementare difese specifiche per l’AI, con sistemi di controllo automatico del drift, validazione dei dataset e strumenti di red teaming per testare la robustezza dei modelli.

Per la protezione di dati e modelli di AI, IBM propone la soluzione Guardium AI Security che si distingue per completezza di funzioni e integrazione nativa con IBM watsonx.governance, permettendo su un medesimo set di metriche una vista unificata per la gestione contestuale dei rischi di sicurezza e di compliance normativa.

È un’implementazione concreta dell’AI Trust Framework di IBM, basato su un principio semplice: non c’è AI affidabile senza dati sicuri. In questa visione, la sicurezza non è più un vincolo, ma un acceleratore di fiducia.

Le aziende che implementano controlli di governance ottengono fino al 40% di riduzione dei tempi di audit e del 30% nei costi di manutenzione dei modelli.

Il 92% dei Ceo ritiene che l’intelligenza artificiale rafforzerà le capacità umane e non le sostituirà, mentre l’84 % prevede di dare priorità a soluzioni AI-driven rispetto a quelle convenzionali.

“L’AI non sostituisce l’esperienza umana”, ribadisce Tito, “la amplifica. Il valore nasce quando il pensiero umano e l’intelligenza artificiale si alimentano a vicenda”.

Shadow AI: la minaccia silenziosa dentro le aziende

In parallelo, cresce un rischio spesso invisibile: lo Shadow AI, cioè l’intelligenza artificiale “ombra” che si insinua nelle organizzazioni attraverso l’uso spontaneo di strumenti generativi non approvati. Nel tentativo di semplificare attività ripetitive o produrre testi e codice più rapidamente, molti dipendenti ricorrono a servizi di AI pubblici senza sapere dove finiscono i dati che immettono. Informazioni sensibili, dataset proprietari o elementi di identità aziendale finiscono così fuori controllo, alimentando un rischio di data leakage sistemico.

“Lo Shadow AI è già una delle principali cause di fuga di dati” avverte Tito. “Il problema non è l’intenzione, ma la mancanza di governance. Senza visibilità, non puoi difenderti”.

IBM affronta il tema alla radice, con un approccio che punta a mettere in sicurezza l’intero ciclo di vita dell’intelligenza artificiale: dai dati di addestramento ai modelli in produzione, fino alle API e ai flussi di integrazione.

Tito parla di una strategia che unisce visibilità, controllo e governance, in grado di rilevare automaticamente dove e come vengono usati strumenti di AI, legittimi o meno, e di garantire la protezione dei dati sensibili lungo tutto il processo.

Attraverso la sinergia fra QRadar Suite, Cloud Pak for Security e watsonx.governance, IBM fornisce una visione completa dell’ecosistema AI, individuando comportamenti anomali e flussi non conformi, e intervenendo in tempo reale per bloccarli o isolarli. La piattaforma analizza i flussi di rete, le chiamate API e i pattern di utilizzo, individuando comportamenti anomali o scambi di dati verso servizi non autorizzati. Quando rileva un’anomalia, può bloccare in tempo reale la trasmissione di informazioni sensibili e attivare un processo di autorizzazione controllata o bonifica.

“Non si tratta di reprimere la creatività” precisa Tito, “ma di incanalarla in modo sicuro. L’AI diventa utile quando è governata, non quando è selvaggia”.

Con questa visione, IBM porta la sicurezza dentro l’AI stessa: la intelligenza che difende la tecnologia dall’intelligenza.

Quantum Safe: roadmap, sistemi in esercizio e migrazione non invasiva

Accanto all’intelligenza artificiale, la seconda frontiera della sicurezza è il calcolo quantistico, che promette capacità di elaborazione inimmaginabili, ma che allo stesso tempo minaccia i fondamenti stessi della crittografia moderna.

Gli algoritmi su cui si basa oggi la protezione dei dati – RSA, ECC, Diffie-Hellman – devono la loro sicurezza al tempo necessario per risolvere i problemi matematici alla base delle chiavi. Ma un computer quantistico sufficientemente potente potrebbe ridurre quei tempi da miliardi di anni a poche ore.

“Il rischio è reale” spiega Tito. “Parliamo del fenomeno harvest now, decrypt later: rubare oggi i dati cifrati per decifrarli domani, quando gli algoritmi saranno superati. È un rischio silenzioso ma potenzialmente devastante”.

Secondo IBM, la risposta non può arrivare quando la minaccia sarà già concreta. Occorre agire ora, costruendo un’infrastruttura di sicurezza quantum safe, in grado di resistere agli attacchi futuri senza compromettere la continuità dei sistemi attuali.

L’obiettivo è duplice: proteggere i dati già in circolazione e predisporre un percorso di migrazione graduale.

Tito sottolinea che la transizione quantum safe non è più soltanto un tema di ricerca o di innovazione tecnologica, ma una scadenza regolatoria per imprese e pubbliche amministrazioni.

La roadmap imposta dalle autorità internazionali – in primis la U.S. National Security Memorandum-10 (NSM-10) e, in Europa, linee guida obbligatorie per la transizione di tutti gli Stati membri e delle organizzazioni di infrastrutture critiche verso la Crittografia Post-Quantistica (PQC) – stabilisce un percorso di adeguamento graduale che porterà entro la fine del decennio alla sostituzione degli algoritmi vulnerabili con standard post-quantum certificati dal NIST.

“Le organizzazioni che oggi gestiscono dati sensibili, infrastrutture critiche o servizi pubblici non potranno sottrarsi a questa transizione”, spiega Tito.

“Le normative definiscono già le tappe: censimento delle dipendenze crittografiche entro i prossimi due anni, piani di migrazione entro il 2027, e piena conformità alle suite quantum safe dal 2030”.

IBM, in questa prospettiva, offre strumenti conformi alla roadmap regolatoria, che permettono di documentare ogni fase del percorso – discovery, remediation, governance – e di dimostrare lo stato di avanzamento verso la conformità PQC (Post-Quantum Cryptography).

Il quantum safe, quindi, non è solo una scelta tecnologica, ma un obbligo normativo in via di consolidamento, che determinerà la resilienza delle organizzazioni nel prossimo decennio.

La suite IBM Quantum Safe

Per rendere operativa questa transizione, IBM ha sviluppato una suite completa di strumenti integrati: Quantum Safe Explorer, Quantum Safe Remediator e IBM Guardium Cryptography Manager.

Si tratta di una catena logica che accompagna le aziende in tre fasi: mappatura, mitigazione e governance.

“Con l’Explorer capiamo dove siamo, con il Remediator iniziamo a difenderci, con il Guardian creiamo la governance”, riassume Tito.

È una metodologia pensata per evitare il blocco operativo e consentire la modernizzazione senza interrompere i servizi.

Quantum Safe Explorer: visibilità e mappatura completa

Il primo tassello, Quantum Safe Explorer, esegue una scansione completa delle infrastrutture e dei codici applicativi, identificando le dipendenze crittografiche e classificandole in base alla vulnerabilità.

Non si limita a cercare algoritmi obsoleti: crea una mappa topologica dell’intero ecosistema crittografico, individuando dove vengono utilizzate chiavi, certificati, librerie e protocolli sensibili.

Questa visibilità è cruciale, perché molte organizzazioni non sanno esattamente dove risiede la crittografia nei loro sistemi.

Un’applicazione può dipendere da librerie esterne che a loro volta richiamano algoritmi non più sicuri, creando vulnerabilità latenti. Explorer evidenzia questi legami invisibili e genera un piano di priorità per la migrazione, valutando impatti, rischi e complessità.

“È la fase più importante” spiega Tito. “Perché non puoi proteggere ciò che non conosci. Explorer è la radiografia della sicurezza crittografica di un’azienda”.

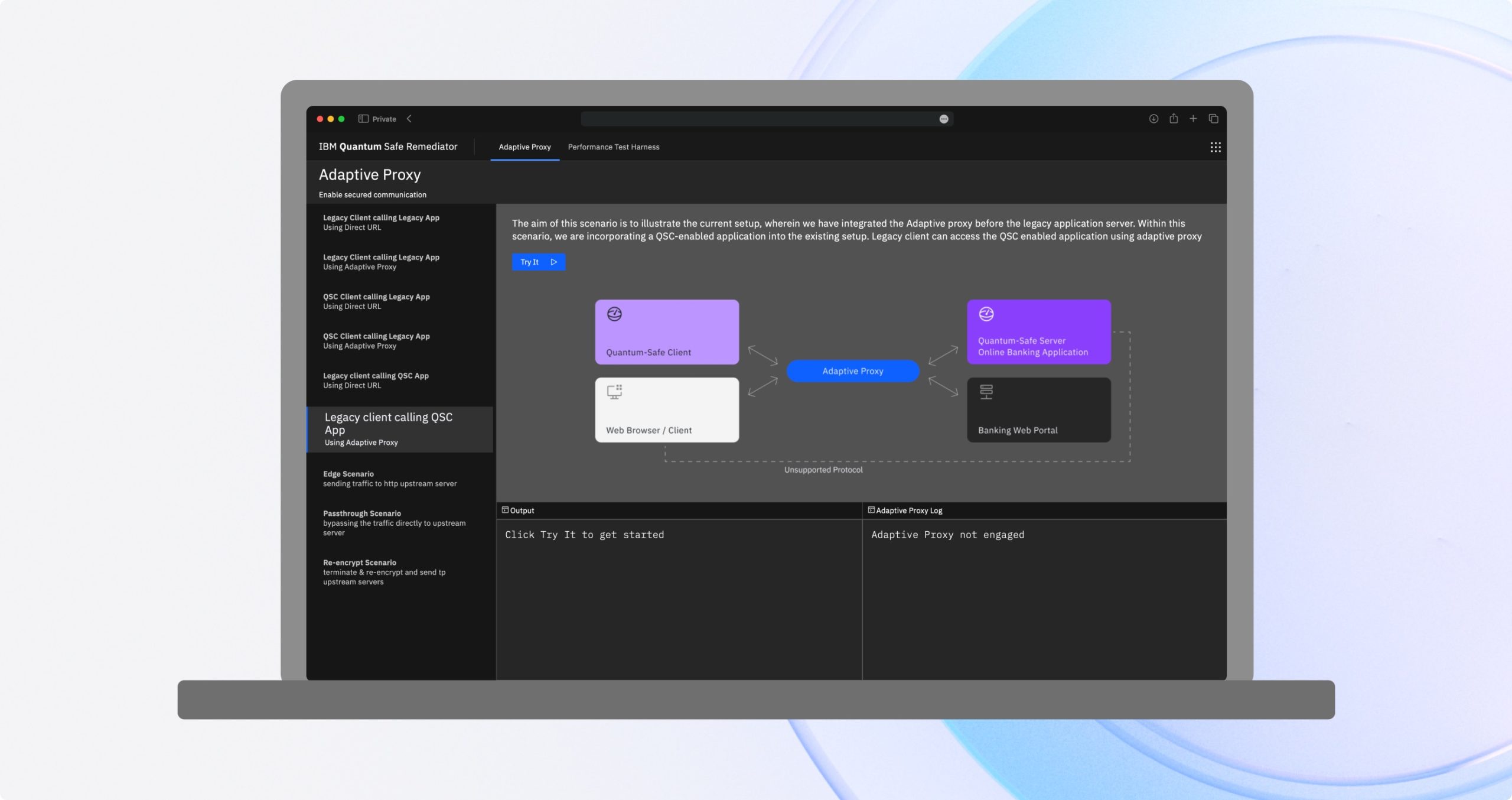

Quantum Safe Remediator: la migrazione invisibile

Dopo la scoperta arriva la difesa. Quantum Safe Remediator consente di avviare la migrazione verso protocolli post-quantum senza interrompere i servizi in esercizio.

Funziona come un layer di compatibilità che avvolge i sistemi esistenti, creando tunnel sicuri fra endpoint e permettendo di sostituire gradualmente gli algoritmi vulnerabili.

In pratica, realizza una transizione fluida, che può essere testata e validata in modo incrementale.

Questo approccio “non invasivo” è ciò che lo distingue: le aziende possono sperimentare e implementare nuove librerie crittografiche in ambienti ibridi, anche con sistemi legacy o applicazioni mission-critical, senza dover riscrivere il codice sorgente.

“È una migrazione che non si vede” commenta Tito. “Si costruisce in parallelo, finché il vecchio e il nuovo convivono. Poi, quando tutto è pronto, il passaggio è trasparente”.

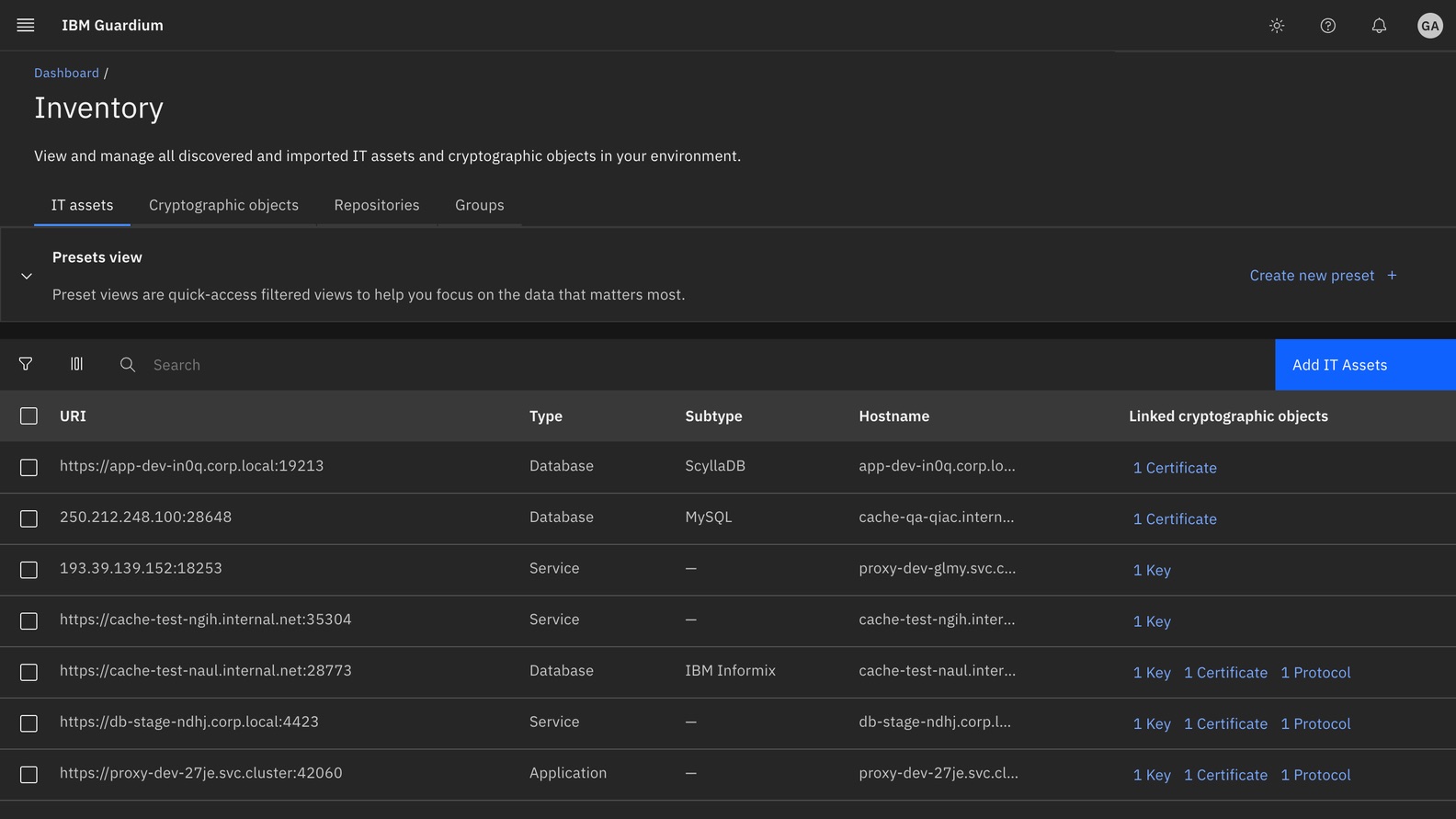

Guardium Cryptography Manager: la governance del rischio

La terza componente, IBM Guardium Cryptography Manager, fornisce la supervisione e la governance dell’intero ecosistema. Gestisce chiavi, policy e protocolli in modo centralizzato, offrendo una visione in tempo reale sullo stato di sicurezza e conformità dell’organizzazione.

Da un’unica console, i team possono sapere quali applicazioni usano ancora algoritmi non sicuri, quali sono già migrate a standard post-quantum e dove si trovano i punti di debolezza.

Guardium integra inoltre funzioni di rotazione automatica delle chiavi, gestione delle certificazioni, key escrow e segregazione dei domini crittografici, fornendo audit continuo e tracciabilità rendendo la sicurezza non solo un processo tecnico, ma una forma di governance documentata e verificabile.

Il percorso verso la resilienza quantistica

La transizione quantum safe non è un progetto, ma un processo continuo. IBM la concepisce come una roadmap in quattro fasi: scoperta, sperimentazione, migrazione e consolidamento. Ogni fase è sostenuta da strumenti, metriche e automazione per ridurre i tempi e l’impatto operativo.

Le organizzazioni che intraprendono questo percorso non solo proteggono i propri dati, ma riducano il debito di sicurezza futuro.

Secondo le analisi IBM, anticipare la migrazione al post-quantum può far risparmiare fino al 40 % dei costi di adeguamento e accelerare del 60 % i tempi di implementazione quando gli standard PQC diventeranno obbligatori.

Il valore, quindi, non è solo nella difesa, ma nella resilienza strategica. “Il quantum computing non è una minaccia da temere, ma una rivoluzione da preparare; chi costruisce oggi la propria sicurezza su basi quantiche, domani non dovrà più inseguire: guiderà il cambiamento”, conclude Tito.

Cyber Academy di Roma: la palestra della resilienza digitale

IBM accompagna la trasformazione tecnologica con un investimento formativo mirato a rafforzare la cultura della sicurezza.

La Cyber Academy di Roma, inaugurata nel 2024 con il patrocinio dell’Agenzia per la Cybersicurezza Nazionale, è per Tito “un fiore all’occhiello” del programma IBM in Europa: una struttura immersiva che simula attacchi reali e coinvolge non solo i tecnici, ma anche i dirigenti nelle decisioni di crisi.

Il progetto, ideato e realizzato dal team italiano, è diventato un format che IBM Research sta esportando in altri Paesi, segno di come l’esperienza italiana possa anticipare la direzione globale della sicurezza.

“È qualcosa che non trovi nel resto di IBM mondo” osserva Tito, “e che oggi stiamo replicando all’estero come modello di formazione esperienziale sulla resilienza digitale”. “Non è un’aula, ma una palestra di resilienza digitale” spiega Tito.

Il centro riproduce una vera infrastruttura aziendale: reti, ambienti cloud, dispositivi IoT, sistemi OT e piattaforme di collaboration, tutti configurati come in un ecosistema reale.

I partecipanti vengono immersi in scenari dinamici che simulano crisi concrete – attacchi ransomware, campagne di phishing avanzato, violazioni della supply chain o intrusioni nei sistemi industriali – fino a esercitazioni in cui si sperimentano attacchi quantistici e tecniche di manipolazione AI (adversarial attacks).

Le sessioni sono organizzate in modalità red team / blue team: un gruppo attacca, l’altro difende.

Ogni esercitazione è progettata per mettere alla prova non solo le capacità tecniche, ma anche quelle decisionali, comunicative e di leadership. I team devono reagire in tempo reale, gestire la crisi e coordinarsi con il management, proprio come in una situazione reale.

Al termine, gli esperti di IBM X-Force conducono un debriefing operativo: analizzano la risposta, misurano la prontezza, identificano i punti di debolezza e forniscono raccomandazioni personalizzate.

Ogni azienda partecipante riceve un report con indicatori di maturità cyber e un piano di miglioramento graduale.

“La formazione è la prima forma di difesa” osserva Tito. “L’obiettivo è far vivere l’esperienza dell’attacco, in modo che la reazione diventi istintiva. Quando si è preparati al caos, il caos non sorprende più”.

La Cyber Academy è anche un laboratorio di collaborazione pubblico-privato, in cui IBM mette in rete imprese, istituzioni e università.

L’obiettivo è creare un ecosistema di conoscenza condivisa, dove la cybersecurity non è una materia specialistica, ma una competenza diffusa, parte integrante del tessuto economico e sociale.

Il paradigma ibrido: convergenza tra AI, automazione e quantum safe

La visione di IBM converge in un concetto cardine: la cybersecurity ibrida.

Non è una semplice combinazione di strumenti, ma un paradigma in cui AI, automazione e crittografia post-quantum agiscono come elementi di un sistema unico, distribuito e intelligente, un ecosistema dinamico in cui le informazioni fluiscono e si correlano, le decisioni si automatizzano e la resilienza diventa proprietà strutturale.

Il report Capturing the Cybersecurity Dividend, realizzato da IBM in collaborazione con Palo Alto Networks, introduce il concetto di architetture Hybrid by Design.

Significa costruire sistemi in cui la sicurezza non è aggiunta, ma integrata fin dalla progettazione. In queste architetture, la componente umana, quella algoritmica e quella crittografica coesistono, comunicano e si rinforzano reciprocamente.

Secondo lo studio, le aziende che adottano approcci ibridi – unendo AI, automazione e governance dei dati – raggiungono un livello di maturità cyber doppio rispetto alla media del mercato, con una riduzione del 47% dei tempi medi di risposta e un incremento del 38% nell’efficacia dei team di sicurezza.

La stessa logica è ribadita nel IBM CEO Cybersecurity Report, che descrive la sicurezza come motore di crescita: ogni euro investito in cyber resilience genera ritorni in efficienza, reputazione e fiducia.

“La cybersecurity ibrida è il tessuto connettivo dell’economia digitale” sintetizza Tito; “Solo un modello che unisce intelligenza artificiale, automazione e quantum computing, governato da una regia unificata, può garantire la sicurezza necessaria per innovare. È qui che si misura la nuova competitività”.

Dalla difesa all’orchestrazione

Nell’approccio IBM, la sicurezza del futuro non è un insieme di barriere, ma una rete intelligente e adattiva.

Il modello ibrido porta a una transizione culturale: dalla logica di difesa reattiva a un paradigma di orchestrazione proattiva. L’AI analizza e anticipa le minacce, l’automazione coordina la risposta, la crittografia quantum safe ne certifica la solidità e la conformità.

Questo nuovo equilibrio sposta la cybersecurity dal perimetro dell’IT al centro della strategia aziendale.

Non è più un dipartimento che reagisce, ma un sistema cognitivo che apprende, si adatta e collabora. Ogni segnale diventa un’informazione, ogni informazione un’azione coordinata.

“Non c’è più un dentro e un fuori” spiega Tito, “c’è un ecosistema in cui la sicurezza è dappertutto, perché ogni connessione è potenzialmente un punto d’attacco e ogni decisione può rafforzare o indebolire la difesa”.

La strategia di IBM per la cybersecurity unisce tre dimensioni: intelligenza, automazione e previsione, in una visione che va oltre la difesa, mirando a costruire fiducia, trasparenza e continuità operativa in un contesto dove la minaccia non è più eccezione ma condizione permanente.

Il futuro della sicurezza, secondo Tito, sarà quello di un ecosistema ibrido e auto-adattivo, capace di anticipare e assorbire il cambiamento. “La sicurezza del domani non è fatta di muri, ma di connessioni intelligenti; “il nostro compito è costruirle oggi, perché la fiducia non si improvvisa: si progetta”.