Il Cyberthreats Report H1 2025 di Acronis, elaborato dalla Threat Research Unit (TRU) e basato sull’analisi di oltre un milione di endpoint monitorati in tutto il mondo, fornisce una fotografia impietosa dell’attuale scenario della sicurezza informatica. I dati raccolti tra gennaio e giugno 2025 mostrano come i cybercriminali abbiano affinato le loro tecniche, adottando schemi sempre più sofisticati e sfruttando tanto le vulnerabilità tecnologiche quanto le debolezze umane. Ne emerge un quadro in cui ransomware, phishing e abusi dell’intelligenza artificiale si collocano ai vertici delle minacce globali, con implicazioni dirette per aziende, pubbliche amministrazioni e Managed Service Provider (MSP).

Ransomware: una crescita senza tregua

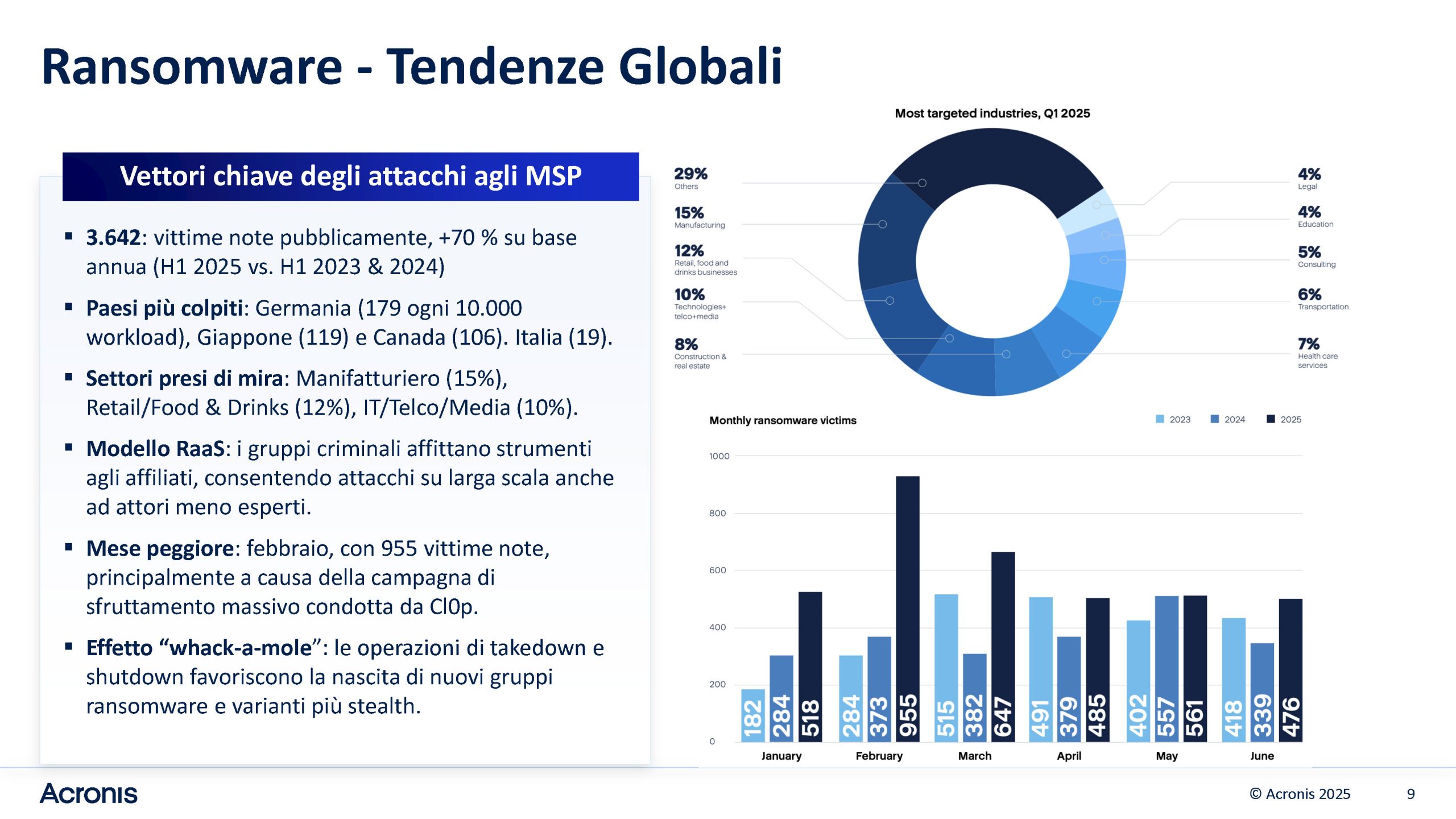

Il ransomware continua a essere il nemico numero uno per le imprese. Il report evidenzia che, nella prima metà del 2025, il numero di vittime rese pubbliche è aumentato del 70% rispetto agli stessi periodi del 2023 e 2024. Questo dato non è casuale, ma riflette un’evoluzione dell’intero ecosistema criminale, sempre più organizzato e industrializzato.

Un elemento centrale è il modello Ransomware-as-a-Service (RaaS), che permette a criminali con competenze limitate di accedere a piattaforme pronte all’uso. I gruppi che dominano il mercato — tra cui LockBit, Qilin e Rhysida — offrono infrastrutture e servizi per la distribuzione del malware, gestendo perfino aspetti come la negoziazione del riscatto e la pubblicazione dei dati esfiltrati. Questo ha abbassato drasticamente le barriere d’ingresso, favorendo la proliferazione di attacchi anche da parte di attori meno esperti.

Un elemento centrale è il modello Ransomware-as-a-Service (RaaS), che permette a criminali con competenze limitate di accedere a piattaforme pronte all’uso. I gruppi che dominano il mercato — tra cui LockBit, Qilin e Rhysida — offrono infrastrutture e servizi per la distribuzione del malware, gestendo perfino aspetti come la negoziazione del riscatto e la pubblicazione dei dati esfiltrati. Questo ha abbassato drasticamente le barriere d’ingresso, favorendo la proliferazione di attacchi anche da parte di attori meno esperti.

Il settore manifatturiero risulta il più colpito a livello globale, con il 15% degli attacchi totali. In Italia, casi come PPM Industries, RideWill e Alascom mostrano la vulnerabilità di aziende che operano in ambiti molto diversi, dal manifatturiero al retail fino agli integratori di sistemi IT. Gli episodi dimostrano come i gruppi criminali adottino strategie diversificate: dall’esfiltrazione di grandi volumi di dati alla richiesta di riscatti elevati, fino alla pubblicazione di informazioni sensibili per esercitare pressione sulle vittime.

L’AI come moltiplicatore di attacchi

L’intelligenza artificiale è la grande protagonista del 2025, sia come opportunità per rafforzare le difese, sia come arma in mano ai criminali. Il report sottolinea che l’AI non è ancora impiegata lungo l’intera catena dell’attacco, ma viene sfruttata in fasi cruciali, in particolare nella creazione di contenuti ingannevoli e nella manipolazione dell’identità digitale.

Tra i casi più significativi emergono l’uso di avatar deepfake per superare processi di selezione e infiltrarsi in aziende tecnologiche, con conseguente furto di codice sorgente e dirottamento di pagamenti verso programmi di armamento nordcoreani. In Italia, il tentativo di frode contro il Ministro della Difesa Guido Crosetto dimostra quanto le tecniche di clonazione vocale AI possano essere convincenti, soprattutto quando combinate con spoofing di numeri telefonici governativi.

Accanto a queste applicazioni, Acronis mette in guardia sulle vulnerabilità intrinseche delle piattaforme AI: fenomeni di prompt injection o configurazioni che trasmettono dati non cifrati a server esterni aprono scenari di rischio che potrebbero trasformarsi nei prossimi anni in veri e propri vettori di attacco. In questo senso, l’AI diventa una minaccia duplice: potenzia le capacità dei criminali e, allo stesso tempo, espone nuove superfici di attacco nelle aziende che la adottano senza le dovute precauzioni.

Malware e phishing: vettori in trasformazione

Il malware mantiene un volume significativo, ma cambia natura e modalità di diffusione. Nel primo semestre 2025, i trojan hanno rappresentato oltre la metà dei rilevamenti, seguiti da adware e infostealer . Una delle dinamiche più preoccupanti è l’ascesa del malvertising: campagne di pubblicità ingannevole che spingono l’utente a scaricare falsi aggiornamenti del browser o software malevoli, come i ceppi SocGholish e ZPHP.

Il tempo medio di vita di un campione di malware è sceso a 1,4 giorni, segnale che i criminali sfruttano l’automazione per creare varianti sempre nuove e difficili da intercettare. La rapidità di mutazione rende i tradizionali sistemi di rilevamento statico inefficaci, imponendo l’adozione di soluzioni basate sull’analisi comportamentale e sull’EDR (Endpoint Detection and Response).

Anche il phishing sta vivendo una trasformazione. Se gli attacchi via e-mail calano leggermente, passando dal 79% al 69,8% del totale, quelli rivolti alle app di collaborazione esplodono, salendo al 30,5%. Parallelamente aumentano gli attacchi avanzati (24,5%), che spesso sfruttano deepfake generati da AI o exploit automatizzati. L’analisi dei backup delle caselle Microsoft 365 ha messo in evidenza come il 40% degli URL salvati fosse legato a phishing e il 30% a link malevoli, segno che la minaccia non si limita ai messaggi attivi, ma si annida anche nelle storiche basi di dati aziendali.

MSP sotto pressione

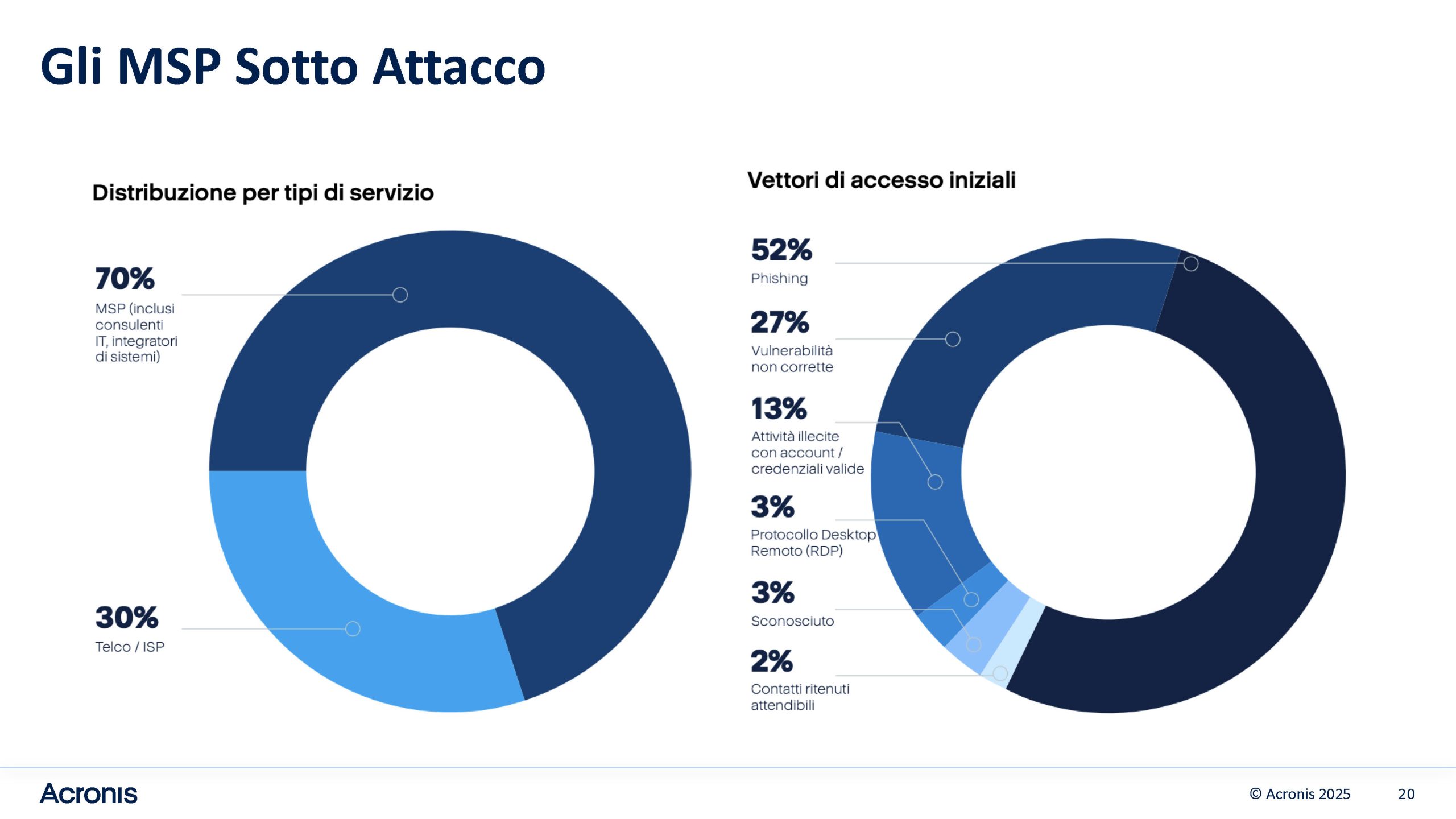

I Managed Service Provider (MSP) rappresentano un anello debole della catena, proprio perché gestiscono infrastrutture critiche per conto di molteplici clienti. Gli attacchi che li colpiscono hanno un effetto domino, propagandosi lungo la supply chain.

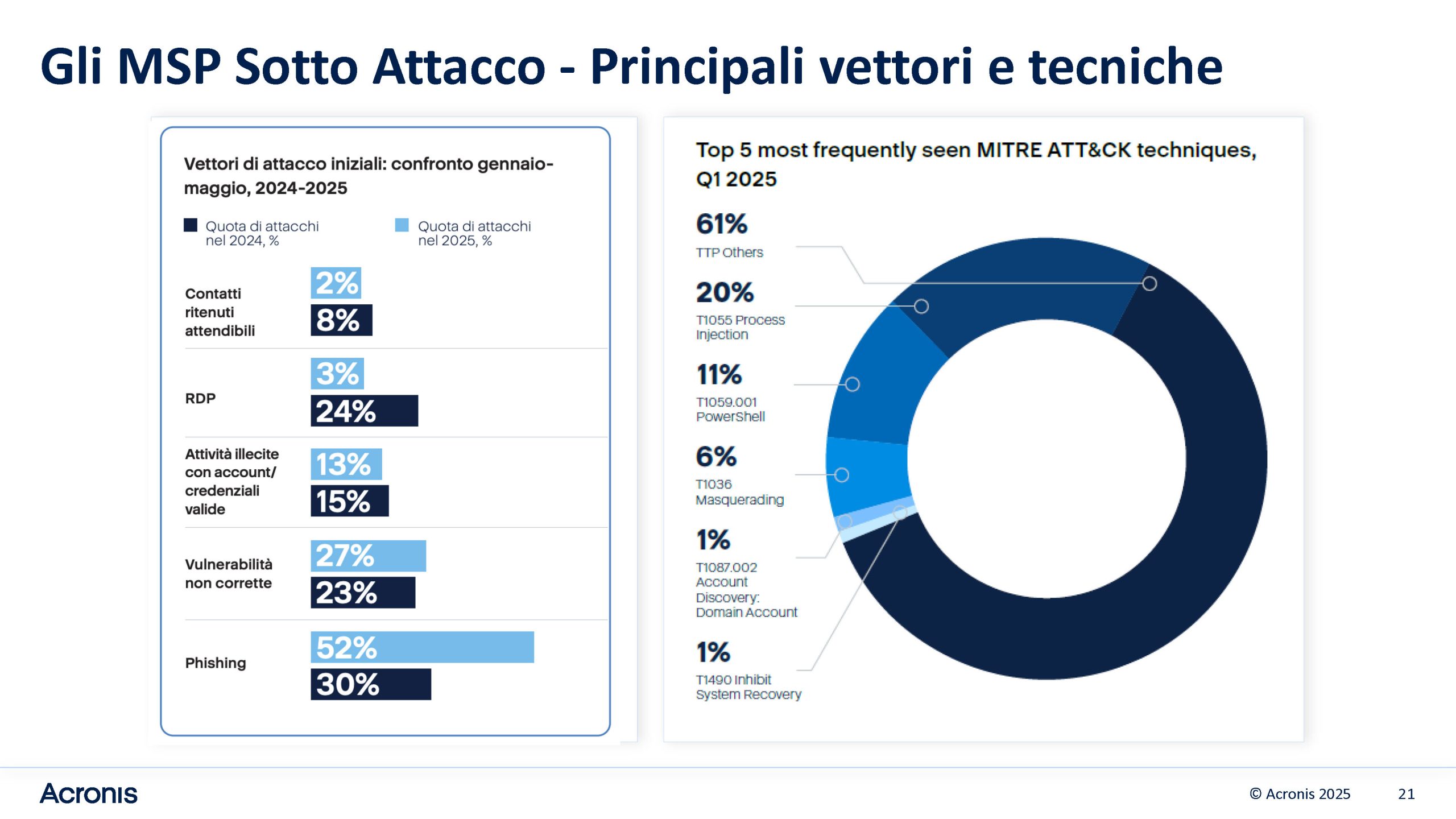

Secondo Acronis, oltre la metà degli incidenti che hanno coinvolto MSP tra gennaio e giugno 2025 è partita da campagne di phishing. Seguono lo sfruttamento di vulnerabilità non corrette (27%) e l’abuso di credenziali valide (13%). Questo dimostra come, accanto alle falle tecnologiche, continui a giocare un ruolo centrale il fattore umano, con gli aggressori che sfruttano tecniche di social engineering amplificate dall’uso dell’AI.

Un’altra tendenza preoccupante riguarda l’abuso di strumenti di gestione remota (RMM). Piattaforme come ConnectWise ScreenConnect e TeamViewer, nate per semplificare l’assistenza tecnica, sono state trasformate in vettori per distribuire ransomware, disattivare backup e mantenere accessi persistenti non autorizzati. La recente campagna ScreenConnect, in particolare, ha mostrato come installer trojanizzati possano veicolare RAT (Remote Access Trojan) personalizzati, consentendo agli aggressori di muoversi indisturbati negli ambienti compromessi.

Focus sull’Italia

Il contesto italiano presenta peculiarità che meritano attenzione. Nel maggio 2025, circa il 6,7% degli endpoint nazionali ha bloccato almeno un URL malevolo, un dato che colloca l’Italia in una posizione intermedia rispetto a Paesi come Germania e Regno Unito.

Gli incidenti ransomware più noti hanno coinvolto realtà molto diverse, dal manifatturiero al retail fino agli integratori IT. Questo dimostra che nessun settore può considerarsi immune. Inoltre, il report segnala che in Italia gli hacktools costituiscono il 40% dei rilevamenti malware, un dato superiore alla media globale. Questo indica che le campagne di attacco non si limitano a distribuire payload, ma si concentrano anche sulla preparazione dell’ambiente compromesso, con strumenti progettati per muoversi lateralmente nelle reti e mantenere la persistenza.

Le raccomandazioni strategiche

Il Cyberthreats Report H1 2025 non si limita a descrivere le minacce, ma propone un approccio multilivello alla difesa. Al centro c’è il rafforzamento della resilienza organizzativa, che passa dal consolidamento dei backup e dei piani di recovery fino all’adozione di architetture basate sullo Zero Trust, in cui ogni accesso deve essere verificato e segmentato.

Fondamentale è anche il patch management: il ritardo nell’aggiornamento dei sistemi continua a rappresentare uno dei punti di ingresso più sfruttati dai criminali. Parallelamente, cresce l’importanza di soluzioni avanzate di rilevamento comportamentale ed EDR, indispensabili per intercettare minacce elusive come il process injection o l’esecuzione di script PowerShell offuscati.

Il report dedica poi particolare attenzione alla gestione dell’AI: se da un lato va contrastato l’uso malevolo di deepfake e strumenti automatizzati, dall’altro è cruciale regolamentare l’adozione interna, prevenendo configurazioni insicure che possano esporre dati sensibili. Infine, viene ribadita l’importanza di un approccio culturale: la security awareness del personale è considerata una delle difese più efficaci contro phishing e social engineering, minacce che non possono essere neutralizzate solo con la tecnologia.

Il messaggio che emerge dal report è chiaro: la sicurezza non può più essere affrontata con logiche difensive tradizionali. Ransomware, phishing e AI stanno trasformando la mappa delle minacce in un contesto in cui ogni punto di fiducia rischia di diventare un punto di vulnerabilità. Per le aziende italiane, la sfida consiste nel coniugare resilienza tecnologica, governance dell’AI e formazione del personale, con un occhio attento alla protezione della supply chain. In un ecosistema digitale sempre più interconnesso, la capacità di prevenire, rilevare e rispondere in modo coordinato diventa il vero discrimine tra resilienza e vulnerabilità.