Home Cerca

gdpr - risultati della ricerca

Se non sei soddisfatto dei risultati prova un'altra ricerca

Check Point, industria 4.0, IIoT e cloud volani della trasformazione digitale

Check Point svela il proprio punto di vista sulla trasformazione digitale, abilitata da tecnologie come IIoT, nanotecnologie, industria 4.0 e cloud. Tutte con un minimo comun denominatore: la sicurezza informatica

Rapporto Clusit 2020, gli attacchi informatici crescono senza sosta

Il rapporto Clusit 2020 lancia un chiaro messaggio: il cybercrime è sempre più agguerrito e organizzato. Occorrono consapevolezza e forti investimenti

CdA a lezione di sicurezza nel cloud

Cloud, Gdpr e cybersecuroity sono temi che devono starre sul tavolo dei CdA. Ce lo spiega Danilo Poccia, Principal Evangelist Serverless di Aws

Clusit 2020, la sicurezza informatica sotto scacco

Il rapporto Clusit 2020 fotografa lo stato dell'arte degli attacchi informatici a livello globale. La crescita è costante, e si spende troppo poco in sicurezza. La consapevolezza sta lentamente crescendo, così come la percezione dei rischi che corre chi sottovaluta un potenziale data breach. I numeri, le tendenze e le riflessioni emerse.

Utilizzo della crittografia a supporto dello smart working

Il lavoro da remoto è anche fonte di minacce per la sicurezza, che possono essere affrontate in parte ricorrendo all'utilizzo di soluzioni di crittografia harfware e software

Come mettere in sicurezza la propria stampante: gestione utenti e processi

Dal foglio nel vassoio alla memoria del dispositivo, passando per la rete, sono tanti i punti che uniscono stampante e sicurezza. Conoscerli aiuta a capire dove e come intervenire

Big Data: indagine conoscitiva di Agcom, Agcm e Garante Privacy

Agcom, Agcm e Garante Privacy hanno pubblicato l’indagine conoscitiva sui Big Data, al termine di una lunga collaborazione che ha approfondito la materia anche attraverso audizioni e contributi di imprese ed esperti

Nuova corporate identity per Aton Informatica: diventa Aton IT

Aton Informatica diventa Aton IT adottando una immagine in linea con l’evoluzione verso una società specializzata in soluzioni di digital innovation

Microsoft Compliance Score, come essere conformi alle norme sulla privacy

Microsoft Compliance Score si potenzia per affrontare un panorama in continua evoluzione della privacy dei dati, con nuove regolamentazioni che stanno arrivando a ritmo costante, come il California Consumer Privacy Act (CCPA)

Crescita a due cifre per il mercato information security italiano

Cresce a due cifre il mercato information security in Italia. L' Osservatorio Information Security & Privacy delinea con precisione lo scenario italiano

Come trasformare in profitti gli investimenti in privacy, lo studio di Cisco

Oltre che necessarie per motivi di compliance, lo studio di Cisco suggerisce che le politiche di rafforzamento della privacy e della protezione dei dati dei clienti possono diventare un’opportunità di business per le imprese

Sicurezza del cloud, FireEye acquista Cloudvisory

La tecnologia Cloudvisory monitora ambienti multicloud, gestisce firewall hybrid-cloud e integra sicurezza nelle piattaforme basate su container

Oggi è il Data Protection Day: proteggere la privacy è sempre più importante

Il Data Protection Day, istituito dal Consiglio d'Europa nel 2006, serve a tenere alta l'attenzione sulla tutela della privacy. A che punto siamo dopo un anno e mezzo di Gdpr

Cisco Co-Innovation Center, in Italia lo sviluppo di cybersecurity e privacy

Cisco inaugura il Co-Innovation Center presso il Museo Nazionale della Scienza e della Tecnologia di Milano, con Cybersecurity e privacy come temi centrali

I datacenter stanno diventando sistemi ibridi

Fine del dibattito "on premise vs cloud", a favore di architetture ibride che integrano modelli di cloud pubblico e privato con asset edge collegati a una rete riconfigurata nei datacenter

Perchè sarà un 2020 ad alta tensione per la sicurezza informatica

La sicurezza informatica anche nel 2020 resterà una delle principali fonti di preoccupazione per le aziende di ogni dimensione. Ecco le previsioni di Barracuda

La privacy nel 2020 sarà una priorità assoluta

Nel corso del 2020, soprattutto negli Stati Uniti, l’argomento privacy esploderà, attirando le attenzioni di tutti i consumatori. Il parere di Akamai

Digitalizzazione della PA: due gare Consip per 750 milioni di euro

Le gare Digital Transformation e Public cloud IaaS/PaaS rientrano nel Programma definito da Agid, Team digitale e Consip per l’attuazione del Piano triennale dell’informatica nella PA 2019-2021

IMQ: l’importanza della certificazione nella cybersecurity 4.0

Un confronto a tutto campo con i protagonisti della digitalizzazione condotto da IMQ, realtà italiana del settore della valutazione della conformità

Cybersecurity: perché la PA fa fatica a difendersi

Difendersi dagli attacker ma tenere bassi i costi: questo è lo scenario in cui si muove chi fa cybersecurity nel settore pubblico

S-mart, la sicurezza IT dall’altro lato del canale

L’ambizione di applicare un modello di rapporto diverso con il canale ha portato S-mart ad abbracciare un modello di distribuzione focalizzato sulla sicurezza IT per il mondo Pmi

Accademia Italiana Privacy e TikTok: la privacy dei minori a rischio

L'Accademia Italiana Privacy indica una possibile indagine del governo statunitense su TikTok. Ne emerge un quadro preoccupante sulla privacy dei minori.

Trend Micro investe in cloud security acquisendo Cloud Conformity

Trend Micro continua nei propri investimenti nel settore della cloud security, e compie un pass importante acquisendo Cloud Conformity.

Customer engagement: usare l’intelligenza artificiale in modo etico

L’attenzione su come i dati vengano usati e perché vengono raccolti compongono il fronte etico per un progresso completo da raggiungere con l'intelligenza artificiale. Euità, responsabilità e trasparenza sui dati sono i tre principi cardine

FortiCWP, la protezione del workload cloud secondo Fortinet

FortiCWP nasce per assicurare il rispetto delle compliance e per ridurre i rischi associati alle applicazioni basate su IaaS

Il cloud e la sicurezza: i rischi, le strategie, le best practice

Avere una strategia cloud è oggi indispensabile, se si considera la sicurezza dei dati e delle applicazioni. Ecco i rischi, le strategie, le best practice.

Accenture: le aziende italiane spendono in sicurezza il 10% del budget IT

Accenture ha presentato il report The State of Cyber Resilience 2019: le aziende italiane investono in sicurezza informatica oltre il 10% del loro budget IT

TeamSystem Talks on Tour 2019, viaggio digitale in Italia

Talks on Tour 2019: l'incontro fra tecnologia e persone da ottobre percorre tutto il Paese. 12 eventi dedicati da TeamSystem ad aziende, professionisti, startup, con i giornalisti di New Business Media - Gruppo Tecniche Nuove

La biometria vocale è sicura e tutelata, parola di Spitch

L’autenticazione biometrica vocale viene considerata la procedura più sicura e apprezzata dall’utente, oltre che economicamente interessante per le aziende

Identità digitale diventa distribuita con InfoCert Dizme

InfoCert Dizme è una piattaforma per l’identità digitale che crea onte tra il mondo della Self Sovereign Identity (blockchain) e la compliance eIDAS

Noovle e Sap insieme per le relazioni digitali di valore

Noovle ha avviato una nuova partnership con Sap,per accelerare la digital transformation e aiutare le aziende nella relazione con il cliente

La proprietà dei dati nel cloud, parla il ceo di Ovh

Quali sono le motivazioni che dovrebbero portare a scegliere un fornitore di cloud europeo in luogo di uno americano?

Acronis Cyber Services, sicurezza enterprise a portata di Pmi

La nuova soluzione semplifica l'accesso per le aziende di ogni dimensione a servizi di valutazione dei rischi, aumento della consapevolezza e reattività alle emergenze

Privacy, come ottenere una copia dei propri dati da Apple

Apple rende disponibile una sezione del sito con informazioni su come proteggere la privacy e con strumenti per gestire i propri dati, compreso il download

Aruba, i quattro trend della digital trasformation

Aruba Enterprise ha analizzato le principali tendenze per i servizi Cloud, Data Center e Trust richiesti dalle aziende

Experience economy: perché siamo nell’era post Crm

Con il termine Experience economy non si intende solamente l stadio evolutiivo del Crm, ma un modo di quantificare un meta valore, filgio di immagine e dati: il brand. Ne parliamo con Emanuele Ratti di Sap

Sicurezza, anche il marketing omnichannel in cloud è a rischio vulnerabilità

Un'esperienza cliente omnichannel permette di raggiungere l’obiettivo desiderato, ma abilita un nuovo livello di rischio per la sicurezza digitale. L'opinione di Rsa Security

Cos’è il master data management e perché garantisce il controllo dei dati

Siccome i dati fondamentali dell’azienda sono legati tra loro, per governarli occorre adottare un approccio globale verso il cosiddetto Mdm multidominio: Lo spiega Tibco

Vem Sistemi: gli elementi da considerare nel passaggio al cloud

L’approccio più diffuso, i vantaggi, le difficolta, l’ibrido e il rapporto con Iot e Ai spiegati da Marco Bubani, direttore innovazione di Vem Sistemi

Cloud, fog ed edge: lo stato dell’arte dell’Intelligenza artificiale

Le prospettive dell’intelligenza artificiale al cospetto delle varie forme del computing attuale descritte per noi dal presidente dell’Associazione Italiana per l’Intelligenza Artificiale

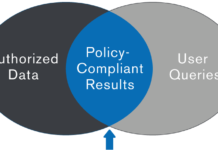

Privacy e governance dei dati, Microsoft acquisisce BlueTalon

Microsoft ha annunciato l’acquisizione di BlueTalon, il cui Policy Engine è una soluzione per la privacy e la governance dei dati

Diritto all’oblio, il Garante privacy estende il campo di applicazione

Secondo l'autorità italiana il diritto all’oblio vale anche per informazioni, oltre al nome e il cognome, che possono rendere identificabile una persona

FaceApp e la privacy: il commento dell’avvocato

L’avvocato Marco Martorana spiega che la società russa che ha creato FaceApp non rispetta il Gdpr e consegna i dati dell'utente a un sistema di intelligenza artificiale

Verbatim, il disco esterno protetto con le impronte digitali

Fingerprint Secure di Verbatim è undisco rigido protetto da crittografia a 256 bit e tecnologia biometrica con riconoscimento delle impronte digitali

I dati dei telefoni Nokia si spostano sul cloud europeo di Google

Il centro di acquisizione dati dei telefoni di HMD Global si sposta in Finlandia per rafforzare la data security a norma Gdpr

MongoDB 4.2, il nuovo database per le applicazioni moderne

Il nuovo MongoDB 4.2 introduce transazioni distribuite, crittografia a livello di campo, un operatore Kubernetes e punta a superare il database

Call center, porte aperte ai chatbot

Secondo uno studio dell’operatore di Seveso Zeuner, fra chatbot e riconoscimento vocale nel futuro del call center c’è l’intelligenza artificiale

Riforma telemarketing, le indicazioni del Garante privacy per il via libera

Parere favorevole condizionato al regolamento del Ministero dello sviluppo economico che disciplina le nuove regole delle attività di telemarketing

Konica Minolta, la stampante diventa un hub tecnologico intelligente

Konica Minolta reinventa la tecnologia di stampa con la nuova gamma bizhub i-Series fatta di dispositivi multifunzione IoT

Garante Privacy: i provider devono informare gli utenti sui data breach

Dopo un data breach le comunicazioni agli utenti non devono essere generiche e consentire alle persone di comprendere i rischi e proteggere i loro dati. Il caso Italiaonline